反僵尸网络软件

- 行业动态

- 2025-05-02

- 4018

反僵尸网络软件详解

僵尸网络与危害

僵尸网络(Botnet)是指通过反面软件感染大量计算机、物联网设备或移动终端,形成由攻击者集中控制的网络,被控设备称为“僵尸主机”(Bot),攻击者可通过命令与控制(C&C)服务器向其下发指令,执行DDoS攻击、窃取数据、发送垃圾邮件等反面行为,近年来,僵尸网络规模呈指数级增长,威胁范围从传统PC扩展到智能设备、工业控制系统等领域。

僵尸网络的核心危害:

- 分布式拒绝服务(DDoS)攻击:利用海量被控设备发起流量攻击,导致目标服务器瘫痪,2016年“Mirai”僵尸网络攻击美国东海岸DNS服务商,造成大规模断网。

- 数据窃取与勒索:被控设备可能被用于窃取用户隐私(如账号密码、金融信息),或加密文件后索要赎金。

- 反面挖矿:攻击者劫持设备算力,秘密挖掘加密货币(如门罗币、比特币),导致设备性能下降、能耗激增。

- 传播反面软件:僵尸网络可作为载入、干扰的传播载体,扩大攻击范围。

反僵尸网络软件的作用与分类

反僵尸网络软件(Anti-Botnet Software)旨在检测、阻断僵尸网络的载入与控制行为,保护设备免受反面操控,其核心功能包括:

- 实时监控与行为分析:识别异常网络通信(如频繁连接远程服务器)。

- C&C通信阻断:阻止设备与反面控制服务器的数据交换。

- 反面代码清除:修复被感染设备,移除僵尸程序。

- 破绽修复:自动更新系统补丁,关闭攻击入口。

主流反僵尸网络软件分类:

| 类型 | 代表产品 | 适用场景 |

|———————–|—————————————|———————————-|

| 终端防护类 | Malwarebytes Anti-Malware、卡巴斯基 | 个人电脑、手机 |

| 网络层防护类 | Palo Alto Networks、Fortinet | 企业网关、数据中心 |

| 云端威胁情报平台 | AlienVault OTX、VirusTotal | 全球威胁数据共享与分析 |

| 工业控制系统专用 | Dragos、Nozomi Networks | 工控设备、SCADA系统 |

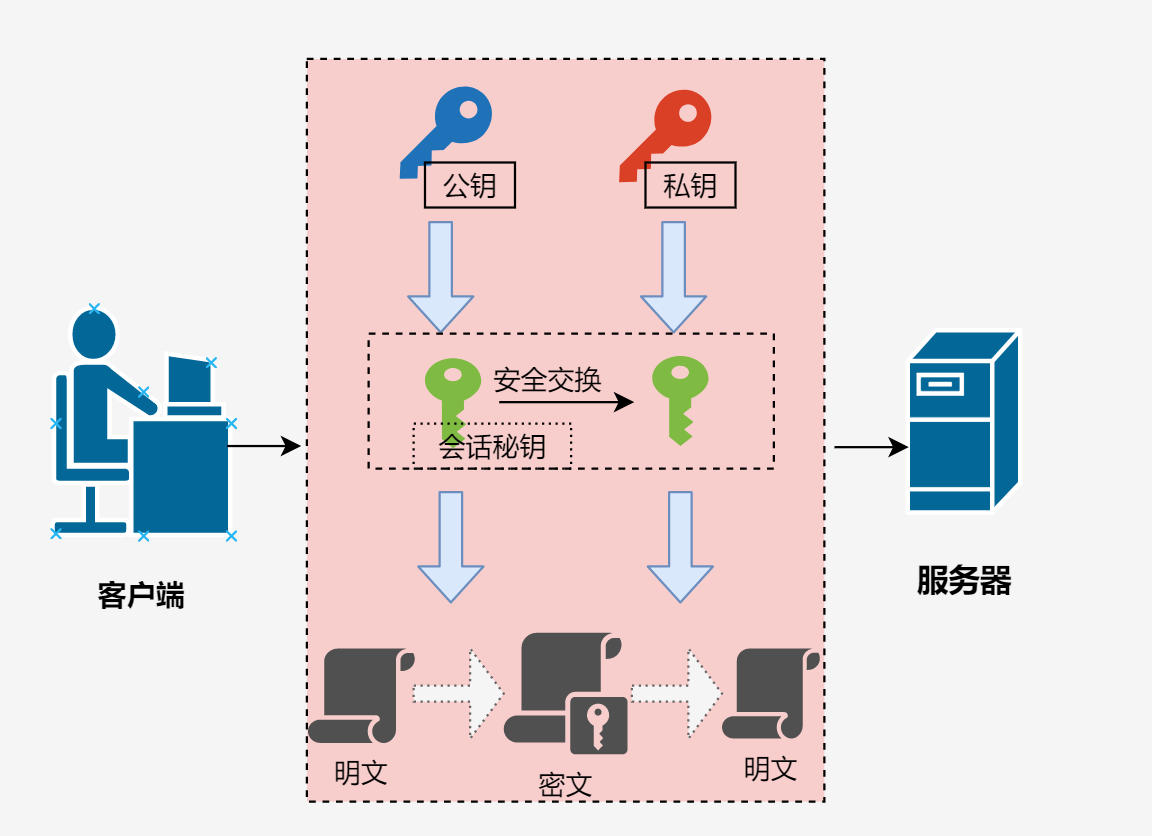

反僵尸网络软件的技术原理

反僵尸网络软件通常结合多种技术实现防御,以下是关键技术解析:

| 技术手段 | 实现原理 |

|---|---|

| 行为分析 | 监控设备异常行为(如突然高频率外发数据、启用陌生端口),通过机器学习模型判断是否为僵尸网络特征。 |

| 特征识别 | 比对已知僵尸网络的通信协议(如IRC、HTTP、P2P)、指纹库,识别C&C服务器IP或域名。 |

| 沙箱检测 | 在虚拟环境中运行可疑程序,观察其行为是否符合僵尸客户端特征(如尝试连接远程服务器)。 |

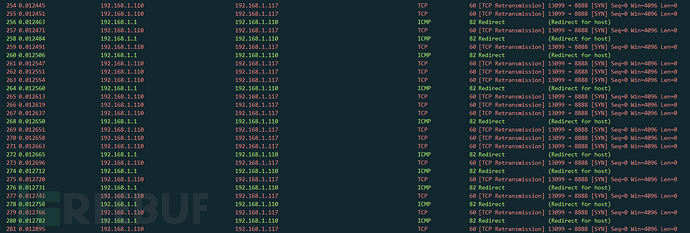

| 流量清洗 | 在网络出口部署防火墙,过滤异常流量(如UDP/TCP洪水、伪造源IP包)。 |

| 威胁情报联动 | 接入全球威胁数据库,实时更新反面IP、域名列表,阻断新变种僵尸网络。 |

案例分析:

- Mirai僵尸网络防御:通过限制物联网设备默认密码强度、禁用Telnet协议,配合固件更新阻断破绽利用。

- Emotet载入防护:利用EDR(端点检测与响应)软件监控PowerShell命令,阻止反面脚本下载payload。

主流反僵尸网络软件对比

以下为个人与企业常用的反僵尸网络工具对比(截至2023年):

| 产品名称 | 核心功能 | 优势 | 不足 |

|---|---|---|---|

| Malwarebytes | 行为分析、勒索软件拦截 | 轻量级、高查杀率、免费版可用 | 缺乏网络层防护 |

| Symantec Endpoint | AI威胁预测、EDR集成 | 企业级管理控制台、支持大规模部署 | 资源占用较高 |

| Snort+Barnyard2 | 开源网络载入检测、规则自定义 | 零成本、灵活定制规则 | 需专业技术维护 |

| CrowdStrike Falcon | 云端威胁情报、实时响应 | 自动化处置速度快、支持多平台 | 定价高昂 |

| Bro/Zeek网络分析 | 流量可视化、异常协议检测 | 适合APT攻击溯源、开源可扩展 | 需配合其他终端防护软件 |

反僵尸网络软件部署建议

个人用户:

- 安装终端防护软件(如Bitdefender、Microsoft Defender),开启实时监控。

- 定期更新系统与软件补丁,避免使用弱密码。

- 禁用IoT设备的默认远程访问功能(如智能摄像头、路由器)。

企业用户:

- 部署分层防御体系:终端防护(EDR)+ 网络防火墙(NDR)+ 威胁情报平台。

- 建立蜜罐(Honeypot)系统,捕获新型僵尸网络样本。

- 定期开展红蓝对抗演练,模拟僵尸网络攻击场景。

工业环境:

- 采用白名单机制,仅允许授权程序运行。

- 隔离工控网络与办公网络,部署单向数据传输设备。

- 使用工控专用防护工具(如Dragos),监控PLC与传感器通信。

FAQs(常见问题解答)

Q1:家庭用户是否需要专门的反僵尸网络软件?

A1:是,智能家居设备(如智能音箱、摄像头)易成为僵尸网络目标,建议安装支持IoT防护的安全软件(如Kaspersky Security Cloud),并定期检查设备固件版本。

Q2:如何判断设备是否已被纳入僵尸网络?

A2:以下迹象可能表明设备被感染:

- 网络带宽异常耗尽(如深夜持续上传/下载)。

- 系统卡顿且杀毒软件频繁弹出警报。

- 浏览器被劫持至钓鱼网站。

此时应立即断网,使用急救盘扫描反面程序,并修改所有账号