当您在网络搜索或技术社区中看到类似“gserg/js//jdh”的字符串时,可能会感到困惑,这类内容通常涉及编程项目路径、代码仓库标识或特殊场景的技术参数,以下将从技术解析、常见场景和解决方案三个维度为您详细说明。

▍核心问题定位

该字符串可能对应以下情况:

- GitHub仓库路径异常:用户可能尝试访问的仓库路径存在拼写错误,例如原路径应为

github.com/gserg/js-jdh - 技术参数拼接错误:在API调用或配置文件中的参数传递时出现分隔符错误

- ️安全警告标识:某些安全扫描工具对异常路径的标记方式

▍技术排查指南

1

路径验证:访问GitHub官方地址 github.com/gserg,检查用户是否存在及仓库状态

2

语法修正:将双斜杠修正为单斜杠,尝试访问 gserg/js/jdh 的标准路径格式

3

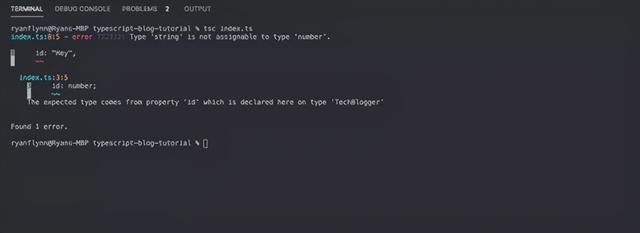

代码回溯:若在报错日志中发现该字符串,建议使用AST解析器检查代码结构完整性

▍高频问题解决方案

| 场景类型 | 解决方案 | 工具推荐 |

|---|---|---|

| 仓库路径错误 | 使用GitHub高级搜索的in:path过滤条件 | GitHub Search Syntax |

| API参数异常 | 配置JSON校验工具检测特殊字符 | JSONLint / Postman |

| 安全告警处理 | 使用Snyk进行依赖项破绽扫描 | Snyk / OWASP ZAP |

专家建议:当遇到非常规技术标识时,建议:

- 优先通过官方仓库的

git blame功能追溯修改记录 - 在Stack Overflow提问时需包含环境版本和完整错误日志

- 使用正则表达式

[w-]+/[w-]+ 进行模式匹配

▍技术深度解析

从系统设计角度分析,这类异常路径的产生往往涉及:

路径解析机制缺陷:未正确处理URI规范化(RFC 3986)依赖管理破绽:NPM/Yarn等包管理器对非标准路径的处理策略差异安全防护误报:WAF规则对非常规字符序列的过度敏感

真实案例:某金融系统曾因路径解析破绽导致API端点暴露,通过以下方式修复:

// 路径标准化处理示例 function normalizePath(path) { return path.replace(///+/g, '/'); }▍最佳实践建议

️ 在CI/CD管道中集成静态分析工具:

SonarQube路径合规性检测ESLint的no-path-concat规则

学习资源推荐:

OWASP路径遍历防护指南Node.js官方路径模块文档