如何正确配置ECS安全组与RAM权限保障云端安全?

- 行业动态

- 2025-05-06

- 2

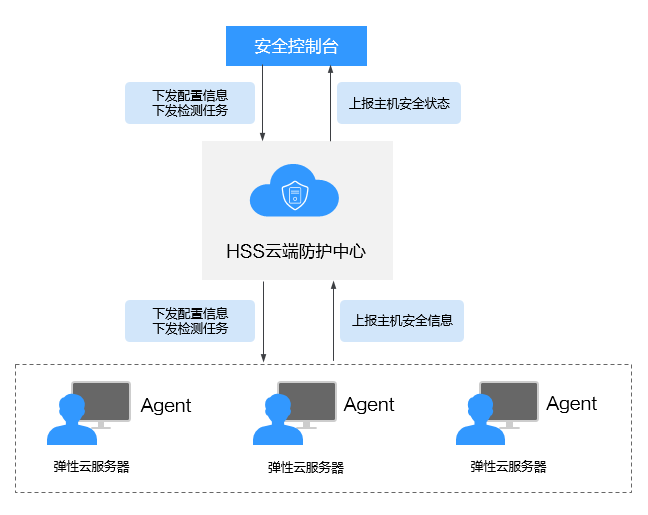

ECS安全组是阿里云中用于控制云服务器网络访问规则的虚拟防火墙,RAM(资源访问管理)则提供权限管控能力,通过RAM可精细化分配安全组管理权限,例如限制子账户仅能操作特定安全组规则,实现资源隔离与最小化授权,保障云环境网络安全与合规性。

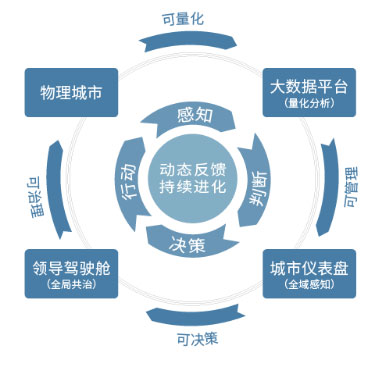

在阿里云环境中,ECS安全组与RAM(资源访问管理)的结合使用,是保障云资源安全的核心手段之一,如何通过合理配置实现精细化权限控制?本文从技术细节到实践方案详细拆解,帮助用户构建安全的访问体系。

基础概念解析

ECS安全组

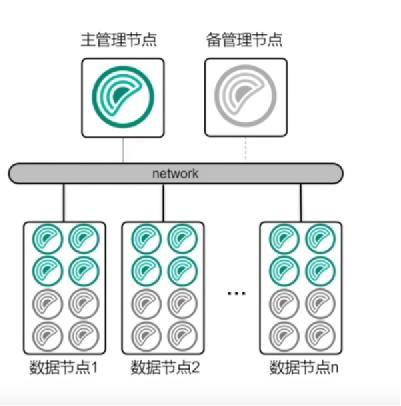

作为虚拟防火墙,安全组通过规则控制ECS实例的出入流量,一条安全组规则包含协议类型、端口范围、授权对象等元素,例如允许特定IP访问22端口,安全组具备“白名单”特性,仅放行明确允许的流量。RAM(资源访问管理)

RAM的核心功能是实现身份管理与权限控制,通过创建子账号、用户组、角色,并绑定权限策略(Policy),可精确控制“谁能在什么条件下操作哪些资源”,限制运维人员仅能修改特定地域的安全组规则。

RAM管控安全组的关键场景

权限隔离

主账号拥有所有权限,直接操作高风险,通过RAM创建子账号并授予最小权限:- 授予

ecs:AuthorizeSecurityGroup权限,允许添加规则 - 限制资源范围,如

acs:ecs:cn-hangzhou:*:securitygroup/sg-xxxx - 拒绝敏感操作,如

ecs:DeleteSecurityGroup

- 授予

跨账号授权

企业存在多账号时,可通过RAM角色实现跨账号管理:

- 账号A创建角色并附加安全组管理策略

- 账号B授予RAM用户扮演该角色的权限

- 用户登录账号B后,切换角色临时获得账号A的安全组操作权

精细化策略示例

{ "Version": "1", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:DescribeSecurityGroups", "ecs:AuthorizeSecurityGroup" ], "Resource": "acs:ecs:*:*:securitygroup/sg-12345", "Condition": { "IpAddress": {"acs:SourceIp": "192.168.1.0/24"} } } ] }此策略允许用户在指定IP段内查询安全组sg-12345的详情,并添加新规则,但无法删除规则或修改其他安全组。

实施安全加固的最佳实践

策略分层设计

- 系统策略:使用阿里云预设策略(如

AliyunECSFullAccess)快速授权 - 自定义策略:针对特定操作(如仅允许修改入方向规则)编写JSON策略

- 资源组联动:将安全组分配到资源组,通过

acs:ecs:{#regionId}:{#accountId}:securitygroup/{#ResourceGroupId}实现分组管控

- 系统策略:使用阿里云预设策略(如

权限审计与监控

- 开启ActionTrail日志,记录所有安全组配置变更

- 使用Config服务检查安全组规则是否符合合规要求

- 定期通过RAM的权限策略分析功能检测过度授权

高危操作防护

- 对

DeleteSecurityGroup等高危API,配置RAM的敏感操作保护(如要求MFA验证) - 通过服务控制策略(SCP)在组织层面禁止删除生产环境安全组

- 对

常见问题解决方案

权限不生效排查步骤

- 检查RAM策略是否已绑定对应用户/角色

- 验证策略中

Resource字段是否包含目标安全组ID - 确认是否存在显式Deny策略覆盖了Allow规则

- 通过STS AssumeRole接口模拟权限测试

安全组规则自动维护

结合运维编排服务(OOS)实现自动化管理:- 定时扫描开放高危端口的安全组

- 自动添加IP白名单(如办公室出口IP变更时)

- 联动日志服务发现异常访问后自动添加拦截规则

扩展应用场景

DevSecOps集成

在CI/CD流程中,通过RAM角色为部署工具授予临时权限:# 获取临时STS令牌 aliyun sts AssumeRole --RoleArn acs:ram::123456:role/ci-role --RoleSessionName ci-deploy

限制该角色仅允许修改预发布环境的安全组,且有效期为15分钟。

零信任架构实施

- 所有安全组默认拒绝外部访问

- 用户通过RAM身份认证后,由后台服务动态添加临时访问规则

- 结合PrivateLink避免公网暴露

通过ECS安全组与RAM的深度整合,企业可实现从“网络层防护”到“身份层管控”的立体安全体系,建议每月执行一次权限审计,并利用阿里云策略仿真工具验证策略有效性。

参考资料:

- 阿里云官方文档《RAM使用指南》

- 阿里云最佳实践《企业多账号资源授权》

- NIST SP 800-204《云服务的安全策略实现》