上一篇

如何绕过Cloudflare CDN防护限制?

- 行业动态

- 2025-05-05

- 2

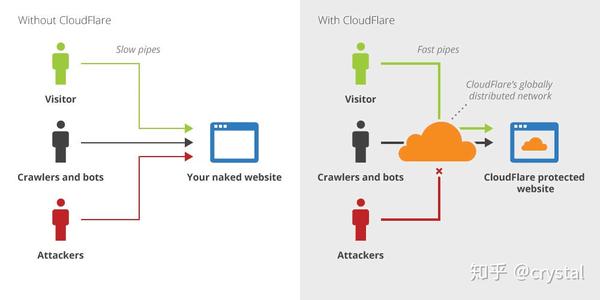

在互联网技术快速发展的今天,Cloudflare作为全球知名的CDN服务商,凭借强大的安全防护能力和全球加速网络,已成为数百万网站的首选基础设施,对于安全研究人员、渗透测试工程师或技术开发者而言,理解Cloudflare的防护机制及可能的合法技术探索具有重要价值,本文将以专业视角剖析技术原理与合规实践,提供符合网络安全伦理的参考方案。

(注:本文所述方法仅限法律授权场景使用,严禁非规载入行为)

Cloudflare防护机制的核心原理

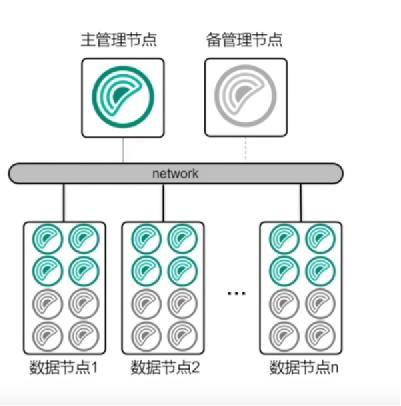

Cloudflare通过边缘节点缓存、Web应用防火墙(WAF)和人机验证系统三层架构构建防御体系:

- IP信誉库过滤:实时比对请求来源IP与威胁情报数据库,拦截已知反面地址

- JS挑战验证:对异常流量注入JavaScript计算脚本,过滤自动化工具

- 速率限制规则:基于请求频率、标头完整性和行为模式触发验证机制

- 指纹浏览器特征:收集User-Agent、Canvas渲染、WebGL等客户端指纹

技术研究场景下的合规测试方案

动态IP基础设施构建

- 住宅代理轮换:使用BrightData或Smartproxy等合规服务商提供的动态住宅IP,模拟真实用户网络环境

- IP冷启动策略:新IP首次访问时执行浏览页面→点击链接→延迟加载的”热身”流程

- TLS指纹模拟:通过库如

curl_cffi重构TLS握手指纹,匹配主流浏览器特征

# Python示例:使用curl_cffi绕过TLS指纹检测

from curl_cffi import requests

response = requests.get(

"https://target-site.com",

impersonate="chrome110" # 模拟Chrome 110的TLS指纹

)浏览器自动化深度伪装

- Puppeteer Extra插件链:

- 加载

stealth-plugin屏蔽WebDriver检测标识 - 使用

recaptcha-plugin自动处理验证码 - 配置

user-preferences模拟屏幕分辨率、时区等参数

- 加载

- 流量行为拟态:

- 设置随机鼠标移动轨迹(贝塞尔曲线模拟)

- 注入真实浏览器缓存数据(LocalStorage/SessionStorage)

- 控制请求间隔时间(正态分布延迟算法)

协议层破绽挖掘

- HTTP/2特性利用:

- 研究HPACK头部压缩算法的实现差异

- 测试流优先级(Stream Priority)的异常处理

- 0DAY破绽响应:

- 监控Cloudflare官方安全公告(CVE披露)

- 分析补丁更新中的协议变更细节

技术实践的伦理边界与法律合规

- 授权测试原则:必须取得网站所有者书面授权,禁止未经许可的探测行为

- 数据安全规范:测试过程中接触的任何数据需严格保密,禁止留存或泄露

- 破绽披露流程:发现高危破绽应通过Cloudflare破绽悬赏计划提交

- 技术克制义务:主动规避政府、金融、医疗等关键基础设施系统

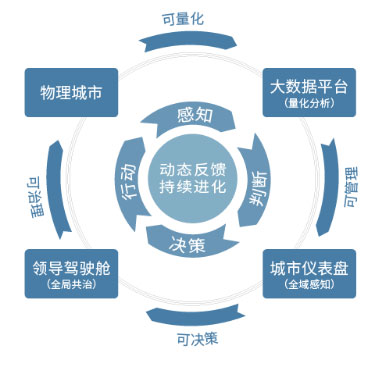

Cloudflare的防御升级与对抗演进

2025年第四代防护系统更新包含:

- AI行为分析引擎:基于用户交互轨迹构建LSTM预测模型

- 分布式CAPTCHA:Google reCAPTCHA v3与hCaptcha混合验证

- 硬件指纹增强:WebGPU API调用模式识别技术

开发团队需持续关注Cloudflare技术博客获取最新防御动态。

引用文献

- Cloudflare防火墙架构白皮书 2025版

- OWASP自动化威胁检测指南

- MITRE ATT&CK框架网络侦查技术矩阵

- 《网络安全法》《数据安全法》相关司法解释

(本文仅代表技术研究视角,实际应用须严格遵顼法律法规,任何未经授权的网络载入行为都将面临刑事责任)