你的CDN能抵挡加农炮攻击吗?

- 行业动态

- 2025-04-26

- 2

什么是“CDN攻击加农炮”?

“CDN攻击加农炮”并非技术领域的标准术语,但根据网络安全行业的常见攻击场景分析,它可能指代两种潜在威胁:

- 利用CDN服务发起的攻击:攻击者滥用CDN(内容分发网络)的分布式节点,将流量“武器化”,对目标发起DDoS攻击或反射放大攻击。

- 针对CDN服务的攻击:破解通过高强度攻击工具(如“加农炮”比喻的高频攻击),试图瘫痪CDN节点,导致依赖CDN的网站服务中断。

无论哪种形式,攻击的核心目标都是通过大量反面流量消耗资源、破坏正常服务。

攻击原理深度解析

CDN的天然特性被滥用

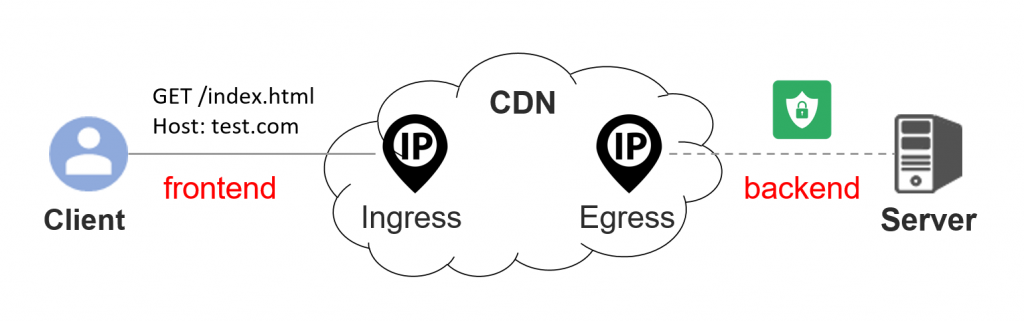

CDN由全球分布的服务器节点组成,用于加速内容传输,攻击者可伪造目标IP,向CDN节点发送海量请求,由于CDN的分布式特性,这些请求会被反射到目标服务器,形成“流量洪峰”。反射放大破绽

部分CDN协议(如DNS解析、未加密的API接口)若配置不当,可能成为反射攻击的媒介,攻击者发送小型请求,触发CDN节点返回远大于原始请求的数据包,放大攻击强度。资源耗尽型攻击

针对CDN节点本身的攻击可能通过HTTP Flood、TCP连接耗尽等方式,使CDN服务商的带宽或计算资源超载,导致合法用户无法访问。

常见攻击类型与危害

DDoS攻击

攻击者利用僵尸网络或CDN节点发起分布式拒绝服务攻击,使目标服务器无法响应正常请求。

危害:网站宕机、业务收入损失、品牌声誉受损。缓存被墙(Cache Poisoning)

通过改动CDN缓存内容,将反面脚本或虚假页面分发给用户。

危害:用户数据泄露、钓鱼攻击、SEO排名下降。API滥用攻击

针对CDN服务商的管理接口发起暴力破解或高频调用,窃取控制权或消耗资源配额。

危害:服务配置被改动、额外成本激增。

如何防御CDN相关攻击?

选择具备安全防护的CDN服务商

- 优先选用集成WAF(Web应用防火墙)、DDoS防护、速率限制等功能的CDN,如Cloudflare、Akamai、阿里云CDN。

- 开启“IP黑白名单”“地理封锁”等策略,过滤异常流量。

优化CDN配置

- 禁用不必要的协议(如未加密的HTTP/1.0),减少反射攻击风险。

- 设置缓存策略,避免敏感内容被反面缓存。

- 定期审计CDN日志,识别异常请求模式。

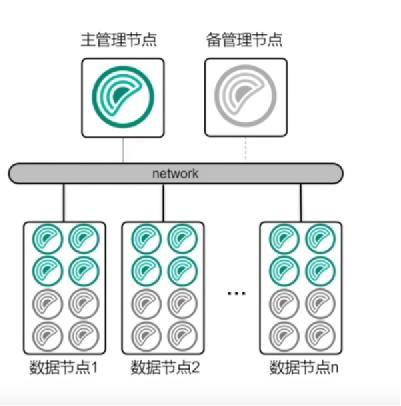

多层防御架构

- 在CDN后方部署源站防护,例如使用高防IP、负载均衡器。

- 启用BGP Anycast网络,分散攻击流量压力。

应急响应计划

- 与CDN服务商建立快速沟通机制,遭遇攻击时及时启用“清洗模式”。

- 定期进行攻防演练,验证防御方案的有效性。

真实案例与行业警示

2021年某电商平台CDN劫持事件

攻击者通过载入CDN服务商的管理后台,改动商品页面跳转至钓鱼网站,导致用户支付信息泄露,平台因未启用双因素认证(2FA),最终承担巨额赔偿。Mirai僵尸网络变种攻击CDN节点

2022年,新型Mirai变种利用物联网设备发起DDoS攻击,针对CDN节点发起TCP SYN Flood,导致多个新闻网站短暂瘫痪。

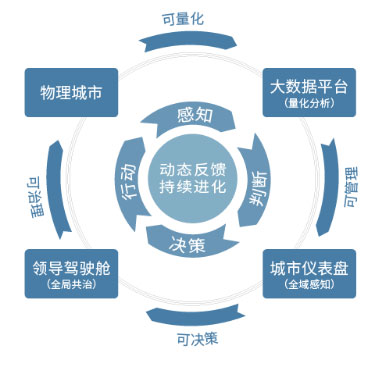

CDN作为现代互联网的基石,既是性能加速器,也可能成为攻击者的跳板,企业需从技术选型、配置管理、监控响应三方面构建防御体系,同时密切关注CDN服务商的安全通告,只有将安全融入架构设计,才能避免“加农炮”式攻击的致命打击。

引用说明

- OWASP《DDoS防御指南》

- Cloudflare《2025年网络威胁报告》

- Akamai《CDN缓存安全最佳实践》