上一篇

http证书失效

- 行业动态

- 2025-04-30

- 2734

HTTP证书失效通常因证书过期、颁发机构不信任、域名不匹配或服务器配置错误导致,需及时更新有效证书,检查CA链完整性,修正域名配置,并确保服务器时间同步以恢复

HTTP证书失效原因分析与解决方案

常见失效原因

| 原因分类 | 具体表现 |

|---|---|

| 证书过期 | 证书有效期已过,浏览器提示“您的连接不是私密连接”或类似警告。 |

| 证书链不完整 | 缺少中间证书或根证书,导致浏览器无法验证证书信任链。 |

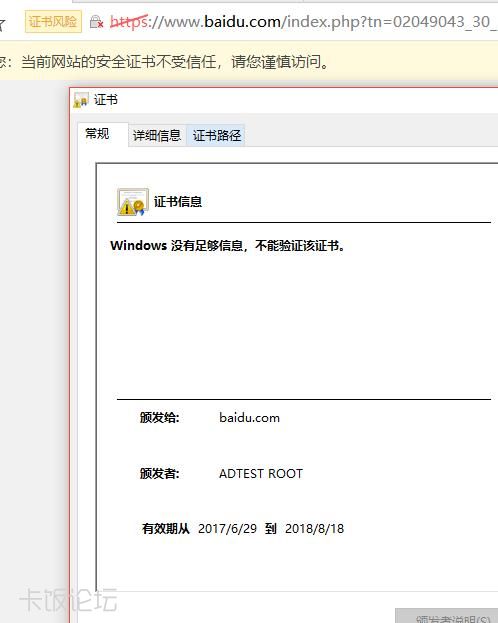

| 颁发机构不信任 | 证书由未被系统/浏览器信任的CA机构签发(如自签名证书或过期的CA证书)。 |

| 域名不匹配 | 证书绑定的域名与访问地址不一致(如example.com证书访问www.example.com)。 |

| 证书吊销 | 证书被CA机构吊销(如私钥泄露),但仍有服务在使用该证书。 |

解决方案

检查证书有效期

- 使用命令行工具查看证书到期时间:

openssl s_client -connect example.com:443 -servername example.com < /dev/null | grep "Not After"

- 操作:若证书已过期,立即联系CA机构或使用自动化工具(如Let’s Encrypt)续订。

- 使用命令行工具查看证书到期时间:

修复证书链

- 现象:浏览器提示“未知颁发机构”或“证书链不完整”。

- 解决:

- 将中间证书和根证书与服务器证书合并为

fullchain.pem。 - 示例命令(Nginx):

ssl_certificate /path/to/fullchain.pem; ssl_certificate_key /path/to/privkey.key;

- 将中间证书和根证书与服务器证书合并为

更新受信任的根证书

- 现象:旧版Windows/macOS系统不信任新CA(如Let’s Encrypt R3)。

- 解决:

- 客户端设备:手动更新根证书(如安装

ISRG Root X3)。 - 服务器端:确保使用最新的CA证书文件。

- 客户端设备:手动更新根证书(如安装

修正域名匹配

- 现象:证书颁发给

example.com,但访问www.example.com。 - 解决:

- 重新颁发包含

www.example.com的证书(如通配符证书.example.com)。 - 或修改DNS记录,将

www指向主域名。

- 重新颁发包含

- 现象:证书颁发给

处理吊销的证书

- 现象:证书状态显示“已吊销”(如通过CRL或OCSP检测)。

- 解决:

- 重新生成密钥对并申请新证书。

- 检查是否误触发吊销(如CA配置错误)。

预防措施

| 措施 | 说明 |

|---|---|

| 自动续期 | 使用Certbot、acme.sh等工具设置定时任务,避免证书过期。 |

| 监控证书状态 | 通过工具(如certbot renew、Prometheus+Alertmanager)监控证书剩余天数。 |

| 统一CA管理 | 选择长期受信任的CA机构,避免频繁更换。 |

| 备份密钥和证书 | 将私钥和证书文件存储在安全位置,并定期备份。 |

相关问题与解答

问题1:如何检查当前网站使用的HTTPS证书详细信息?

解答:

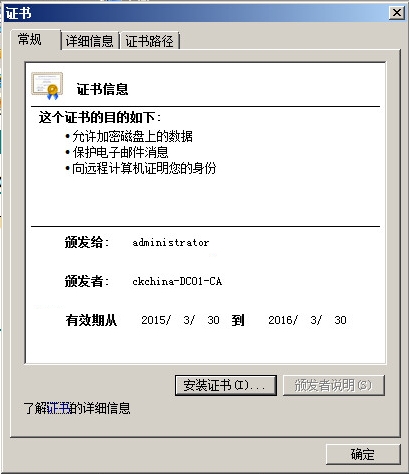

- 在浏览器地址栏点击锁图标,查看证书详情(包括颁发者、有效期、域名)。

- 使用命令行工具:

openssl s_client -connect example.com:443 -servername example.com < /dev/null

输出中包含证书颁发者、有效期、域名等信息。

问题2:自签名证书在浏览器中提示“不受信任”怎么办?

解答:

- 临时访问:在浏览器中手动继续访问(风险较高,仅用于测试)。

- 长期解决:

- 将自签名证书的根证书导入客户端系统的受信任存储(如Windows的“受信任的根证书颁发机构”)。

- 或申请由公共CA签发的正式证书(如Let’s En