上一篇

如何用GET方法安全删除数据库?

- 行业动态

- 2025-04-25

- 2949

GET请求通常用于获取数据,直接通过GET方法执行删除数据库操作存在严重安全隐患,此类操作应使用POST或DELETE等非幂等方法,并在后端进行严格权限验证和请求类型校验,防止误操作或反面攻击导致数据丢失。

为什么不能用GET请求执行删除操作?

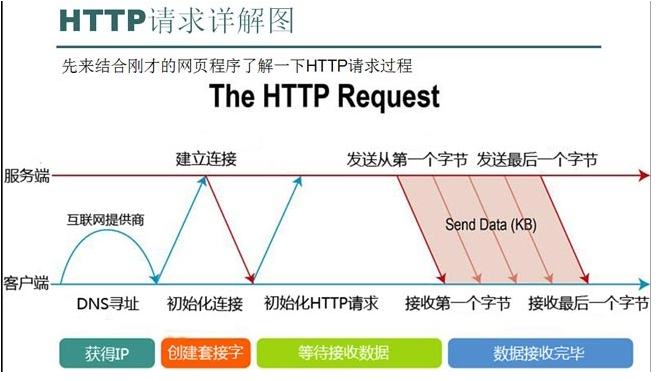

HTTP方法的规范定义

根据HTTP协议标准(RFC 7231),GET请求的语义是获取资源,不应包含修改服务器状态的操作(如增删改),使用GET执行删除会违反协议设计原则,可能导致以下问题:

CSRF攻击风险

GET请求容易被嵌入第三方网页、图片或钓鱼链接中,攻击者只需诱导用户点击一个看似无害的链接(如https://example.com/delete?id=123),即可触发数据库删除操作,而用户完全无感知。

日志与缓存泄露敏感操作

GET参数会明文暴露在服务器日志、浏览器历史记录或代理缓存中,攻击者可通过窃取日志直接获取删除指令的URL,轻松发起批量删除攻击。爬虫或预加载误触发

搜索引擎爬虫、浏览器预加载机制可能自动访问页面链接中的URL,若这些链接包含删除操作,会导致数据被意外清除。

GET请求删除数据的典型破绽场景

| 场景 | 后果示例 |

|---|---|

| 未验证用户权限 | 任意用户可删除他人数据 |

| 无CSRF防护机制 | 反面网站触发用户浏览器执行删除 |

| 直接暴露数据库ID | 通过遍历ID批量删除数据 |

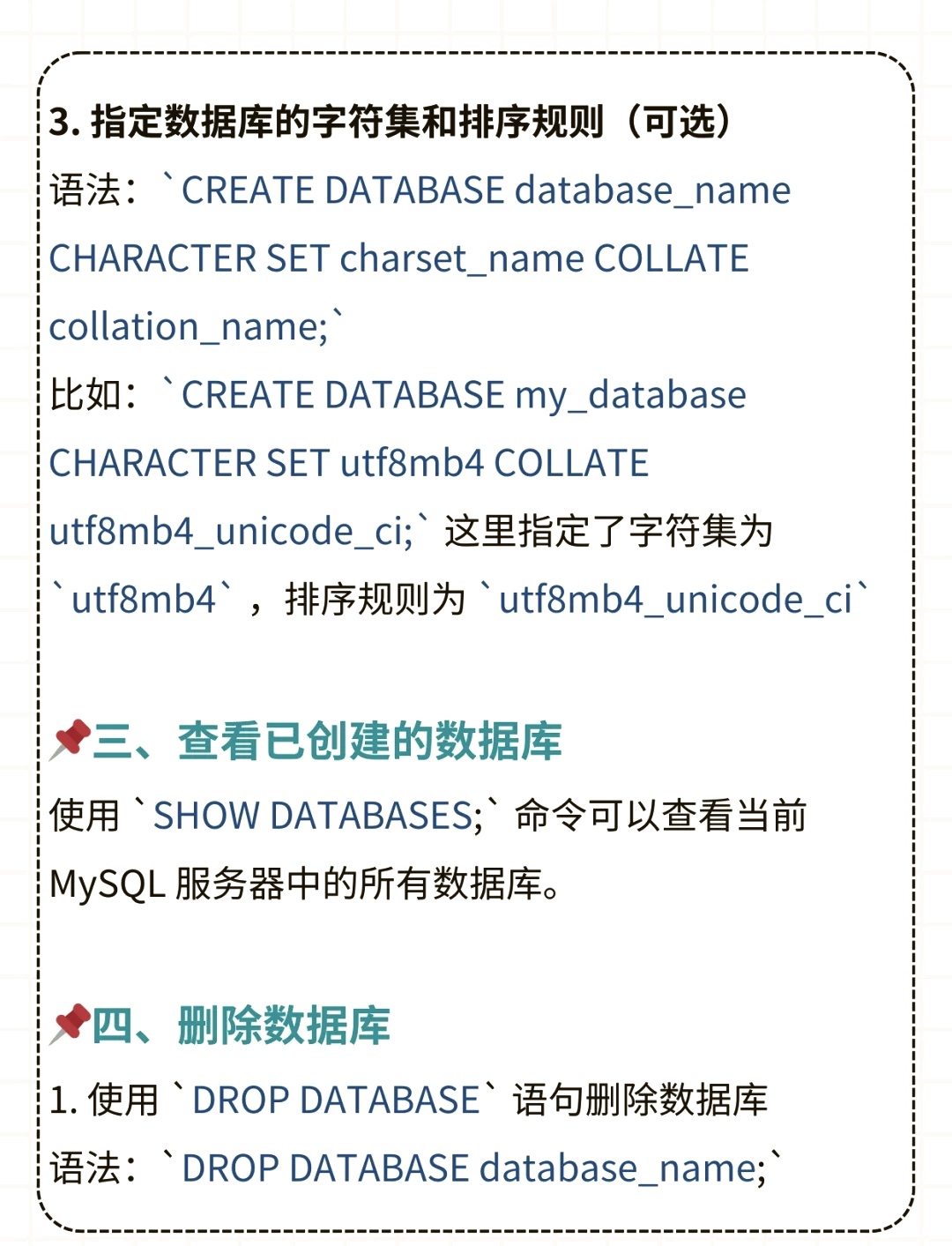

如何安全地实现删除功能?

严格遵循HTTP方法规范

使用POST或DELETE方法

删除操作应通过POST请求提交,或直接使用HTTP DELETE方法(需配合RESTful API设计)。示例代码(对比)

// 错误做法:GET请求删除 <a href="/delete?id=123">点击删除</a> // 正确做法:表单POST提交 <form action="/delete" method="POST"> <input type="hidden" name="id" value="123"> <button type="submit">确认删除</button> </form>

多重权限校验机制

- 用户身份认证

通过Session、Token或OAuth验证操作者身份。 - 操作授权检查

验证用户是否具备删除该数据的权限(如角色权限、数据归属校验)。 - 防CSRF令牌

为表单添加随机Token,服务端校验Token合法性。

参数校验与防批量操作

- 避免使用连续ID

使用UUID或哈希值替代自增ID,防止攻击者遍历数据。 - 限制操作频率

对删除接口添加速率限制(如1次/秒),阻止自动化脚本攻击。

日志与监控

- 记录完整操作日志

包括操作者IP、时间、用户ID、受影响数据,便于事后追溯。 - 实时告警机制

对高频删除操作触发告警,及时介入人工审核。

企业级防护方案建议

- 部署Web应用防火墙(WAF)

拦截异常请求(如包含delete关键字的GET请求)。 - 定期渗透测试

通过专业工具扫描接口破绽,模拟攻击验证防护效果。 - 员工安全意识培训

避免开发人员在代码中误用GET请求执行写操作。

使用GET请求删除数据库是一种高风险行为,可能导致数据丢失、业务停摆甚至法律纠纷,通过遵循HTTP规范、实施权限校验、加强日志监控,可有效规避风险,安全无小事,从代码细节入手,才能筑牢数据防护的第一道防线。

引用说明

- OWASP《REST Security Cheat Sheet》

- RFC 7231: Hypertext Transfer Protocol (HTTP/1.1) Semantics and Content

- MITRE《CWE-862: Missing Authorization》破绽数据库