如何安全加密数据库连接字符串?

- 行业动态

- 2025-04-26

- 4355

数据库连接字符串加密可防止敏感信息泄露,通常通过加密算法(如AES)将明文转为密文存储,避免配置文件中直接暴露账号密码,结合访问控制与密钥管理系统,确保解密权限最小化,同时定期轮换密钥增强安全性。

在将应用程序部署到线上环境时,数据库连接字符串的安全性直接影响整个系统的可靠性,未经保护的连接字符串相当于将数据库的”钥匙”暴露在公共网络环境中,可能引发数据泄露、SQL注入甚至服务器被接管等重大安全事故,本文将从技术原理到实践方案,系统化解析数据库连接字符串的保护策略。

连接字符串面临的核心风险

明文暴露风险

当开发者在Web.config、appsettings.json等配置文件中直接写入Server=myServer;Database=myDB;User Id=myUser;Password=myPass;格式的明文时,攻击者可通过:- 配置文件未授权访问

- 版本控制系统历史记录

- 服务器文件目录遍历

等途径直接获取完整数据库凭据

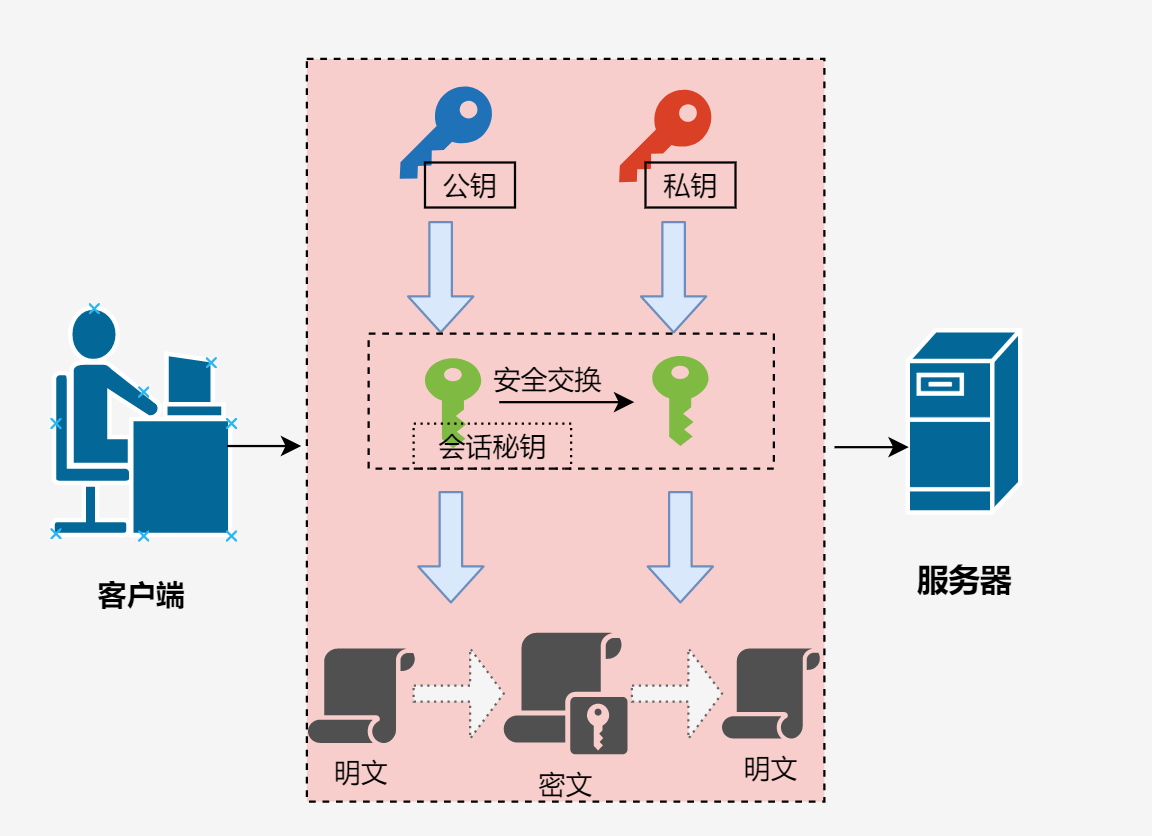

中间人攻击风险

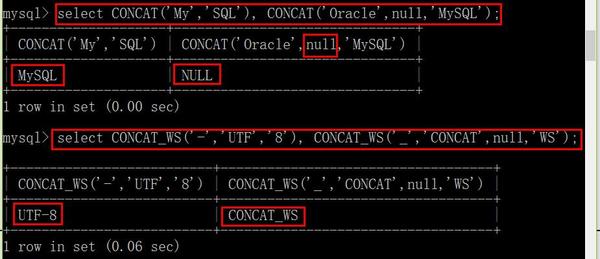

未启用SSL加密的数据库通信可能被网络嗅探工具截获,如使用Encrypt=False参数的SQL Server连接字符串,攻击者可获取到传输中的认证信息配置管理缺陷

使用统一密钥加密但未实施密钥轮换策略时,一旦主密钥泄露则所有环境数据库都将失守

分层加密防护体系

(1)第一层:配置加密

ASP.NET 方案

使用aspnet_regiis工具对Web.config的connectionStrings节点进行RSA加密:

aspnet_regiis -pef "connectionStrings" C:AppPath -prov "RsaProtectedConfigurationProvider"

加密后的配置将变为:

<EncryptedData Type="http://www.w3.org/2001/04/xmlenc#Element">

<CipherData>

<CipherValue>AQAAANCMnd8BFd...</CipherValue>

</CipherData>

</EncryptedData>Java Spring 方案

采用Jasypt库集成加密:

<dependency>

<groupId>org.jasypt</groupId>

<artifactId>jasypt</artifactId>

<version>1.9.3</version>

</dependency>通过环境变量注入解密密钥:

spring.datasource.url=ENC(密文字符串)

jasypt.encryptor.password=${JASYPT_ENCRYPTOR_PASSWORD}(2)第二层:运行时保护

内存混淆技术

使用SecureString类存储敏感信息,避免密码在内存中以明文形式驻留:var secureString = new SecureString(); foreach (char c in "myPassword") { secureString.AppendChar(c); } SqlCredential credential = new SqlCredential("myUser", secureString);动态令牌机制

云数据库(如AWS RDS)支持IAM身份验证,通过STS服务获取临时访问令牌:aws rds generate-db-auth-token --hostname mycluster.node.us-east-1.rds.amazonaws.com --port 3306 --username iam_user

(3)第三层:基础设施防护

密钥管理系统(KMS)

阿里云KMS或AWS KMS提供硬件级密钥托管,支持自动轮换策略,通过密钥别名调用,避免硬编码:import boto3 kms = boto3.client('kms') decrypted = kms.decrypt(CiphertextBlob=encrypted_password).get('Plaintext')零信任网络架构

- 数据库仅允许来自应用服务器的IP访问

- 使用VPC网络隔离

- 开启数据库审计日志

合规性实践标准

| 安全等级 | 适用场景 | 技术要点 |

|---|---|---|

| Level 1 | 内网测试环境 | 配置文件加密 + 基础ACL |

| Level 2 | 互联网应用 | KMS加密 + TLS 1.3传输 + 自动凭证轮换 |

| Level 3 | 金融/医疗系统 | HSM硬件加密模块 + 双因素认证 + 实时载入检测 |

攻击场景模拟验证

通过OWASP ZAP进行渗透测试:

- 尝试读取

/web.config原始文件 - 检查HTTP响应头是否暴露服务器信息

- 模拟SQL注入攻击

' OR 1=1 -- - 使用Wireshark抓取数据库通信流量

测试通过标准:在任何环节均无法获取有效数据库凭证,所有敏感数据在传输和存储阶段均为密文状态。

紧急响应预案

当检测到连接字符串可能泄露时,应立即执行:

- 触发KMS密钥紧急禁用策略

- 通过数据库防火墙阻断异常IP

- 使用预先准备的灾备连接凭据切换数据库

- 使用HIDS工具检查服务器是否留存后门程序

引用说明

- OWASP安全配置指南(2025)第7.2章数据库防护规范

- Microsoft Azure安全白皮书中的凭据管理方案

- AWS Security Blog关于IAM数据库认证的技术解析

- PCI DSS 4.0标准中的加密存储要求