上一篇

https证书自动更新

- 行业动态

- 2025-04-25

- 2158

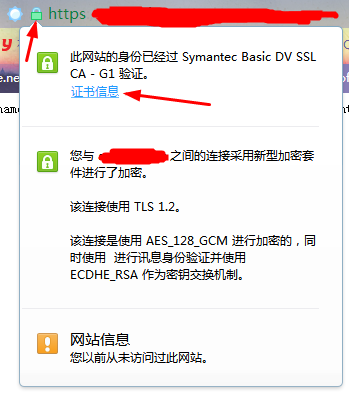

HTTPS证书自动更新通过ACME协议定期检查并续签,确保加密连接持续有效,避免服务中断

HTTPS证书自动更新详解

HTTPS证书手动更新的痛点

- 繁琐流程

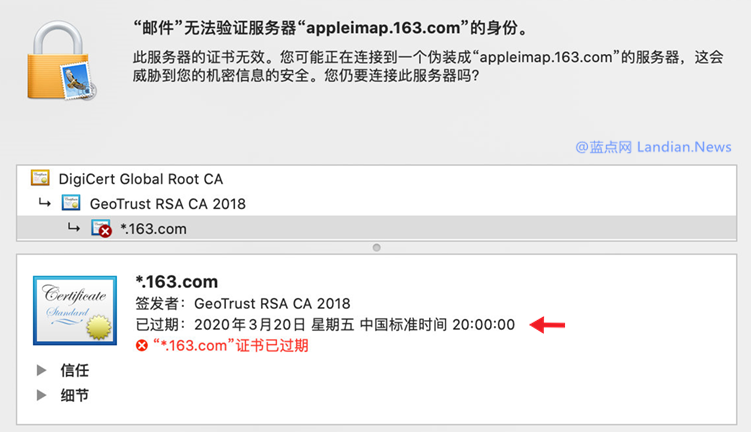

需手动生成密钥、提交CSR(证书签名请求)、验证域名、下载证书并部署,耗时耗力。 - 过期风险

证书有效期通常为3个月(如Let’s Encrypt)或1年,人工易遗忘导致服务中断。 - 维护成本高

多域名或多服务器场景下,需重复操作,管理复杂度上升。

自动更新的原理与流程

基于 ACME协议(Automatic Certificate Management Environment),通过客户端与CA(如Let’s Encrypt)交互实现自动化:

- 验证域名所有权

- 方式:HTTP-01(放置验证文件)、DNS-01(添加TXT记录)。

- 自动创建/清理验证文件或DNS记录。

- 生成密钥与CSR

使用原有私钥生成新的CSR(若私钥泄露可重新生成)。 - 获取新证书

ACME客户端向CA提交CSR,获取新证书链。 - 无缝部署

替换旧证书文件,触发服务(如Nginx/Apache)重载。

主流自动更新工具与配置

| 工具 | 特点 | 适用场景 |

|---|---|---|

| Certbot | Let’s Encrypt官方工具,支持多种Web服务器,社区活跃。 | Linux服务器(Ubuntu/CentOS) |

| acme.sh | 单文件Shell脚本,支持多系统,可指定CA(如ZeroSSL)。 | 轻量级部署或多CA需求 |

| WinACME | Windows平台工具,需配合IIS/Tomcat等服务。 | Windows服务器 |

Certbot示例(Nginx)

# 安装Certbot sudo apt install certbot -y # 自动配置Nginx并获取证书 sudo certbot --nginx -d example.com -d www.example.com # 设置定时任务(每30天检查续订) sudo ufw allow 80/tcp && sudo ufw allow 443/tcp echo "0 0,12,18 /usr/bin/certbot renew --quiet --renew-hook 'systemctl reload nginx'" | crontab -

云服务厂商的自动管理方案

| 平台 | 功能 |

|---|---|

| 阿里云 | 一键开启“HTTPS证书自动续费”,支持阿里云签发的证书。 |

| AWS | 通过ACM(Certificate Manager)自动续订,结合Route 53验证域名。 |

| 酷盾安全 | 提供“自动续期”开关,支持自有证书和酷盾安全签发的证书。 |

监控与告警策略

- 证书有效期监控

- 工具:Prometheus+Node Exporter(采集证书剩余天数)。

- 阈值:提前30天告警。

- 自动更新日志分析

- 检查

/var/log/letsencrypt/或工具日志,确保无错误。

- 检查

- 服务健康检查

配置探针(如HTTPS端口检测),失败时触发钉钉/邮件告警。

相关问题与解答

问题1:自动更新失败如何解决?

解答:

- 检查日志:查看ACME客户端日志(如

/var/log/letsencrypt/renewal-),确认错误类型(如DNS验证失败、网络超时)。 - 手动触发更新:执行

certbot renew或工具对应命令,观察实时报错。 - 检查DNS配置:若使用DNS-01验证,确保TXT记录正确解析。

- 防火墙放行:确保服务器80/443端口对ACME服务器开放。

问题2:自动更新是否支持泛域名证书?

解答:

- 支持,但需满足以下条件:

- 使用通配符证书(如

.example.com),而非多域名证书。 - ACME客户端需正确配置SNI(Server Name Indication)。

- 部分CA(如Let’s Encrypt)对泛域名证书有严格限制,需通过DNS

- 使用通配符证书(如