上一篇

个人网络存储服务器安全

- 行业动态

- 2025-05-02

- 3074

启用加密传输,设强密码,严控权限,定期备份,更新系统

物理安全与硬件防护

物理接触是攻击链的起点,需优先阻断非授权实体接触设备的可能性。

| 防护措施 | 实施要点 |

|---|---|

| 设备位置隐蔽 | 将服务器放置在锁柜/机柜中,避开公共区域;机房需独立门禁 |

| 硬件防盗设计 | 启用机箱载入传感器(如NAS支持)、部署监控摄像头;使用防盗螺丝固定设备 |

| 电源冗余保护 | 配置UPS不间断电源,防止断电导致硬盘损坏;采用独立电路避免过载 |

| 硬件可靠性验证 | 定期检查硬盘SMART状态,启用RAID冗余(推荐RAID 1/5/6/10);SSD需开启TRIM |

典型案例:某用户将NAS置于客厅电视柜,被儿童误触重置按钮导致数据丢失,建议将设备集中管理,物理隔离高风险区域。

网络层安全防护

网络暴露是个人服务器最主要风险来源,需构建多层防御体系。

基础网络隔离

- 专用网络划分:为存储服务器创建独立VLAN,禁止IoT设备与其直接通信

- 端口最小化原则:仅开放必要服务端口(如HTTP/HTTPS 80/443、SMB 445),关闭远程管理默认端口(如3389)

- IP白名单机制:限制访问源IP范围,例如仅允许家庭内网段访问

加密传输与认证

| 协议类型 | 安全性 | 适用场景 | 配置建议 |

|---|---|---|---|

| HTTP/FTP | 低 | 已淘汰,需强制HTTPS/SFTP | 禁用明文协议,强制TLS 1.2+ |

| SMB | 中 | 局域网文件共享 | 启用SMB 3.0+,强制签名和加密(需客户端支持) |

| WebDAV | 可变 | 跨平台访问 | 结合HTTPS使用,设置强密码认证 |

| Rsync over SSH | 高 | 备份传输 | 使用密钥认证替代密码,限制IP访问 |

防暴力破解策略

- 失败登录惩罚:配置防火墙规则,对连续失败登录的IP进行临时封禁(如fail2ban工具)

- 双因子认证(2FA):在DDNS管理面板、NAS后台等关键入口启用TOTP或U2F认证

- 动态口令管理:避免使用默认管理员账号,采用复杂密码+随机盐值组合

系统加固与破绽防御

操作系统是攻击的主要突破口,需进行深度硬化。

基础安全配置

- 最小化安装:仅保留核心服务(如文件共享、媒体服务),卸载不必要的组件

- 权限分层:创建专用用户用于日常操作,限制root/Administrator权限使用频率

- 日志审计:启用系统日志(如/var/log/auth.log),定期分析异常登录记录

补丁与更新策略

| 更新类型 | 风险等级 | 操作建议 |

|---|---|---|

| 内核破绽修复 | 紧急 | 72小时内应用,测试后重启 |

| 第三方应用 | 高 | 仅通过官方商店更新,禁用用户自行安装插件 |

| 固件升级 | 中 | 备份配置后更新,回滚窗口期保留48小时 |

容器化隔离

- Docker/LXC应用:将下载站、BT同步等高风险服务运行在容器中,限制资源权限

- Snapshot快照:对关键服务创建系统快照,便于快速恢复到安全状态

数据存储与加密

数据静态存储和传输过程中的加密是防线最后一环。

传输加密强化

- 强制TLS 1.3:为所有Web服务配置Let’s Encrypt证书,禁用弱加密算法(如DES)

- 端到端加密:使用rsync配合GnuPG对备份数据进行加密传输

存储加密方案

| 加密类型 | 适用场景 | 实现方式 |

|---|---|---|

| 全盘加密 | 物理被盗风险高 | 启用LUKS/BitLocker,设置强密钥 |

| 文件夹加密 | 特定敏感数据 | VeraCrypt/Armory Create Encrypted Folder |

| 应用层加密 | 云同步场景 | 加密后再上传至云存储(如Crypter2/EncFS) |

注意:避免使用自签SSL证书,可能导致中间人攻击,优先选择受信任的CA签发证书。

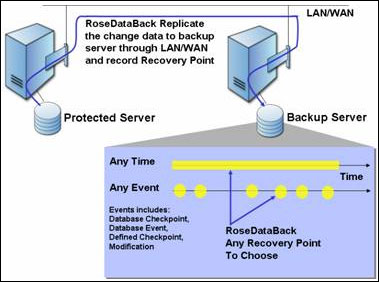

灾难恢复与备份策略

多重备份是抵御勒索干扰和硬件故障的最终保障。

| 备份层级 | 执行频率 | 存储位置 | 验证方式 |

|---|---|---|---|

| 本地冷备 | 实时 | 外置硬盘(物理隔离) | checksum比对+周期性恢复测试 |

| 异地热备 | 每日增量 | 云存储(如AWS Glacier) | 版本链完整性校验 |

| 镜像备份 | 每周全量 | 第二台NAS(不同网络) | rsync –checksum |

最佳实践:采用3-2-1原则(3份副本、2种介质、1处离线存储),定期进行灾难恢复演练。

FAQs

Q1:如何选择合适的加密方式?

A:根据数据敏感度选择:

- 一般文档:应用层加密(如VeraCrypt文件夹加密)

- 数据库/凭证:全盘加密+应用层双重加密

- 云同步数据:客户端侧加密(如Syncthing配合GPG)

Q2:家庭NAS如何防御勒索软件?

A:关键措施包括:

- 关闭SMB v1协议,强制SMB签名和加密

- 禁用Web服务中的文件上传功能

- 定期扫描系统破绽(使用ClamAV等开源工具)

- 建立备份版本库,保留30天滚动快照