hosts伪造服务器

- 行业动态

- 2025-05-03

- 3296

Hosts文件与伪造服务器基础原理

Hosts文件的核心作用

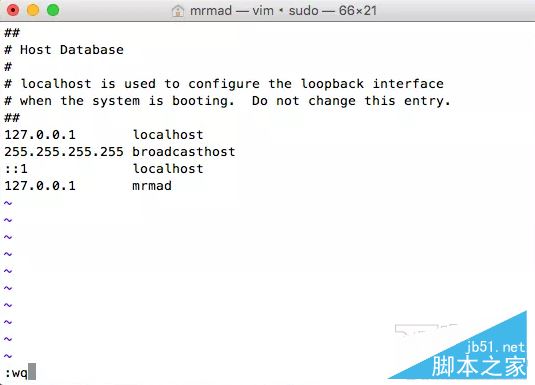

Hosts文件是操作系统提供的一种本地DNS解析机制,用于将域名直接映射到IP地址,其工作原理类似于小型分布式拒绝服务(DNS)系统,优先于系统级DNS查询,当用户访问某个域名时,系统会首先检索Hosts文件中的记录,若存在匹配项则直接返回对应IP,否则继续向外部DNS服务器发起请求。

跨平台特性对比表

| 操作系统 | 文件路径 | 默认权限 | 特殊功能支持 |

|————-|———————————–|——————-|—————————-|

| Windows | C:WindowsSystem32driversetchosts | 管理员可写 | 支持#注释符 |

| macOS/Linux| /etc/hosts | Root可写 | 支持!指针跳转 |

| Android | /system/etc/hosts (需Root) | Root可写 | 部分机型支持动态刷新 |

伪造服务器的实现逻辑

通过改动Hosts文件,攻击者可以将合法域名指向反面服务器IP,例如将www.example.com映射到168.1.100,当用户访问该域名时,实际流量会被导向攻击者控制的服务器,这种技术常与中间人攻击(MITM)结合,形成完整的流量劫持链路。

典型攻击流程图解

- 初始渗透:通过钓鱼邮件/破绽利用获取目标主机权限

- 权限提升:使用提权工具(如Windows的PsExec)获取管理员权限

- Hosts改动:在

C:WindowsSystem32driversetchosts追加反面条目 - 流量劫持:用户访问指定域名时触发DNS重定向

- 数据窃取:伪造登录页面收集凭证信息

攻击场景与技术实现

企业级APT攻击案例

某能源企业遭遇针对性攻击,攻击者通过鱼叉式钓鱼获取内网访问权限后,在域控制器植入Hosts改动模块,将企业OA系统的域名指向仿冒服务器,持续窃取核心业务数据长达3个月,该攻击利用了Windows域环境的特性,通过组策略强制同步被改动的Hosts文件至所有终端。

移动设备定向攻击

Android设备因系统开放性成为重灾区,攻击者通过伪装成系统更新包诱导用户安装,利用Magisk等Root工具修改/system/etc/hosts文件,典型手法包括:

- 将银行APP域名指向钓鱼服务器

- 劫持广告联盟域名进行流量变现

- 修改CDN节点IP实施区域封锁

移动端攻击特征表

| 攻击类型 | 技术特征 | 检测难点 |

|—————-|———————————–|—————————|

| 广告劫持 | 替换广告服务商域名 | 流量加密难以深度检测 |

| 金融钓鱼 | 仿冒银行SSL证书 | 证书验证机制被绕过 |

| 区域封锁 | 修改CDN节点IP实现地域屏蔽 | IP段动态变化难以追踪 |

防御体系构建方案

主动防御机制

- 文件完整性监控:使用Tripwire或Windows DCI(Digital Certificate Inventory)监控Hosts文件哈希值,任何非授权修改立即告警。

- 进程白名单:通过AppLocker/SELinux限制修改Hosts文件的进程权限,仅允许系统核心进程操作。

- 网络行为分析:部署IDS/IPS检测异常DNS解析模式,如大量NXDOMAIN查询或重复访问特定IP。

应急响应流程

建立标准化处置流程:

- 隔离取证:立即断网并镜像内存/Hosts文件

- 根源分析:使用ProcDot分析反面进程调用链

- 系统恢复:从可信备份还原原始Hosts文件

- 破绽修补:检查远程桌面/RDP服务配置缺陷

- 威胁狩猎:部署ATT&CK矩阵进行攻击面评估

防御工具效能对比表

| 工具类别 | 代表产品 | 优势 | 局限性 |

|—————-|———————|——————————-|—————————|

| HIDS | Osquery | 实时文件变更监控 | 误报率较高 |

| EDR | Carbon Black | 行为分析+威胁情报联动 | 资源消耗大 |

| 网络微隔离 | Illumio | 细粒度流量控制 | 实施复杂度高 |

| 沙箱检测 | Cuckoo Sandbox | 未知样本动态分析 | 无法应对无文件攻击 |

前沿技术对抗趋势

内存级攻击演进

新型攻击开始采用内核级Rootkit技术,如Mimikatz配合Hosts改动,通过直接修改内存中的DNS缓存表(如Windows的DnsCache),绕过文件系统审计,此类攻击需结合Volatility内存取证工具进行分析。

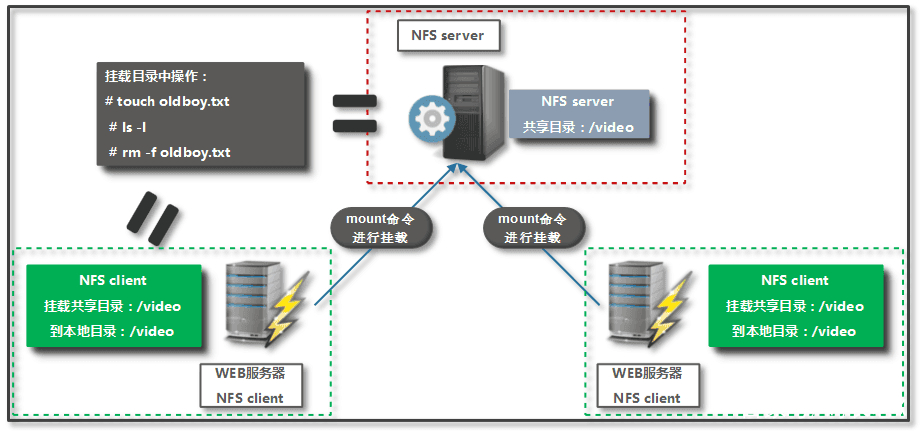

分布式协同攻击

攻击者利用Botnet网络同步改动多个节点的Hosts文件,构建分布式拒绝服务(DDoS)反射网络,每个被控主机既是攻击发起点也是流量反射器,极大增强攻击隐蔽性。

高级对抗技术对照表

| 技术维度 | 攻击方技术 | 防御方对策 |

|—————-|——————————–|——————————–|

| 持久化机制 | 注册表Run键/启动文件夹 | 双重认证+UEFI安全启动 |

| 横向移动 | SMB协议滥用/Pass-the-Hash | 零信任网络分段+Micro-segmentation|

| 反取证 | 内存数据加密/反调试 | 硬件级虚拟机载入检测 |

| 命令控制 | Domain Generation Algorithm | 流量加密深度解析 |

法律与合规风险

根据《网络安全法》第二十一条,网络运营者应当采取技术措施保障网络免受攻击,Hosts改动行为可能触犯:

- 《刑法》第二百八十五条【非规侵入计算机信息系统罪】

- 《网络安全法》第五十九条【网络安全防护义务违反】

- 《数据安全法》第四十四条【数据处理活动违法】

企业需建立完整的日志审计体系,满足GDPR/等保2.0的合规要求,建议保留至少180天的DNS查询日志,并与威胁情报平台(TIP)联动。

FAQs

Q1:如何判断主机是否遭受Hosts文件改动?

A1:可通过以下特征识别:

- 访问正常网站出现证书警告或界面异常

- 使用

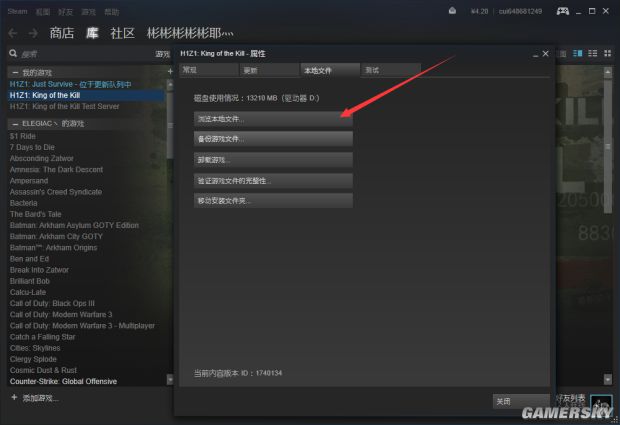

nslookup查询域名返回异常IP - 检查Hosts文件最近修改时间(Windows右键属性查看)

- 比对文件MD5哈希值与基准值差异(原始Windows Hosts文件MD5:

<根据系统版本填写>)

Q2:如何彻底清除反面Hosts条目?

A2:建议按以下步骤处理:

- 立即断网防止数据泄露

- 备份取证:复制当前Hosts文件作为证据

- 手动清理:删除可疑条目(注意保留系统必需条目)

- 权限加固:设置Hosts文件为只读(Windows需取消”Users”组写入权限)

- 部署防护:安装HIPS(如Solary Killer)监控文件变更

- 溯源分析:使用Process