上一篇

GitLab如何安全高效连接服务器?

- 行业动态

- 2025-04-24

- 2181

通过SSH密钥认证访问服务器

生成SSH密钥对

本地计算机执行以下命令:ssh-keygen -t ed25519 -C "your_email@example.com"

- 按提示保存密钥到默认路径

~/.ssh/id_ed25519 - 设置高强度密码短语(推荐16位以上混合字符)

- 按提示保存密钥到默认路径

上传公钥到服务器

将生成的公钥内容(~/.ssh/id_ed25519.pub)添加到目标服务器的授权列表:ssh-copy-id -i ~/.ssh/id_ed25519.pub user@server_ip

或手动追加到服务器

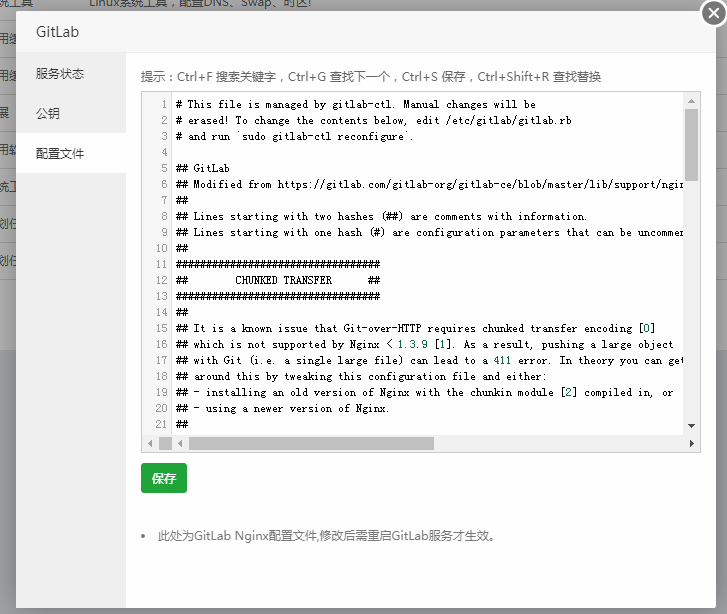

~/.ssh/authorized_keys文件配置GitLab项目

- 进入项目设置 → Repository → Deploy Keys

- 添加公钥并勾选Write access allowed(如需部署权限)

- 对于私有服务器,建议配置Deploy tokens替代明文密码

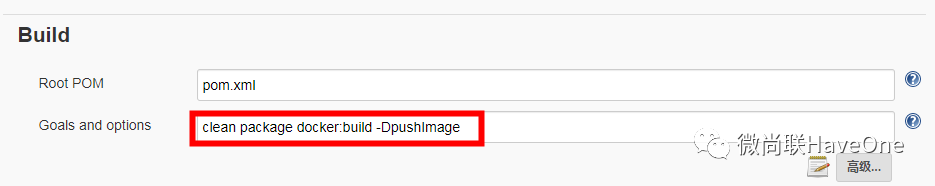

通过CI/CD自动化访问

配置Runner连接服务器

# .gitlab-ci.yml 示例 deploy_production: stage: deploy script: - ssh -o StrictHostKeyChecking=no deploy@$SERVER_IP "cd /var/www/app && git pull" only: - main设置环境变量

- 进入项目设置 → CI/CD → Variables

- 添加受保护变量:

SERVER_IP: 服务器IP地址SSH_PRIVATE_KEY: Base64编码后的私钥

安全加固方案

- 使用Vault或HashiCorp Consul管理密钥

- 配置防火墙白名单仅允许GitLab Runner IP

- 开启SSH证书认证(推荐云服务商提供的CA服务)

访问方式对比

| 认证类型 | 安全性 | 适用场景 | 维护成本 |

|---|---|---|---|

| SSH密钥 | 开发/运维人员直连 | 中 | |

| Deploy Token | CI/CD自动化部署 | 低 | |

| OAuth2.0 | 第三方服务集成 | 高 | |

| HTTPS+密码 | 临时调试(不推荐) | 低 |

故障排查指南

连接超时

- 检查服务器安全组规则

- 测试

telnet server_ip 22验证端口开放状态

权限拒绝

chmod 700 ~/.ssh && chmod 600 ~/.ssh/authorized_keys

密钥检测

ssh -T -v user@server_ip # 查看详细握手过程

最佳安全实践

- 启用双因素认证(2FA)

- 每季度轮换部署密钥

- 使用Jump Server/Bastion Host架构

- 审计日志分析:监控

/var/log/auth.log - 限制SSH用户权限:

# /etc/ssh/sshd_config PermitRootLogin no MaxAuthTries 3 AllowUsers deploy_user

引用说明:本文技术方案参考GitLab官方文档、NIST SP 800-53网络安全框架及Linux基金会安全建议,具体实施需根据实际业务环境调整。

推荐延伸阅读:《GitLab持续交付实践》《云服务器安全防护指南》