上一篇

安卓如何安全存储用户数据

- 行业动态

- 2025-04-23

- 4863

安卓安全存储用户数据需结合加密存储(如EncryptedSharedPreferences)、密钥管理(Android Keystore)、权限控制及最小化敏感数据暴露,确保数据保密性与完整性

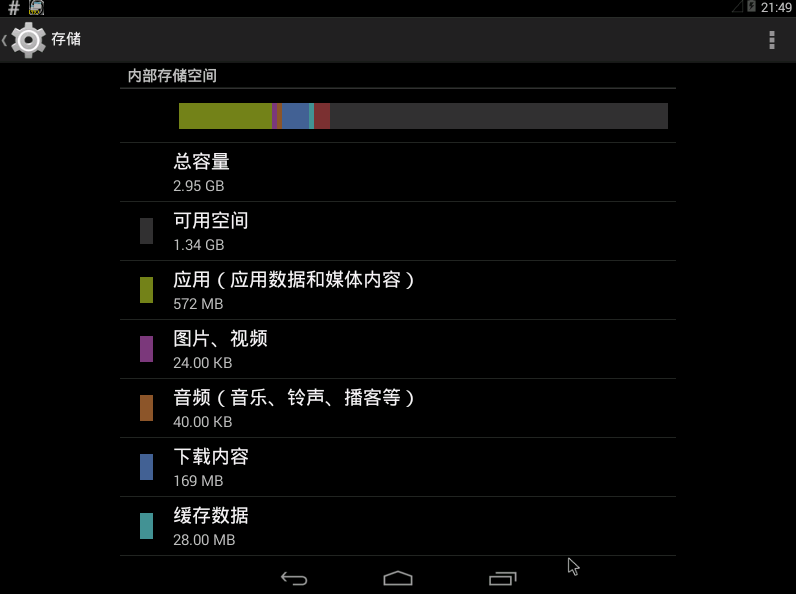

安卓存储数据的主要方式及风险

| 存储方式 | 特点 | 潜在风险 |

|---|---|---|

| 内部存储(Internal Storage) | 应用私有目录,默认不可被其他应用访问 | Root权限下可能被读取;未加密时易被破解 |

| 外部存储(External Storage) | 公共目录(如SD卡),可被用户和其他应用访问 | 数据泄露风险高;写入敏感数据需严格加密 |

| SQLite数据库 | 轻量级关系型数据库,存储结构化数据 | 未加密时数据库文件可被复制或破解;SQL注入风险 |

| SharedPreferences | 键值对存储,用于配置信息 | 明文存储敏感信息(如Token)易被窃取;未加密文件可被逆向破解 |

| 云存储(如Firebase) | 远程服务器存储,便于跨设备同步 | 传输过程被劫持;服务器端数据泄露风险;需依赖第三方安全机制 |

安全存储的核心策略

数据加密

- 对称加密:使用AES-256算法加密敏感数据,配合Android Keystore系统生成和管理密钥。

- Keystore优势:密钥永不离开设备,且仅限当前应用使用,即使设备Root也无法导出密钥。

- 文件加密:对存储在内部/外部存储的敏感文件(如图片、配置文件)使用

CipherOutputStream加密。 - 数据库加密:使用SQLCipher等库对SQLite数据库进行透明加密,或自定义加密字段。

权限最小化

- 限制存储权限:仅在必要时申请

READ_EXTERNAL_STORAGE和WRITE_EXTERNAL_STORAGE,并动态申请。 - 使用私有目录:将文件存储在

getFilesDir()或getCacheDir()返回的路径,避免存入公共目录。

数据传输安全

- 网络传输:使用HTTPS/TLS协议,并通过证书校验防止中间人攻击。

- 本地备份:备份文件需加密后存储至云端或本地,使用PBKDF2等算法生成强密码。

敏感数据保护

- 避免明文存储:Token、密码等敏感信息需加密后存储,禁用

SharedPreferences直接保存明文。 - 密钥管理:通过Android Keystore生成密钥,避免硬编码密钥或使用易逆向的加密算法。

安全存储的实践方案

| 场景 | 推荐方案 | 实现要点 |

|---|---|---|

| 存储用户登录Token | 加密SharedPreferences + Keystore密钥 | 使用EncryptedSharedPreferences或自定义AES加密,密钥由Keystore生成 |

| 存储敏感配置文件 | 加密文件存储(内部存储) | 使用CipherInputStream/OutputStream加密文件,文件名随机化 |

| 存储结构化用户数据 | 加密SQLite数据库(如SQLCipher) | 启用数据库透明加密,敏感字段二次加密 |

| 同步数据到云端 | 本地加密后上传,服务器端HTTPS传输 | 使用AES加密数据,SSL/TLS证书校验,禁用客户端存储解密密钥 |

常见问题与解答

问题1:如何防止SQLite数据库被Root后破解?

解答:

- 使用SQLCipher等库对数据库文件加密,设置强密码(通过Keystore生成密钥)。

- 启用数据库文件的访问权限控制,限制文件仅当前应用可读(

MODE_PRIVATE)。 - 对敏感字段(如用户密码)进行单独加密,避免全库泄露时直接暴露关键数据。

问题2:如何安全备份数据到云端?

解答:

- 本地加密:使用AES-256加密数据,密钥通过Keystore生成并绑定设备唯一标识。

- 传输安全:仅通过HTTPS上传数据,校验服务器SSL证书合法性。

- 服务器存储:若自行搭建服务器,需对数据再次加密(如AES+RSA混合加密);若使用第三方云服务(如Firebase),开启其客户端加密功能。

- 密钥管理:密钥永不上传至服务器,仅保留在本地Keystore