上一篇

httpsssl证书版本号

- 行业动态

- 2025-04-28

- 2966

HTTPS SSL证书主流版本为TLS 1.2和TLS 1.3,已淘汰SSLv3及TLS 1.0/1.1(存在POODLE等破绽),建议选用TLS 1.2+版本保障传输

HTTPS SSL/TLS 证书版本号详解

SSL/TLS 协议版本发展历程

| 版本 | 发布年份 | 状态 | 关键特性/问题 |

|---|---|---|---|

| SSL 1.0 | 1995 | 未公开发布(仅草案) | 存在严重安全缺陷 |

| SSL 2.0 | 1995 | 已弃用 | 明文传输密钥,易受中间人攻击 |

| SSL 3.0 | 1996 | 已弃用 | 支持RSA加密,但仍存在POODLE破绽 |

| TLS 1.0 | 1999 | 已弃用 | 修复SSL 3.0破绽,但存在BEAST攻击 |

| TLS 1.1 | 2000 | 已弃用 | 改进加密算法,但仍不安全 |

| TLS 1.2 | 2008 | 主流版本 | 支持SHA-256、AES-GCM等现代算法 |

| TLS 1.3 | 2018 | 推荐版本 | 简化握手流程,禁用弱加密算法 |

主流版本特性对比

| 特性/版本 | TLS 1.0 | TLS 1.1 | TLS 1.2 | TLS 1.3 |

|---|---|---|---|---|

| 加密算法 | SHA-1 | SHA-1 | SHA-256 | 强制SHA-256 |

| 密钥协商 | RSA/DH | RSA/DH | RSA/DH | 仅椭圆曲线 |

| 握手次数 | 2次RTT | 2次RTT | 2次RTT | 1次RTT(优化) |

| 完美前向保密 | 否 | 否 | 可选 | 强制 |

| 最低兼容浏览器 | IE6+ | IE7+ | IE11+ | Edge/Chrome 83+ |

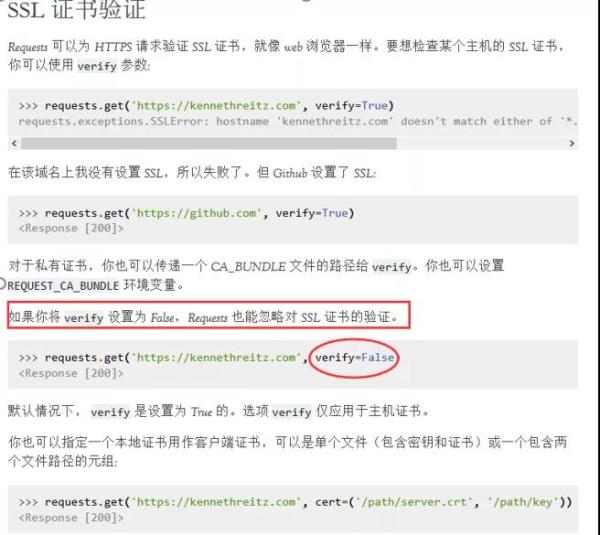

查看证书版本号的方法

浏览器开发者工具(以Chrome为例):

- 访问目标网站 → F12打开控制台 →

Security标签 → 查看Connection下的TLS版本

- 访问目标网站 → F12打开控制台 →

命令行工具检测:

# 使用OpenSSL(通用方法) openssl s_client -connect example.com:443 < /dev/null | grep "New, TLSv" # Windows系统(需安装certutil) certutil -viewstore -urlcache -split -nohash -verify example.com

在线检测工具:

| 工具 | 功能说明 |

|———————–|——————————|

| SSL Labs Server Test | 全面检测协议支持情况 |

| Hardenize | 可视化客户端支持版本 |

版本升级必要性分析

- TLS 1.0/1.1风险:

- 支持CBC模式加密(易受BEAST/Lucky Mint攻击)

- RSA密钥长度要求低(512位仍可被破解)

- TLS 1.2优势:

- 支持AES-GCM等现代加密模式

- 强制2048位以上RSA密钥

- TLS 1.3革新点:

- 移除MD5/SHA-256等旧哈希算法

- 默认启用0-RTT快速握手

- 强制椭圆曲线密钥交换(ECDHE)

常见问题与解答

Q1:如何强制服务器优先使用TLS 1.3?

A1:需调整客户端和服务器配置:

- 客户端:更新浏览器/操作系统至最新版本(如Chrome 83+)

- 服务器:修改配置文件(示例Nginx):

ssl_protocols TLSv1.3; ssl_ciphersuites TLS_AES_256_GCM_SHA384;

Q2:为什么升级TLS后出现兼容性问题?

A2:可能原因及解决方案:

| 现象 | 原因分析 | 解决方案 |

|———————–|——————————-|———————————|

| IE浏览器无法访问站点 | IE仅支持TLS 1.2及以下版本 | 开启TLS 1.2兼容模式 |

| Android客户端报错 | 部分设备未更新根证书库 | 引导用户更新系统或使用网络配置 |

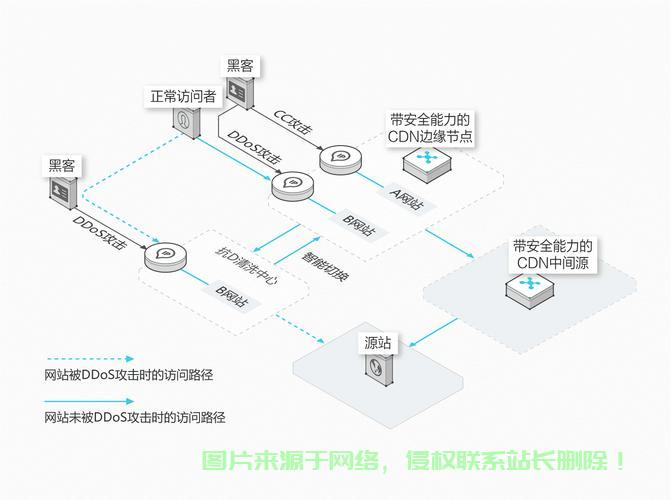

| CDN服务异常 | 边缘节点未同步新证书配置 | 联系CDN服务商刷新配置