上一篇

安卓代码审计工具

- 行业动态

- 2025-04-24

- 4590

安卓代码审计工具通过静态分析检测破绽,如FindSecBugs查安全缺陷,Lint检代码规范,APKTool解包逆向,Jadx助源码审查,覆盖权限、组件、加密等风险点

安卓代码审计工具

安卓代码审计工具主要用于检测应用程序中的安全破绽、代码质量问题或潜在风险,以下是常见的工具分类及代表工具:

静态分析工具

| 工具名称 | 功能特点 | 适用场景 | 优缺点 |

|---|---|---|---|

| Android Lint | 集成在Android Studio中,检查代码风格、性能问题、安全性等 | 本地代码快速检查 | 优点:轻量、集成方便;缺点:规则有限,依赖手动配置 |

| FindSecBugs | 基于FindBugs的扩展,专注安全破绽检测(如SQL注入、敏感数据泄露) | 第三方库依赖审查 | 优点:开源免费;缺点:需结合其他工具使用 |

| Checkmarx | 商业级静态代码分析,支持深度破绽扫描(OWASP Top 10、加密问题) | 企业级应用安全审计 | 优点:精准度高;缺点:付费且配置复杂 |

| SonarQube | 支持多语言代码质量分析,可集成安全规则(如CVE检测) | 持续集成流水线 | 优点:可扩展性强;缺点:初始配置耗时 |

动态分析工具

| 工具名称 | 功能特点 | 适用场景 | 优缺点 |

|---|---|---|---|

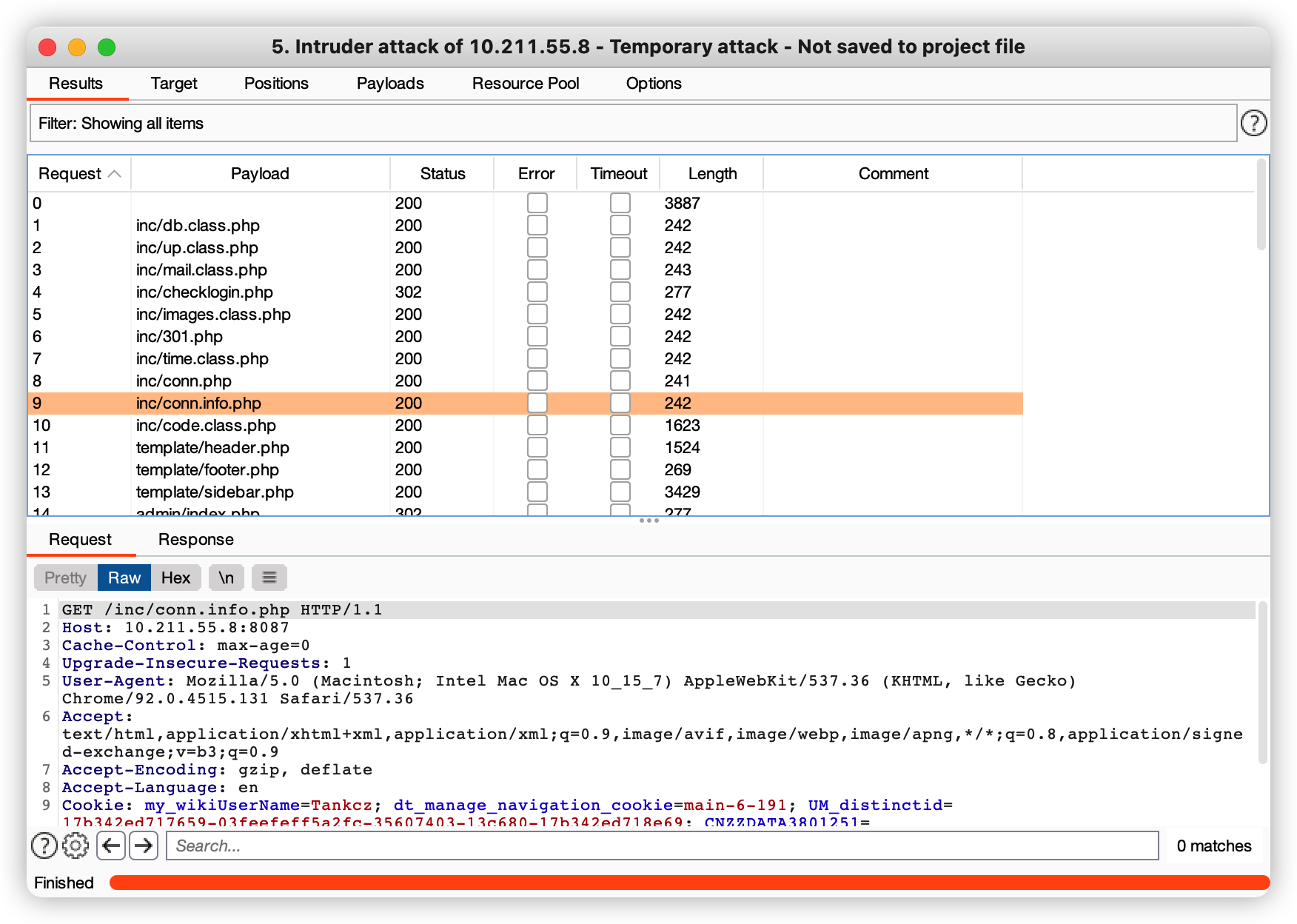

| Burp Suite | 拦截HTTP请求,测试输入验证、API安全 | Web接口安全测试 | 优点:功能强大;缺点:需手动操作,学习成本高 |

| AppDynamicAnalysis | 动态污点分析,追踪数据流(如敏感信息泄露路径) | 运行时行为审计 | 优点:精准定位破绽;缺点:需root设备或模拟器支持 |

| QARK (Quick Android Resource Scanner) | 自动化UI测试,检测组件暴露、Intent劫持等问题 | 组件权限审计 | 优点:开源免费;缺点:依赖UI稳定性 |

破绽扫描工具

| 工具名称 | 功能特点 | 适用场景 | 优缺点 |

|---|---|---|---|

| APKTool | 反编译APK,结合手动分析资源文件和逻辑 | 二次打包检测 | 优点:深度分析;缺点:需配合其他工具 |

| MobSF (Mobile Security Framework) | 自动化动态+静态分析,支持破绽利用模拟 | 综合型安全测试 | 优点:功能全面;缺点:资源消耗大 |

| OWASP ZAP | 代理拦截+主动扫描,检测网络层破绽(如XSS、CSRF) | Web通信安全 | 优点:社区活跃;缺点:移动端适配需配置 |

工具选择参考表

| 维度 | 推荐工具组合 | 适用场景 |

|---|---|---|

| 初创团队/个人开发者 | FindSecBugs + QARK + APKTool | 基础安全检查+UI组件审计 |

| 企业级应用 | Checkmarx + SonarQube + Burp Suite | 深度破绽扫描+持续集成 |

| 金融/医疗领域 | MobSF + AppDynamicAnalysis | 数据流追踪+合规性验证 |

最佳实践

- 静态+动态结合:先用静态工具(如Checkmarx)扫描代码,再用动态工具(如Burp Suite)验证运行时行为。

- 规则库更新:定期同步CVE数据库或OWASP规则,避免漏报新型破绽。

- CI/CD集成:将SonarQube或MobSF接入Jenkins流水线,实现自动化审计。

- 人工复核:对高危破绽(如SQL注入)需结合源码逻辑确认,避免误报。

问题与解答

问题1:如何验证静态分析工具报告的破绽是否真实存在?

解答:

- 复现验证:通过动态调试(如Burp Suite)构造攻击payload,观察应用是否实际执行反面逻辑。

- 交叉对比:使用多款工具(如FindSecBugs+Checkmarx)扫描同一破绽,若多个工具均提示则可信度较高。

- 代码审查:针对报告位置的上下文代码,检查是否存在用户输入未过滤、硬编码密钥等明显风险点。

问题2:如何处理工具频繁产生的误报(如“疑似XSS破绽”)?

解答:

- 白名单机制:在工具配置中排除已知安全的代码路径(如框架内部方法)。

- 规则阈值调整:提高工具的破绽置信度等级(如SonarQube中设置严重性级别为“Critical”才报警)。

- 人工标注:对误报案例添加注释(如//NOSONAR),告知工具忽略特定代码段