如何防范服务器渗透攻击?

- 行业动态

- 2025-04-21

- 2134

服务器渗透原理

服务器渗透是网络安全领域的重要课题,指攻击者通过技术手段绕过安全防护,非规获取服务器控制权或窃取数据的过程,其核心原理在于利用系统破绽、配置缺陷或人为失误,逐步突破防线,以下从技术角度解析渗透的关键步骤与防御逻辑。

渗透的常见技术手段

破绽扫描与利用

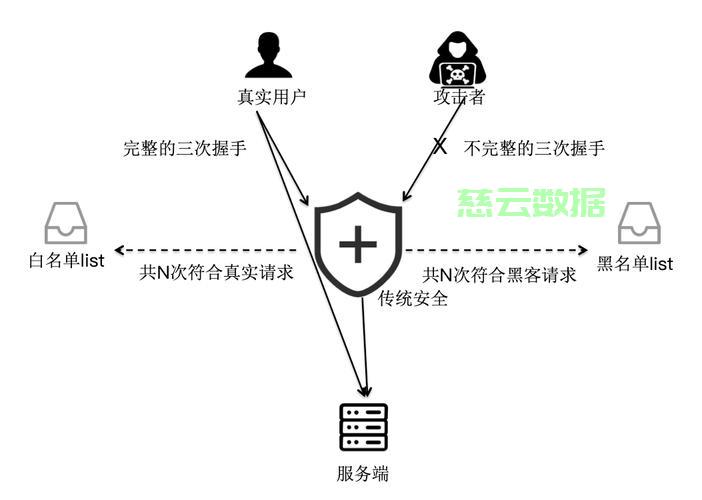

攻击者通过工具(如Nmap、Metasploit)扫描目标服务器的开放端口、服务版本及潜在破绽,未修补的远程代码执行(RCE)破绽(如Log4j)可直接被利用,植入反面代码。弱口令与暴力破解

默认账户(如admin/admin)、简单密码或未启用多因素认证(MFA)的登录接口,可能被暴力破解工具(Hydra)攻破,直接获取权限。反面文件上传与Web破绽

若服务器运行存在缺陷的Web应用(如SQL注入、文件上传破绽),攻击者可上传Webshell(如PHP载入),进而操控服务器。提权与横向移动

获取初始访问权限后,攻击者通过内核破绽或服务配置错误(如Sudo权限滥用)提升至root/admin权限,并利用内网渗透工具(如Mimikatz)横向攻击其他设备。

社会工程学与钓鱼攻击

伪装成合法来源的钓鱼邮件、虚假更新包等,诱导管理员执行反面程序,绕过技术防护。

渗透的深层逻辑

攻击链模型(Cyber Kill Chain)

渗透遵循“侦查→武器化→投放→利用→安装→控制→行动”的流程,攻击者通过多个环节建立持久化访问。零日破绽利用

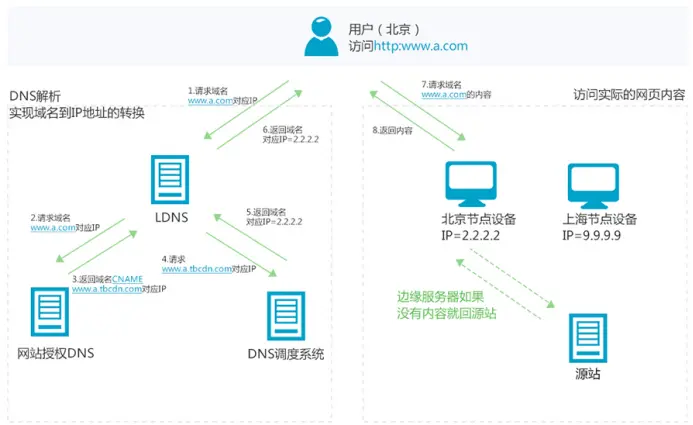

针对未公开的破绽(零日破绽),攻击者可绕过常规防护,尤其在高价值目标攻击中常见。隐蔽通信与持久化

渗透成功后,攻击者常通过加密隧道(如DNS隧道)或合法协议(HTTPS)隐藏通信,并设置后门(如计划任务)维持长期控制。

防御策略与最佳实践

破绽管理

- 定期更新系统与软件补丁,启用自动化破绽扫描(如Nessus)。

- 关闭非必要端口与服务,遵循最小权限原则。

访问控制强化

- 强制使用复杂密码,启用MFA。

- 限制SSH/RDP等远程访问的IP白名单。

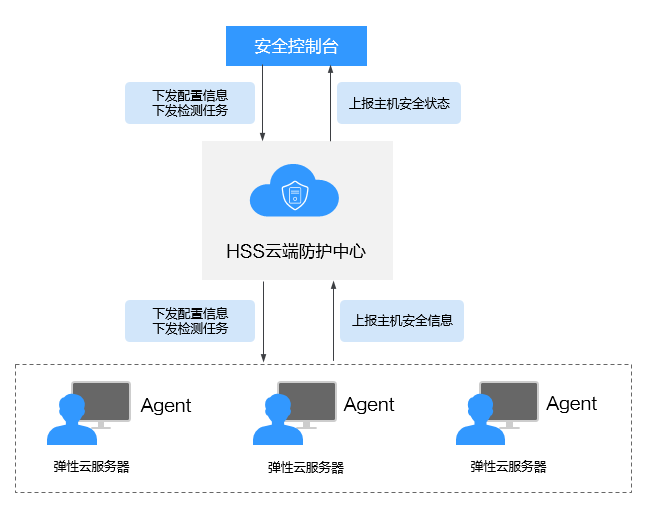

载入检测与响应

- 部署IDS/IPS(如Suricata)及SIEM系统(如Splunk),监控异常流量与日志。

- 定期进行渗透测试(如通过PTES标准)验证防御有效性。

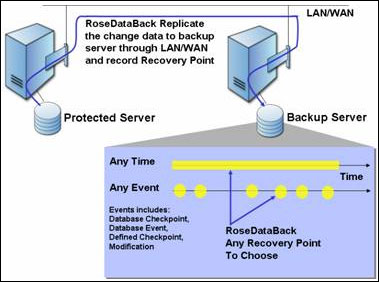

数据加密与备份

- 对敏感数据加密存储(AES-256),启用TLS通信。

- 采用3-2-1备份策略,防止勒索软件攻击。

服务器渗透的本质是攻击者利用技术、人员或流程中的短板,逐步突破防线,防御需融合主动监控、纵深防护(Defense in Depth)及安全意识培训,形成闭环安全体系,企业应参考NIST框架或ISO 27001标准,持续优化安全能力。

引用说明

- 破绽利用技术参考自OWASP Top 10(2021)与MITRE ATT&CK框架;

- 防御方案部分依据NIST SP 800-53安全控制指南;

- 攻击链模型来源于洛克希德·马丁公司提出的Cyber Kill Chain理论。