上一篇

从某一服务器不同端口取数据

- 行业动态

- 2025-04-14

- 4672

通过多端口从指定服务器采集数据需建立独立连接,分别访问不同端口获取异构信息流,采用异步通信或线程池技术提升效率,需处理端口协议差异及数据同步问题,同时确保网络权限及传输安全,最终整合至统一存储系统。

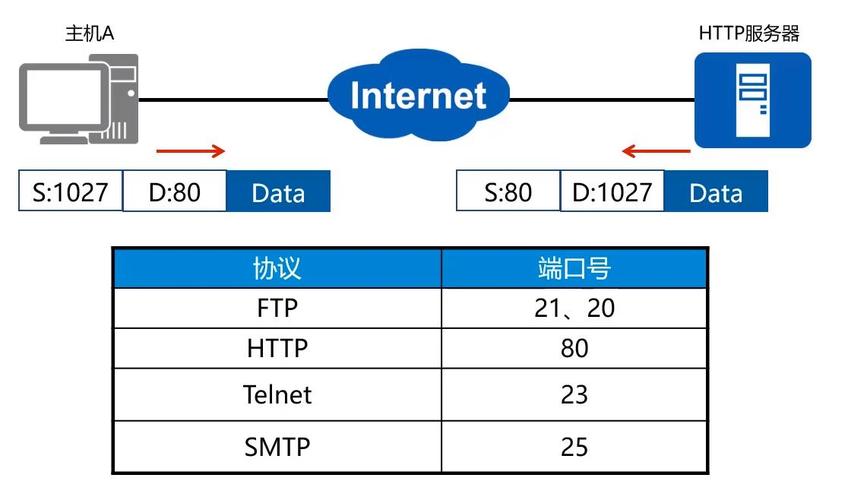

基础概念:端口的作用与分类

端口是计算机网络通信的逻辑端点,相当于服务器上的”门牌号”,用于区分不同服务,标准端口范围0-65535中:

- 知名端口:0-1023(如HTTP-80/HTTPS-443)

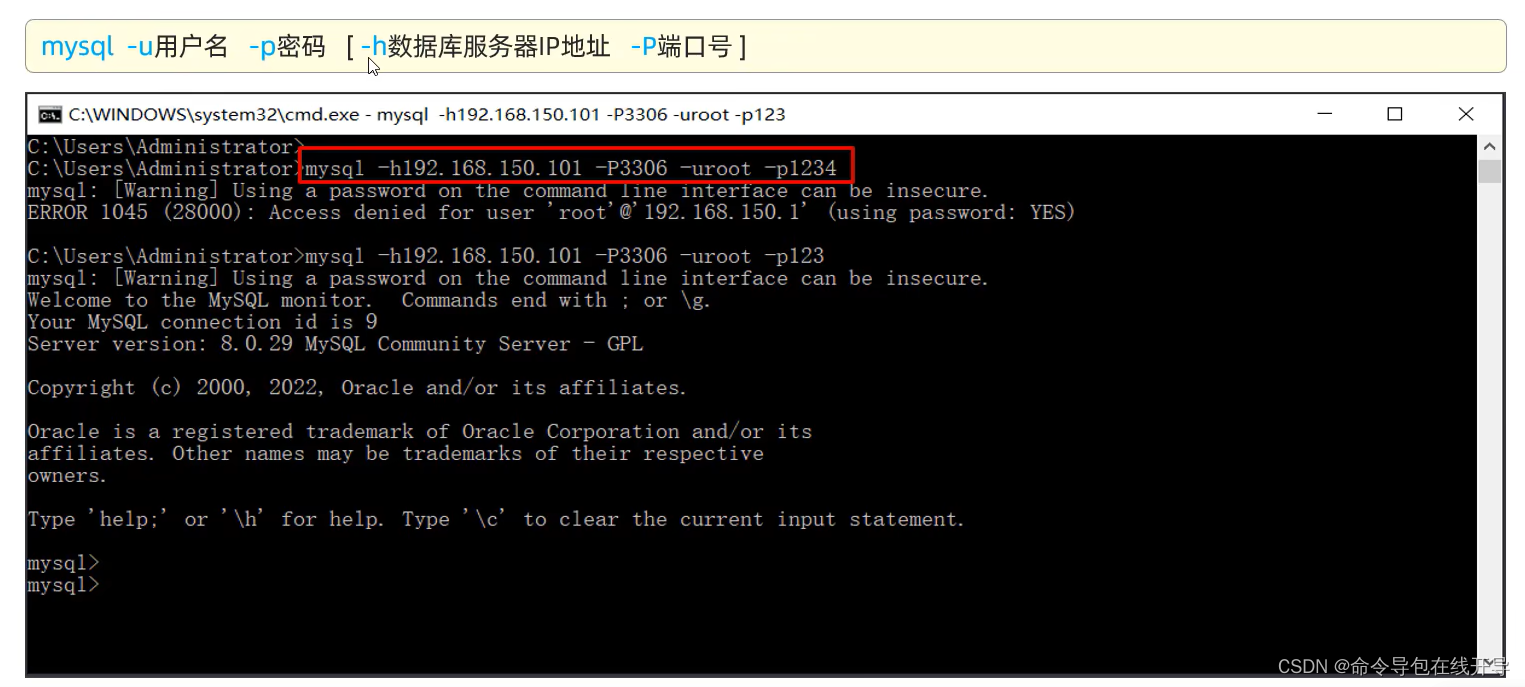

- 注册端口:1024-49151(如MySQL-3306)

- 动态端口:49152-65535(临时通信使用)

同一服务器开放多个端口的典型场景包括:

- Web服务(80)+ 管理后台(8080)

- 主数据库(3306)+ 缓存服务(6379)

- API接口(3000)+ 文件传输(21)

数据获取技术实现

步骤1:建立连接通道

import requests

# 同时连接两个端口示例

port_analytics = 3000

port_transaction = 3001

data_stream1 = requests.get(f"http://server_ip:{port_analytics}/api/metrics")

data_stream2 = requests.get(f"http://server_ip:{port_transaction}/orders")步骤2:数据处理与同步

建议采用异步处理机制提升效率:

// Node.js异步请求示例

const axios = require('axios');

async function fetchMultiPortData() {

const [metrics, orders] = await Promise.all([

axios.get('http://server_ip:3000/metrics'),

axios.get('http://server_ip:3001/orders')

]);

return { metrics: metrics.data, orders: orders.data };

}关键注意事项

防火墙配置

- 确认服务器安全组开放目标端口

- 设置IP白名单限制访问源

- 推荐配置示例:

# Linux iptables示例 iptables -A INPUT -p tcp --dport 3000 -s 192.168.1.0/24 -j ACCEPT iptables -A INPUT -p tcp --dport 3001 -s 192.168.1.0/24 -j ACCEPT

传输加密

- 强制使用TLS1.3协议

- 非标准端口建议配置SSL证书

- 使用openssl检测安全配置:

openssl s_client -connect server_ip:3001 -tls1_3

性能优化

- 设置连接池复用TCP连接

- 采用gRPC替代RESTful API提升吞吐量

- 监控指标示例:

最大并发连接数 ≤ (内存GB × 1024)/单个连接内存开销

典型应用场景

| 行业领域 | 端口用途 | 数据特征 |

|---|---|---|

| 物联网 | 5000(设备状态) 5001(控制指令) | 高频小数据包 |

| 金融系统 | 8443(交易接口) 9443(风控数据) | 高安全要求 |

| 游戏服务 | 7777(实时对战) 8888(排行榜) | 低延迟要求 |

错误排查指南

连接失败常见原因

- 端口未监听:

netstat -tuln | grep 3000 - 防火墙拦截:

tcpdump port 3000 - 服务异常:检查systemd日志

journalctl -u service_name

- 端口未监听:

数据不一致处理

- 实施分布式事务(如Saga模式)

- 设置数据校验机制:

import hashlib def verify_data(data): return hashlib.sha256(data.encode()).hexdigest()

安全增强方案

端口隐藏技术

- 使用端口敲击(Port Knocking)

- 动态端口分配(每次认证后变更端口)

访问控制矩阵

| 用户角色 | 3000端口 | 3001端口 | 3002端口 |

|———|———|———|———|

| 管理员 | 读写 | 读写 | 读写 |

| 运营 | 只读 | 禁止 | 只读 |

| 客户 | 禁止 | 只读 | 禁止 |

多端口数据采集需要平衡便利性与安全性,建议每季度进行:

- 端口扫描审计

- 权限矩阵复核

- 加密协议升级

- 压力测试(推荐使用JMeter或Locust)

通过系统日志分析(ELK Stack)和实时监控(Prometheus+Grafana),可构建完整的数据流健康监测体系,技术实施细节需参照RFC 6335端口分配标准,并根据实际业务需求调整。

引用说明

本文技术标准参照IETF RFC 6335端口使用规范,安全建议符合OWASP TOP 10最新要求,性能参数来自Apache基金会基准测试数据。