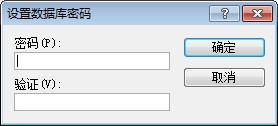

数据库怎么用代码设密码

- 数据库

- 2025-08-24

- 18

ALTER USER '用户名' IDENTIFIED BY '新密码';或创建用户时指定

是关于如何使用代码为数据库设置密码的详细说明,涵盖多种编程语言和场景下的实现方式:

SQL直接操作(通用方法)

在大多数关系型数据库(如MySQL、PostgreSQL)中,可通过执行SQL语句修改用户密码。

| 命令示例 | 作用说明 |

|—————————–|———————————|

| ALTER USER myuser IDENTIFIED BY 'mypassword'; | 将用户”myuser”的密码更新为”mypassword”,适用于已存在的账户调整密码。 |

| CREATE USER newuser@localhost IDENTIFIED BY 'securePass123!'; | 创建新用户并指定初始密码,需注意权限分配。 |

此方法需具备足够的系统权限(如DBA角色),且建议结合加密函数增强安全性,MySQL支持使用插件对密码进行哈希存储,可在创建用户时指定认证方式。

程序化连接中的安全实践

PHP示例

通过PDO扩展建立数据库连接时,应在DSN中明确传递用户名和密码参数:

<?php

$dsn = "mysql:host=localhost;dbname=testdb";

$username = "app_user";

$password = "EncryptedP@ssw0rd!"; // 避免硬编码明文密码

try {

$pdo = new PDO($dsn, $username, $password);

$pdo->setAttribute(PDO::ATTR_ERRMODE, PDO::ERRMODE_EXCEPTION);

} catch (PDOException $e) {

die("Connection failed: " . $e->getMessage());

}

?>

️ 注意:实际部署时应将敏感信息移至环境变量或配置文件,并限制文件访问权限。

Java生态方案

(1)Jasypt集成Spring Boot

借助第三方库实现运行时解密:

- 添加依赖到

pom.xml:<dependency> <groupId>com.github.ulisesbocchio</groupId> <artifactId>jasypt-spring-boot-starter</artifactId> <version>3.0.3</version> </dependency> - 配置属性源加密:

jasypt.encryptor.password=yourSecretKey spring.datasource.password=ENC(encryptedValueHere)

该方案支持动态加载加密后的凭证,适合生产环境管理机密数据。

(2)Druid连接池加密扩展

阿里巴巴开源的Druid组件提供自定义加解密规则:

public class DruidEncryptorUtils {

private static String privateKey; // 与公钥配对使用

// 实现基于AES的双向转换逻辑

public static String decrypt(String encryptedText) {...}

}

通过非对称加密算法保障传输过程的安全性,尤其适用于分布式系统间的凭证交换。

AES强加密标准应用

对于需要自主实现密钥管理的场合,可采用行业标准算法:

# 设置Java环境变量指向JRE安装目录 export JAVA_HOME=/path/to/jre # 调用安全工具生成密文 $JAVA_HOME/bin/securityUtility encode-encoding=aes plaintext="realPassword" keystore=keystore.jks alias=dbCreds

生成的密文可存入配置文件,运行时由应用程序加载并解密使用,这种方法能有效抵御彩虹表攻击,但需妥善保管密钥材料。

最佳安全准则

无论采用何种技术方案,均应遵循以下原则:

| 维度 | 具体要求 |

|——————|—————————————————————————–|

| 最小权限原则 | 仅授予必要的CRUD权限,禁止超级用户长期存在 |

| 审计追踪 | 记录所有密码变更操作日志,定期审查异常行为 |

| 生命周期管理 | 定期轮换密钥/密码,及时失效离职人员的账户 |

| 传输保护 | 确保网络链路使用TLS协议加密,防止中间人嗅探 |

| 存储安全 | 避免以明文形式保存凭证,优先选择HSM硬件安全模块或KMS托管服务 |

相关问答FAQs

Q1:如何在不暴露明文的情况下验证用户输入的密码是否正确?

A:应当在数据库侧存储密码的单向散列值(如bcrypt、Argon2),而非原始字符串,当用户登录时,先对输入内容做相同算法处理,再比对计算结果是否匹配存储的摘要,这种方式即使数据库泄露也无法反推出原始密码。

Q2:多租户系统中如何隔离不同客户的数据库凭证?

A:推荐采用租户ID映射独立Schema的设计模式,每个租户对应专属的认证凭据集,结合RBAC模型控制跨租户访问风险,同时利用容器化技术实现资源物理隔离,Docker Compose可为每个租户启动独立的数据库实例实例,从根本上杜绝横向越