上一篇

如何用代码快速执行命令?

- 电脑教程

- 2025-06-07

- 2258

在编程中可通过特定函数调用系统命令,如Python的

os.system()或

subprocess.run()模块,这些函数创建子进程执行外部命令,支持参数传递和结果捕获,需注意安全风险和跨平台兼容性。

在现代软件开发中,通过代码执行系统命令是一项关键技能,它能实现自动化部署、批量处理、系统测试等场景,本文将详细讲解Python、Node.js、Java、C#等主流语言如何安全高效地执行命令,并附可运行代码示例。

为什么需要用代码执行命令?

- 自动化任务:定时备份文件、清理日志

- 系统管理:远程部署应用、服务监控

- 开发提效:自动化测试、依赖安装(如

npm install)

各语言执行命令的方法

Python:subprocess 模块

Python的标准库subprocess是执行命令的首选工具,安全且灵活。

import subprocess

# 基本用法(执行并捕获输出)

result = subprocess.run(

["ls", "-l"], # 命令拆分为列表,避免注入风险

capture_output=True, # 捕获输出

text=True, # 输出转为字符串

check=True # 检查命令是否成功

)

print("输出结果:", result.stdout)

# 实时输出示例

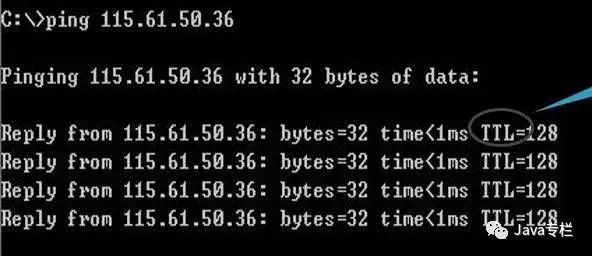

process = subprocess.Popen(

["ping", "google.com"],

stdout=subprocess.PIPE,

text=True

)

for line in process.stdout:

print(line.strip())

最佳实践:

- 使用列表传递参数(避免

shell=True引发的安全风险) - 用

check=True自动检测错误(非零退出码时抛出异常)

Node.js:child_process 模块

Node.js通过child_process执行命令,支持异步操作。

const { exec, spawn } = require('child_process');

// 执行简单命令(回调式)

exec('dir /B', (error, stdout, stderr) => {

if (error) console.error(`错误:${error.message}`);

else console.log(`输出:${stdout}`);

});

// 实时流式处理(推荐)

const process = spawn('ping', ['example.com']);

process.stdout.on('data', (data) => {

console.log(`输出:${data}`);

});

process.stderr.on('data', (data) => {

console.error(`错误:${data}`);

});

注意事项:

exec()适合短命令,spawn()适合长时间运行或流式输出- 始终验证用户输入,防止命令注入

Java:ProcessBuilder 类

Java的ProcessBuilder提供细粒度控制,是Runtime.exec()的现代替代方案。

import java.io.*;

public class RunCommand {

public static void main(String[] args) throws IOException {

ProcessBuilder processBuilder = new ProcessBuilder();

processBuilder.command("cmd.exe", "/c", "dir", "/s"); // Windows

// Linux/macOS: processBuilder.command("ls", "-l");

try {

Process process = processBuilder.start();

// 读取输出流

BufferedReader reader = new BufferedReader(

new InputStreamReader(process.getInputStream())

);

String line;

while ((line = reader.readLine()) != null) {

System.out.println(line);

}

int exitCode = process.waitFor();

System.out.println("退出码:" + exitCode);

} catch (Exception e) {

e.printStackTrace();

}

}

}

优势:

- 直接传递参数数组(避免空格解析问题)

- 支持重定向输入/输出流

C#:System.Diagnostics 命名空间

.NET平台使用Process类执行命令,兼容Windows和Linux。

using System.Diagnostics;

var process = new Process();

process.StartInfo.FileName = "powershell.exe"; // 或 "bash"

process.StartInfo.Arguments = "Get-Process | Select-Object Name"; // 命令参数

process.StartInfo.UseShellExecute = false; // 关键:禁用Shell执行

process.StartInfo.RedirectStandardOutput = true;

process.Start();

// 读取输出

string output = process.StandardOutput.ReadToEnd();

process.WaitForExit();

Console.WriteLine("输出内容:n" + output);

Console.WriteLine("退出码:" + process.ExitCode);

安全提示:

- 设置

UseShellExecute = false降低注入风险 - 避免拼接用户输入作为命令

安全注意事项(必读!)

执行外部命令是高风险操作,务必遵循以下原则:

-

输入验证

禁止直接拼接用户输入:

危险写法:exec("rm " + userInput)

正确做法:参数化传递(如Python的列表、Java的ProcessBuilder) -

最小权限原则

以低权限用户运行程序(避免使用root/Administrator)。 -

超时控制

设置命令执行超时,防止阻塞:# Python示例 try: subprocess.run(["sleep", "30"], timeout=10) # 10秒后终止 except TimeoutExpired: print("命令执行超时!") -

错误处理

检查退出码和错误流(如Java的process.waitFor()、Node.js的stderr)。

| 语言 | 推荐工具 | 安全要点 |

|---|---|---|

| Python | subprocess.run() |

参数列表 + check=True |

| Node.js | spawn() |

验证输入 + 流式处理 |

| Java | ProcessBuilder |

参数数组 + 流读取 |

| C# | Process |

UseShellExecute=false |

核心原则:永远不要信任未经处理的用户输入!通过参数化传递和严格验证,才能平衡功能与安全。

引用说明:

- Python官方文档:subprocess

- Node.js文档:child_process

- Oracle Java文档:ProcessBuilder

- Microsoft Docs:Process Class

- OWASP命令注入防御指南:Command Injection