云虚拟主机服务器安全吗

- 虚拟主机

- 2025-08-23

- 20

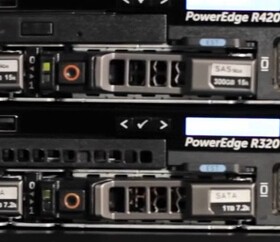

架构隔离性保障基础安全

云虚拟主机基于云计算平台的多租户架构设计,通过资源池化+逻辑隔离技术实现用户间的物理资源分离,每个实例拥有独立的操作系统环境、文件系统和网络命名空间,避免直接访问其他用户的底层数据,AWS Lightsail采用LXC容器化方案,结合Namespace进行进程级隔离;阿里云ECS则使用KVM全虚拟化技术,确保CPU/内存指令集层面的安全防护,这种架构天然阻断了跨用户的反面渗透路径。

| 隔离层级 | 实现方式 | 防护效果 |

|---|---|---|

| 硬件资源分配 | cgroups限制IO带宽 | 防止单点性能耗尽影响全局稳定性 |

| 网络流量管控 | VLAN/VPC私有网段划分 | 阻断非规嗅探与中间人攻击 |

| 存储访问权限 | iSCSI目标LUN动态映射 | 确保磁盘读写仅在授权范围内生效 |

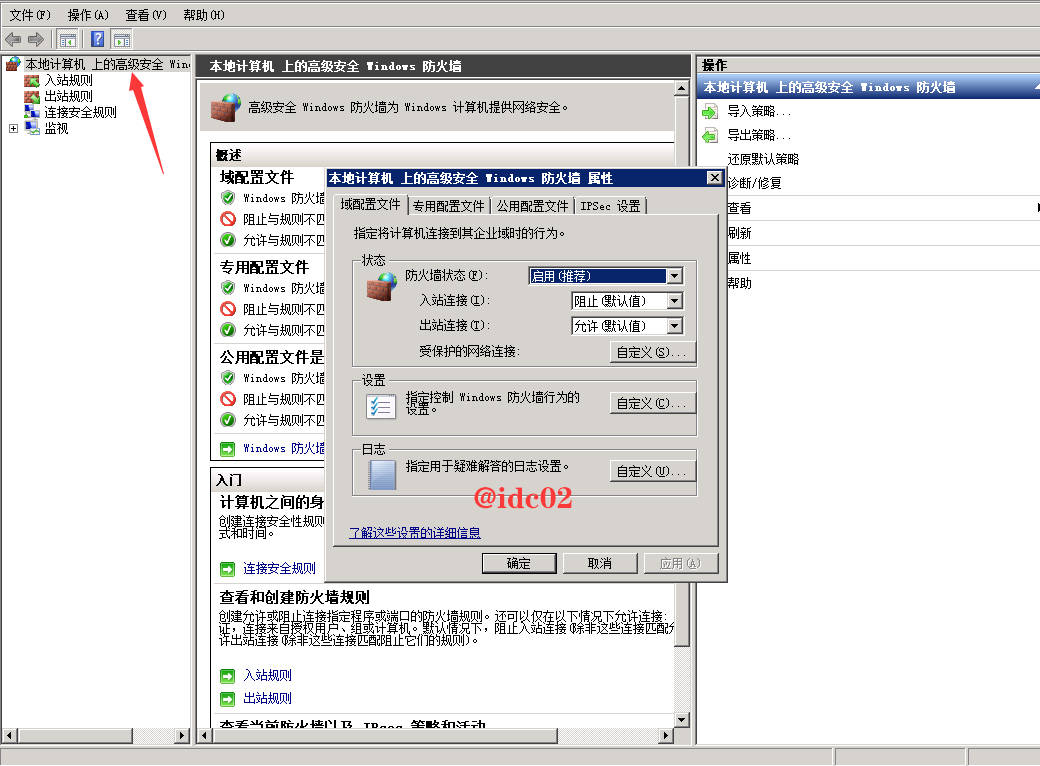

多层防火墙体系构建纵深防御

主流服务商均部署双向流量过滤机制:入站方向默认拒绝所有未明确允许的端口(Deny All by Default),出站方向实施最小化放行策略,用户可通过Web控制台自定义TCP/UDP规则集,支持基于IP段、地域、时间的精细化访问控制,以酷盾安全为例,其安全组配置支持5元组(源IP、协议类型、目的端口、动作、备注)粒度的策略管理,配合载入防御系统(IPS)实时拦截异常连接尝试。

| 防护维度 | 典型配置示例 | 作用场景 |

|---|---|---|

| 应用层过滤 | HTTP头部字段校验 | 抵御SQL注入、XSS跨站脚本攻击 |

| 传输层加固 | TLS 1.3强制加密跳转 | 防止明文密码泄露与数据改动 |

| 网络层阻断 | RST洪水攻击防御算法 | 缓解DDoS导致的连接耗尽问题 |

自动化监控与应急响应机制

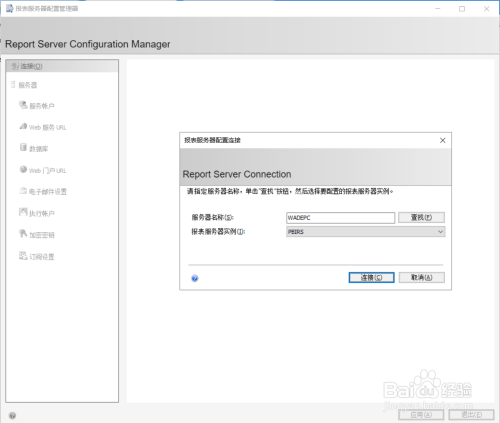

平台级监控系统对关键指标实施毫秒级采样分析,包括:系统负载突增超过阈值时自动触发弹性扩容;检测到暴力破解行为立即封禁源IP并推送告警;发现可疑进程调用敏感API时联动沙箱进行行为审计,华为云提供的“安全态势感知”服务可追溯完整攻击链,从初始试探到横向移动的全过程均可可视化呈现,为事后取证提供完整证据链。

| 响应阶段 | 处置措施 | 恢复时间目标(RTO) |

|---|---|---|

| 威胁识别 | Snort规则匹配+AI异常检测 | <30秒 |

| 遏制扩散 | 快照回滚至干净状态 | ≤5分钟 |

| 根因分析 | 全流量PCAP包解析 | 根据复杂度动态调整 |

| 破绽修补 | 热补丁推送无需重启实例 | 即时生效 |

合规认证与客户责任共担模型

头部厂商普遍通过ISO 27001、SOC 2 Type II等国际标准认证,其基础设施每年接受第三方审计机构穿透测试,但需注意的是,云服务商仅对平台自身的网络安全性负责,租户仍需履行以下义务:及时更新应用依赖库版本;禁用默认弱口令并启用多因素认证;定期备份重要数据至对象存储服务,这种“共享责任模型”要求用户具备基础的安全运维意识,避免因配置疏忽导致防护失效。

相关问题与解答

Q1:如何判断当前使用的云虚拟主机是否存在潜在安全隐患?

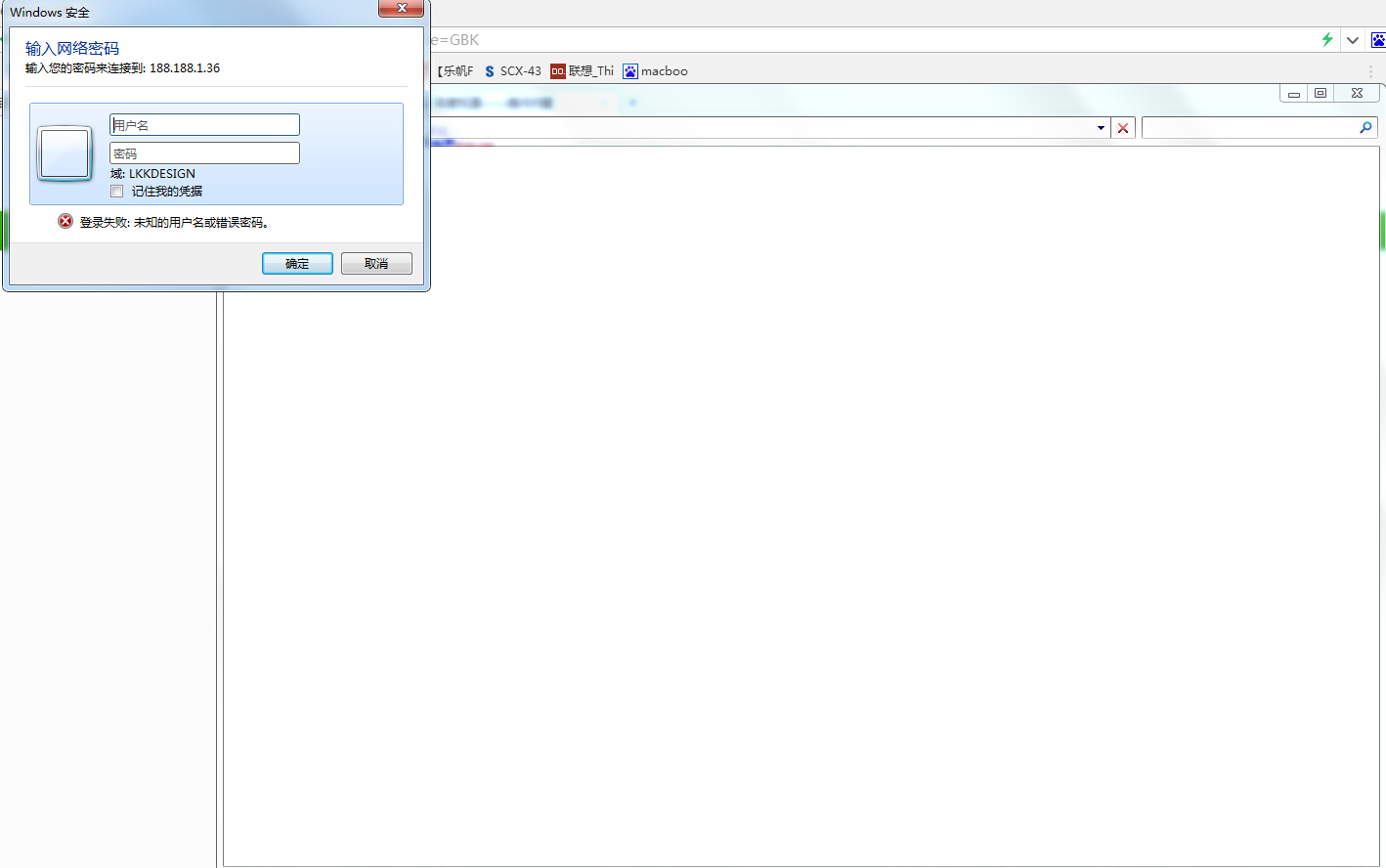

A:建议执行三项自检:①使用Nmap扫描开放端口是否超出业务必要范围;②检查系统日志中是否存在大量失败登录记录;③验证备份策略是否符合3-2-1原则(3份副本、2种介质、1份异地),多数控制面板提供安全评分功能,低于80分时应重点排查。

Q2:遭遇大规模DDoS攻击时,普通用户能否获得有效保护?

A:主流云厂商均集成云盾防护体系,可自动清洗流量型攻击(如SYN Flood),对于应用层CC攻击,需手动开启JS验证或人机识别模块,实测显示,当攻击流量超过购买带宽的3倍时,建议临时升级防护套餐直至