物理机mac地址

- 物理机

- 2025-08-07

- 22

MAC地址的技术本质

编码规则与组成结构

| 字段 | 长度 | 说明 |

|---|---|---|

| OUI | 前3字节 | 由IEEE分配给厂商的唯一代码(如华为=FCFE,思科=0040) |

| 扩展序列号 | 后3字节 | 制造商自定义的生产序号 |

| 广播地址 | FF:FF:FF:FF:FF:FF | 特殊保留值,用于向同一网段内所有设备发送数据包 |

| 组播地址范围 | 01:00:5E:XX:XX:XX | 特定前缀标识的多播通信地址 |

典型MAC地址示例:00:1A:2B:3C:4D:5E,其中冒号为分隔符,也可写作连字符形式(00-1A-2B-3C-4D-5E)。

硬件绑定特性

• 固化存储:传统MAC地址烧录在网卡ROM芯片中,现代设备支持软件覆盖写入

• 全球唯一性:通过OUI+序列号组合保证理论无重复(实际存在极小概率碰撞)

• 层次化管理:IEEE负责前半段分配,厂商自主编排后半段生产编号

核心功能与应用场景

网络层基础服务

二层寻址:交换机根据目标MAC地址建立转发表,实现精准帧转发

ARP协议关联:IP地址与MAC地址的动态映射关系建立基础

端口安全控制:企业级交换机可设置基于MAC的接入白名单/黑名单

设备管理维度

| 管理场景 | 实施方式 | 典型应用案例 |

|---|---|---|

| 资产追踪 | SNMP协议采集+日志审计 | 数据中心设备盘点 |

| 流量监控 | NetFlow/sFlow采样分析 | 异常带宽占用溯源 |

| 准入控制 | 1X认证+MAC绑定 | 校园网实名制上网 |

| 故障定位 | Wireshark抓包分析 | 网络环路检测与隔离 |

安全防护价值

️ 伪造风险防范:通过MAC地址过滤可阻断非规设备接入

️ 中间人攻击防御:结合IP+MAC双因子认证提升安全性

️ 物联网设备管理:智能家居网关通过MAC区分授权设备

跨平台操作实践

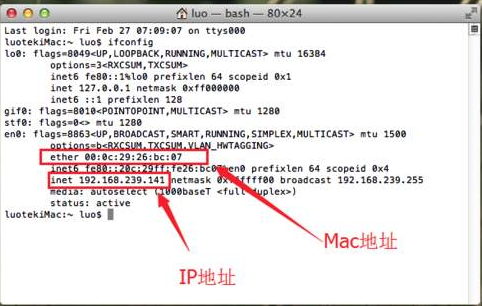

查看当前MAC地址

| 操作系统 | 命令/路径 | 输出特征 |

|---|---|---|

| Windows | ipconfig /all |

显示”物理地址”字段 |

| Linux/macOS | ifconfig 或 ip link show |

呈现HWaddr或ether条目 |

| Android/iOS | 系统设置→关于本机→无线局域网地址 | 图形界面直接展示 |

临时修改MAC地址

Windows系统操作流程:

- 以管理员身份打开CMD

- 执行命令:

netsh interface ipv4 set interface "本地连接" static mac=新MAC地址 - 重启网络适配器生效

Linux系统操作示例:

# 关闭网卡 sudo ifconfig eth0 down # 设置新MAC(替换XX为十六进制数) sudo ifconfig eth0 hw ether 00:AA:BB:CC:DD:EE # 启动网卡 sudo ifconfig eth0 up

注意事项:

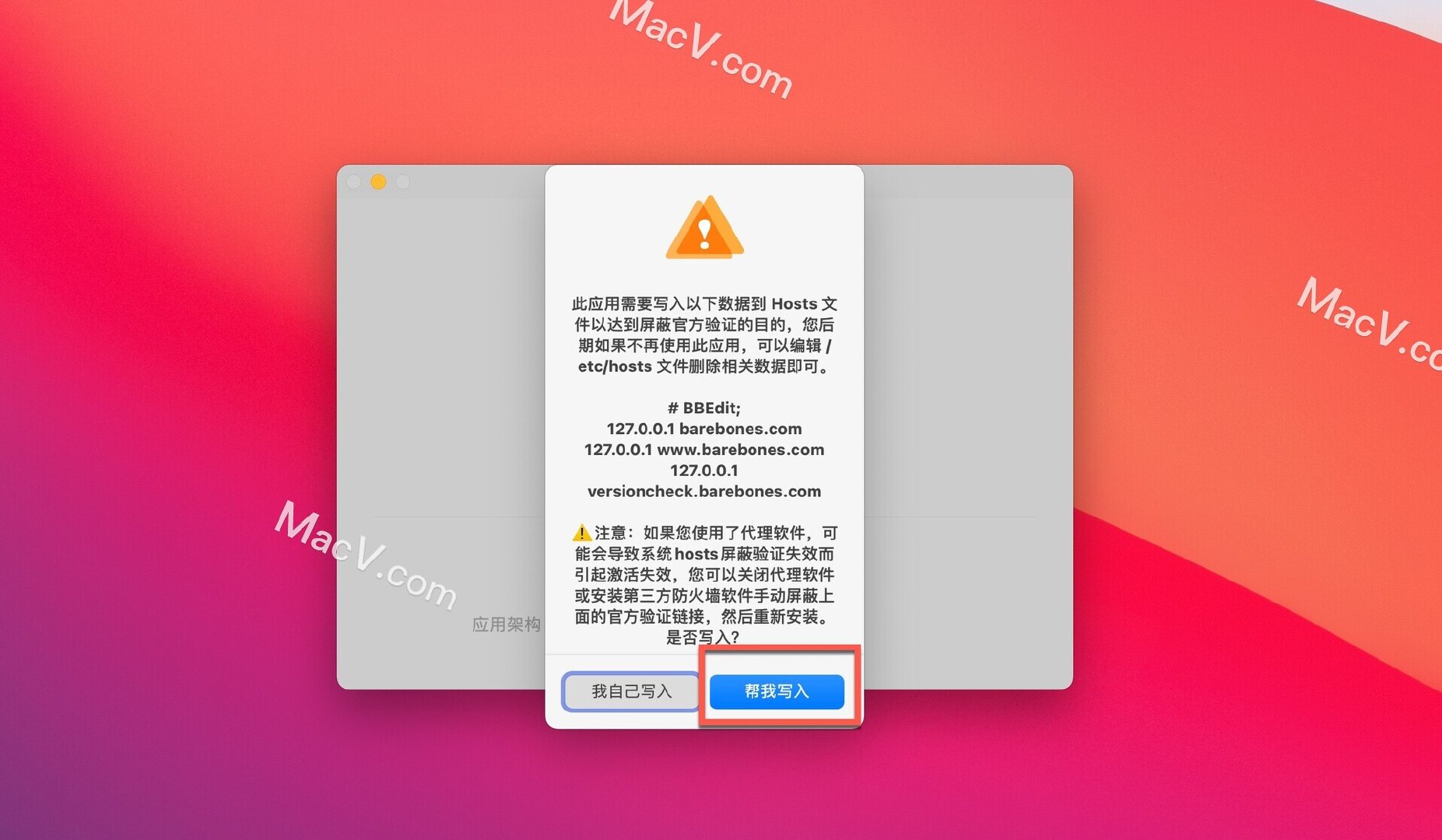

️ 修改后的MAC仅在本机生效,重启后恢复原值(除非持久化配置)

️ 部分企业级网络会检测MAC变动并触发告警

️ 无线网卡修改可能导致连接不稳定

常见问题与解决方案

MAC地址冲突处理

| 现象 | 根本原因 | 解决措施 |

|---|---|---|

| 间歇性断网 | 两台设备使用相同MAC | ①更换其中一台设备的MAC ②启用路由器MAC过滤 |

| ARP表异常增长 | 仿冒MAC发起泛洪攻击 | ①开启交换机端口安全 ②部署终端准入系统 |

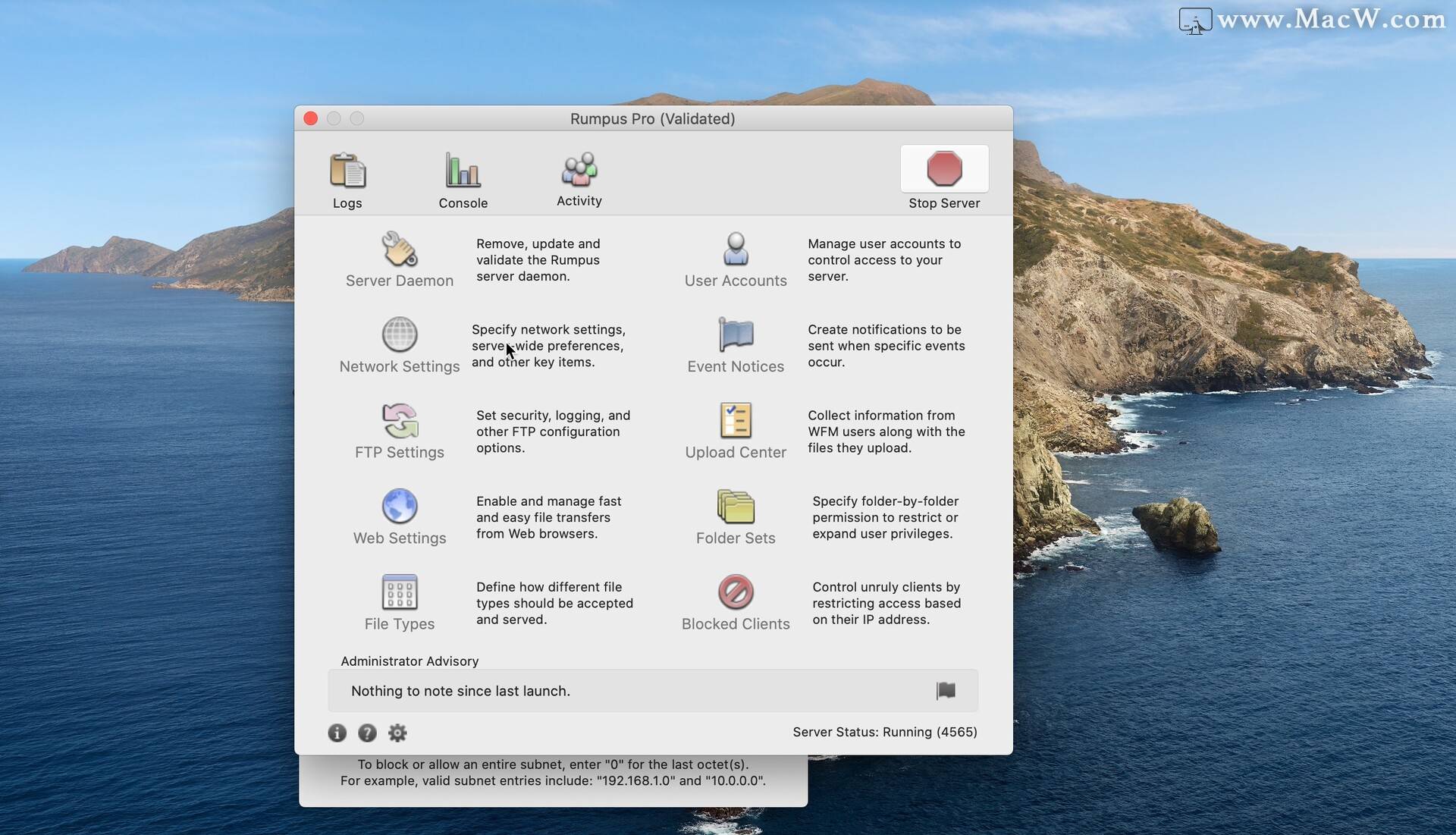

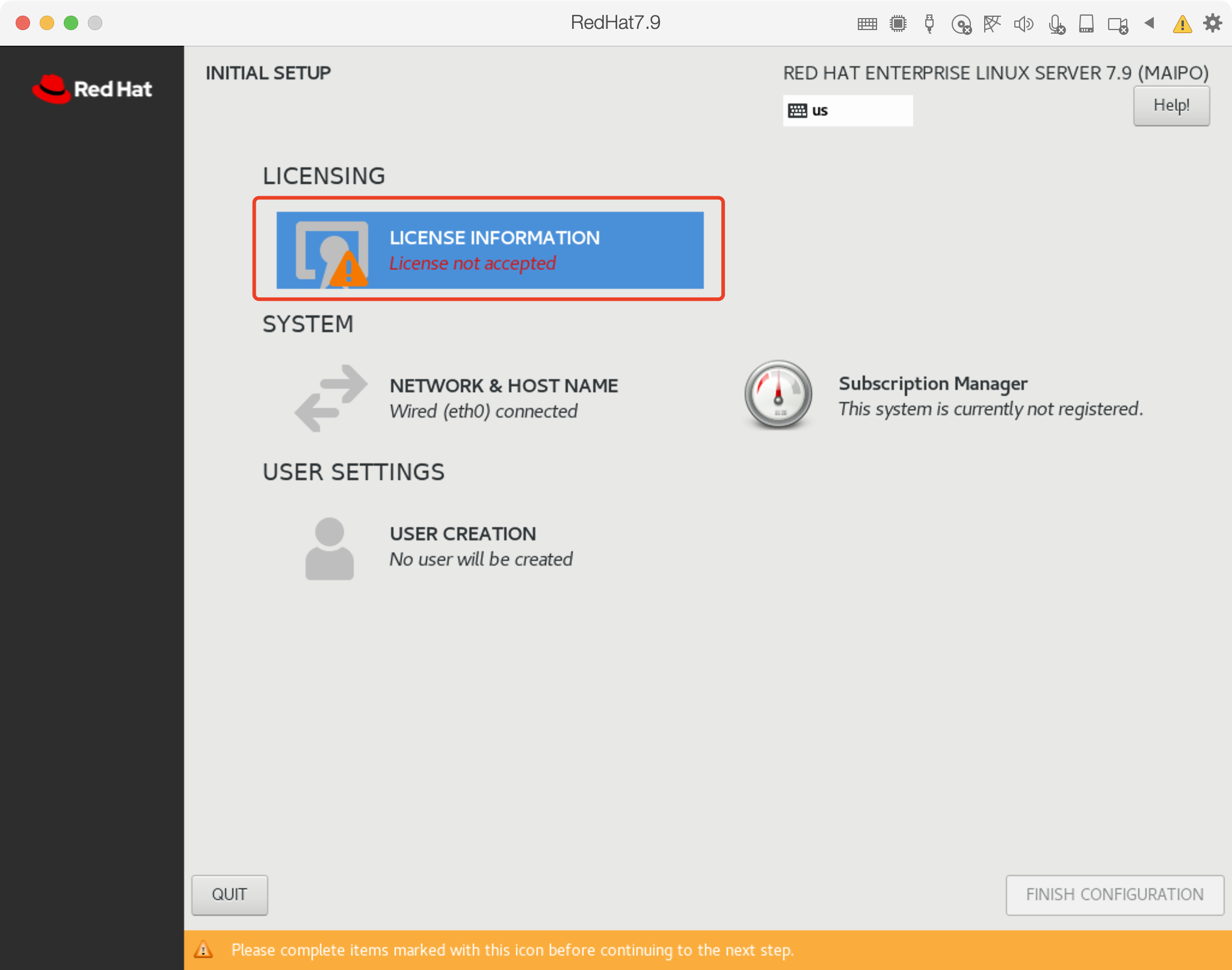

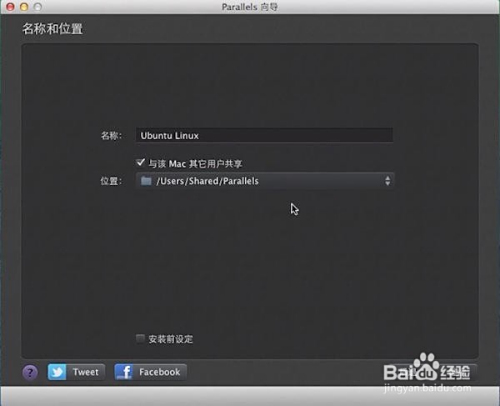

| 虚拟机无法联网 | Bridge模式未正确映射宿主机MAC | ①检查虚拟交换机配置 ②手动指定VMNet桥接模式 |

MAC克隆技术应用

• 合法场景:实验室环境快速部署测试节点

• 违规风险:绕过网络准入控制窃取带宽资源

• 检测手段:对比MAC厂商声明与实际设备型号一致性

高级管理策略

企业级MAC数据库建设

| 字段 | 说明 | 示例值 |

|---|---|---|

| DeviceID | 设备唯一编号 | FZ-PC-001 |

| OriginalMAC | 出厂默认MAC | 00:1B:63:84:45:E2 |

| AssignedPort | 交换机端口号 | Gi1/0/5 |

| LastSeenTime | 最后在线时间戳 | 2025-04-01 14:30:22 |

| Status | 正常/隔离/待审核 | 正常 |

自动化运维工具

• Python脚本批量导出:通过getmac库获取全网设备列表

• Ansible Playbook:统一修改服务器集群MAC前缀

• Zabbix监控模板:实时告警MAC地址变更事件

相关问答FAQs

Q1:为什么不能随意修改生产环境的MAC地址?

A:生产环境的网络架构高度依赖MAC地址的稳定性,修改可能导致:①ARP表刷新延迟引发通信中断;②NAT转换失效造成内外网互通异常;③审计日志出现设备身份混乱;④违反《网络安全法》关于网络设备身份管理的规定,确需变更时应通过正规审批流程,并在非业务高峰期操作。

Q2:如何判断自己的MAC地址是否被伪造?

A:可通过三种方式验证:①登录路由器管理界面查看已连接设备的MAC厂商信息;②使用Wireshark捕获本机发出的DHCP请求包,核对源MAC真实性;③对比设备外壳标注的Label Information与系统报告的MAC是否一致,若发现OUI不属于已知厂商或存在明显拼凑痕迹(如连续重复数字),