android密码存储加密_Android

- 行业动态

- 2024-06-14

- 3649

Android密码存储加密

在Android开发中,保护用户数据的安全性是至关重要的,特别是对于涉及用户敏感信息的应用,如登录凭证、支付信息等,开发者需要采取合适的加密措施来确保数据的安全,本文将探讨如何在Android平台上实现密码的存储和加密。

1. 密码存储的重要性

了解为什么需要在Android应用中安全地存储密码非常重要,如果用户的密码被泄露,可能会导致账户被盗用,个人信息泄露,甚至财产损失,对敏感信息进行加密存储是防止数据泄露的关键步骤。

2. Android密码存储方案

2.1 使用SharedPreferences

SharedPreferences是Android提供的一种轻量级的数据存储方式,通常用于保存少量的配置信息,它并不提供任何形式的加密功能,如果选择使用SharedPreferences来存储密码,开发者需要自行实现加密逻辑。

2.2 使用SQLite数据库

SQLite是一个嵌入式数据库,Android提供了SQLiteDatabase类来操作数据库,虽然SQLite本身不提供加密功能,但可以通过SQLCipher这一开源库来实现数据库的加密。

2.3 使用Android Keystore系统

从Android 4.3(API级别18)开始,Android提供了一个名为Keystore的系统服务,用于管理密钥和证书,Keystore支持多种加密算法,并且可以将密钥存储在安全的硬件中,从而提高安全性。

2.4 使用第三方加密库

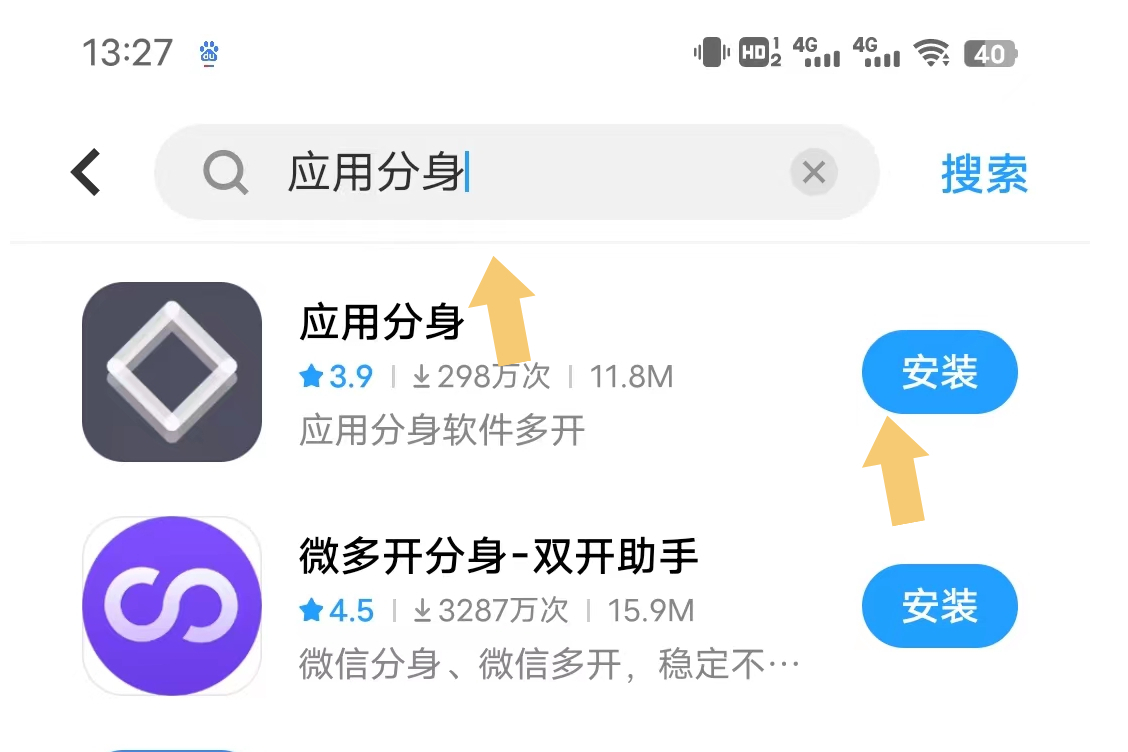

除了上述方法外,还可以使用第三方加密库来实现密码的加密存储,可以使用Conscrypt库来加强数据的安全性。

3. 实现密码的加密存储

3.1 使用AES加密算法

AES(高级加密标准)是一种广泛使用的对称加密算法,适用于移动设备上的加密需求,在Android中,可以使用Java Cryptography Architecture(JCA)提供的API来实现AES加密。

3.2 生成和管理密钥

为了安全地存储密码,需要生成一个密钥,并确保该密钥不被泄露,可以使用KeyGenerator类来生成密钥,然后将其存储在Android Keystore系统中。

3.3 加密和解密过程

在实现了密钥的生成和管理后,接下来是实际的加密和解密过程,可以使用Cipher类来进行加密和解密操作。

3.4 存储加密后的密码

最后一步是将加密后的密码存储起来,可以选择将加密后的数据存储在SharedPreferences、SQLite数据库或其他安全的存储方式中。

4. 安全性考虑

在实现密码的加密存储时,还需要考虑以下安全性因素:

确保加密算法的强度足够,避免使用已被破解的算法。

管理好密钥,避免密钥泄露或被窃取。

定期更新密钥,以减少密钥被破解的风险。

注意代码的安全性,避免代码中的破绽导致数据泄露。

5. 示例代码

以下是一个简单的示例代码,演示了如何使用AES加密算法和Android Keystore系统来实现密码的加密存储。

// 生成AES密钥并存储在Android Keystore中

KeyGenerator keyGenerator = KeyGenerator.getInstance(KeyProperties.KEY_ALGORITHM_AES, "AndroidKeyStore");

keyGenerator.init(256);

SecretKey secretKey = keyGenerator.generateKey();

// 使用AES密钥进行加密

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS7Padding");

cipher.init(Cipher.ENCRYPT_MODE, secretKey);

byte[] encryptedPassword = cipher.doFinal(password.getBytes());

// 将加密后的密码存储在SharedPreferences中

SharedPreferences sharedPreferences = getSharedPreferences("MyApp", MODE_PRIVATE);

SharedPreferences.Editor editor = sharedPreferences.edit();

editor.putString("encryptedPassword", Base64.encodeToString(encryptedPassword, Base64.DEFAULT));

editor.apply();相关问答FAQs

Q1: 我应该使用哪种加密算法来存储密码?

A1: AES是一种常用的对称加密算法,适合用于移动设备上的加密需求,它提供了足够的安全性,并且性能较好。

Q2: 如果我想要更高的安全性,应该怎么办?

A2: 如果你需要更高的安全性,可以考虑使用非对称加密算法,如RSA,你还可以使用硬件安全模块(HSM)来进一步保护密钥。

下面是一个简化的介绍,概述了 Android 密码存储和加密的相关信息:

| 加密方法 | 描述 | 安全性 | 使用场景 |

| 明文存储 | 直接将密码以明文形式保存在数据库或SharedPreferences中 | 非常不安全 | 绝不应使用 |

| SHA256哈希 | 使用SHA256算法对密码进行哈希处理 | 相对不安全,易受到彩虹表攻击 | 不推荐使用,除非配合盐值 |

| HMACSHA256 | 结合密钥对密码进行哈希处理 | 较安全,但仍然有彩虹表攻击风险 | 需要密钥管理,不推荐单独使用 |

| PBKDF2 | 基于密码的密钥派生函数,使用哈希函数和盐值 | 较安全,可以通过迭代次数增强安全性 | 适用于密码存储,推荐使用 |

| bcrypt | 一种基于 Blowfish 算法的密码哈希函数,具有自适应的哈希计算时间 | 非常安全,可以抵抗大规模的彩虹表攻击 | 适用于密码存储,推荐使用 |

| scrypt | 类似于bcrypt的密码哈希函数,但更复杂,更消耗内存 | 非常安全,更适用于移动设备 | 适用于密码存储,推荐使用 |

| AES加密 | 高级加密标准,对称加密算法 | 安全,但需要妥善保管密钥 | 适用于存储加密数据,如用户会话令牌 |

| RSA加密 | 非对称加密算法,使用公钥和私钥 | 安全,但性能较差,不适用于大量数据 | 适用于安全交换密钥和数据签名 |

| Keystore系统 | Android Keystore系统,用于安全存储密钥和敏感数据 | 高安全,硬件级别保护 | 适用于存储密钥、敏感数据 |

注意:在实际开发中,应优先考虑使用 Android Keystore 系统或其他硬件安全模块(如 Secure Element)来存储和管理加密密钥,对于密码存储,推荐使用 scrypt 或 bcrypt 算法,确保为每个用户使用唯一的盐值,以增强安全性。