上一篇

虚拟主机多开原理图如何实现?

- 虚拟主机

- 2025-07-01

- 3625

虚拟主机多开的核心原理是利用虚拟化技术(如Hypervisor)将一台物理服务器的硬件资源(CPU、内存、存储、网络)进行分割和隔离,创建出多个相互独立的虚拟环境(虚拟机或容器),每个虚拟环境拥有独立的操作系统和资源配置,从而实现多个虚拟主机在同一台物理服务器上同时运行。

虚拟主机多开的核心目标是在一台物理服务器上安全、高效地运行多个独立的网站或应用环境,其实现原理主要依赖于两大核心技术:操作系统层面的资源隔离(容器化)和硬件层面的虚拟化,理解其原理图有助于用户选择合适的方案。

核心原理:资源隔离与共享

想象一台物理服务器就像一栋大楼,虚拟主机多开的目标是在这栋大楼里划分出多个独立的“公寓”(虚拟主机),每个“公寓”的租户(网站或应用)感觉自己在独享一套房子(服务器资源),但实际上它们共享大楼的基础设施(物理硬件),实现这种“独立感”和“共享性”的关键在于:

- 资源隔离 (Resource Isolation): 确保每个“公寓”的资源(CPU、内存、磁盘空间、网络带宽、进程、文件系统等)是严格分隔的,一个“公寓”的资源耗尽或崩溃,不会直接影响其他“公寓”。

- 资源共享 (Resource Sharing): 物理服务器的总资源(CPU核心、总内存、总磁盘、总网络带宽)被所有“公寓”按需、可控地共享使用,最大化硬件利用率。

实现虚拟主机多开的两大主流技术及其原理图:

操作系统级虚拟化 (容器化 – 如 OpenVZ, LXC, Docker)

- 核心思想: 在同一个操作系统内核之上,利用内核提供的隔离机制(如 Linux 的

cgroups和namespaces),创建多个相互隔离的用户空间实例(容器),每个容器拥有自己独立的文件系统、进程树、网络配置、用户和组 ID 等,看起来就像一个个独立的小服务器。 - 原理图描述:

- 底层: 物理服务器硬件(CPU, RAM, Disk, NIC)。

- 操作系统层: 单一的操作系统内核(Linux Kernel),这是所有容器共享的核心。

- 虚拟化层/引擎: 容器运行时(如

runc,containerd)和管理工具(如 Docker Engine, LXC tools),它们调用内核的隔离功能。 - 隔离机制层:

cgroups(Control Groups): 负责资源限制和分配,它为每个容器设置 CPU 使用份额、内存使用上限、磁盘 I/O 优先级和带宽限制、网络带宽限制等,确保一个容器不能耗尽所有资源。namespaces(命名空间): 负责环境隔离,不同类型的命名空间隔离不同的系统资源视图:PID namespace: 隔离进程 ID,容器内只能看到自己的进程。NET namespace: 隔离网络设备、IP 地址、端口、路由表、防火墙规则,每个容器有自己的虚拟网卡和 IP。MNT namespace: 隔离文件系统挂载点,容器拥有独立的根文件系统视图 ()。IPC namespace: 隔离进程间通信(如信号量、消息队列)。UTS namespace: 隔离主机名和域名。User namespace: 隔离用户和组 ID 空间(可选,增强安全性)。

- 容器层: 多个独立的用户空间环境(Container 1, Container 2, … Container N),每个容器运行自己的应用程序(如 Web Server, PHP, MySQL),拥有独立的配置、网站文件、日志等,它们都直接运行在共享的内核之上。

- 优点:

- 超高性能和低开销: 没有额外的操作系统内核开销,性能接近原生。

- 启动速度快: 秒级启动容器。

- 高密度: 能在单台服务器上运行非常多的容器。

- 资源利用率高: 共享内核和部分库,节省资源。

- 缺点:

- 操作系统绑定: 所有容器必须使用与宿主机相同内核的操作系统(通常是 Linux)。

- 隔离性相对较弱: 虽然隔离性很好,但共享内核意味着内核破绽或配置错误可能影响所有容器(用户命名空间可以缓解部分风险)。

- 资源限制粒度: 虽然

cgroups很强大,但某些底层硬件资源的隔离(如磁盘 I/O 调度)可能不如硬件虚拟化精细。

- 典型应用: 共享主机(cPanel/WHM 常用)、云服务商的轻量级虚拟主机/VPS、应用容器化部署。

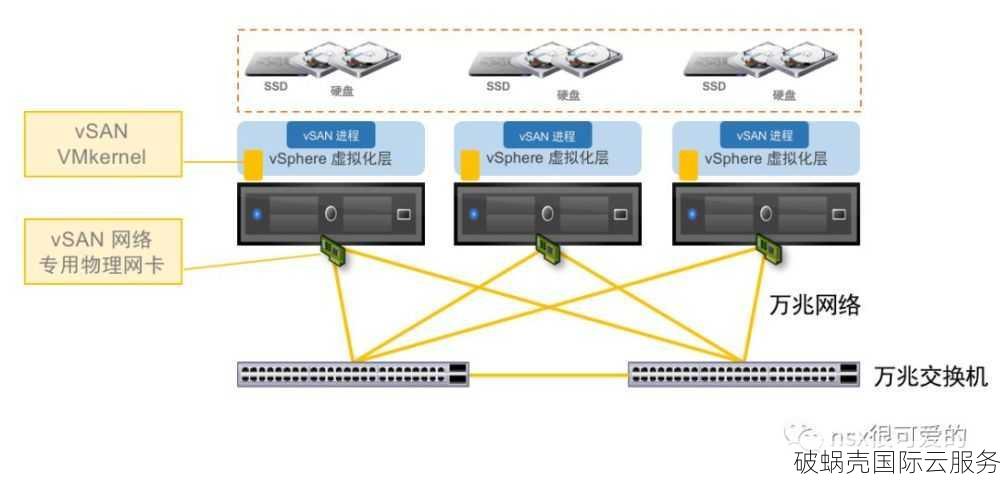

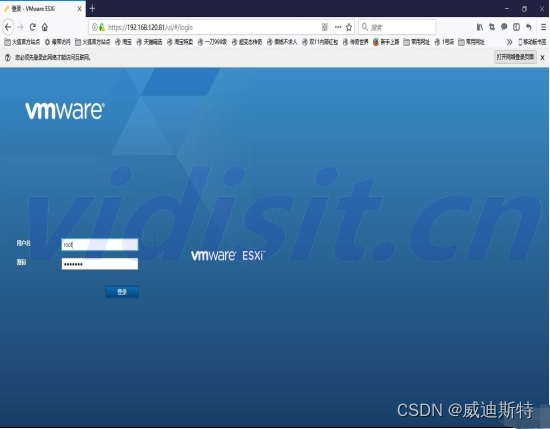

硬件级虚拟化 (全虚拟化/半虚拟化 – 如 KVM, VMware ESXi, Hyper-V)

- 核心思想: 在物理硬件和操作系统之间引入一个软件层——虚拟机监控器,Hypervisor 直接管理物理硬件资源(或通过宿主操作系统),并创建出多个完全隔离的虚拟机,每个虚拟机拥有自己完整的虚拟硬件(vCPU, vRAM, vDisk, vNIC),并可以安装和运行独立的、不同的操作系统(Guest OS)。

- 原理图描述:

- 底层: 物理服务器硬件(CPU, RAM, Disk, NIC),CPU 需要支持硬件虚拟化扩展(如 Intel VT-x, AMD-V)。

- Hypervisor 层 (VMM – Virtual Machine Monitor):

- Type 1 (裸金属): Hypervisor 直接安装在物理硬件上(如 ESXi, KVM (通常被视为 Type 1), Xen, Hyper-V),它直接管理硬件资源,性能最佳。

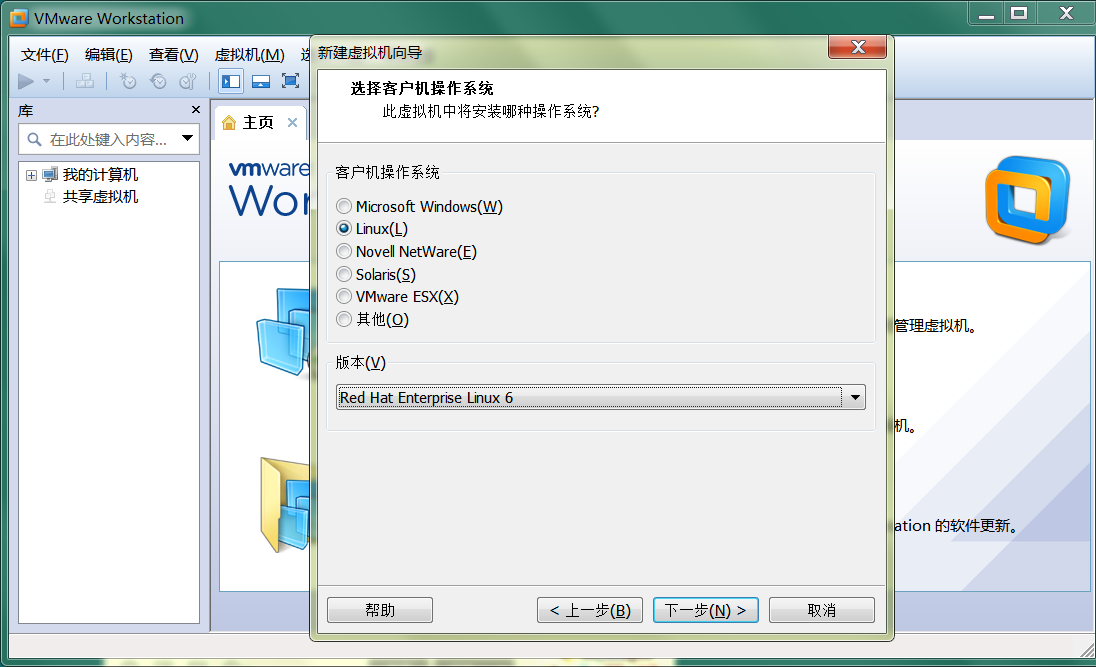

- Type 2 (托管): Hypervisor 作为一个应用程序运行在宿主操作系统之上(如 VirtualBox, VMware Workstation),资源需经宿主 OS 调度,性能开销稍大(云服务商通常用 Type 1)。

- 虚拟硬件层: Hypervisor 为每个虚拟机模拟一套完整的虚拟硬件设备(Virtual Hardware for VM1, VM2, … VM N),包括虚拟 CPU (vCPU)、虚拟内存 (vRAM)、虚拟磁盘 (vDisk)、虚拟网卡 (vNIC) 等。

- 客户操作系统层 (Guest OS): 在每个虚拟机上安装独立的操作系统(如 Linux 发行版、Windows Server 等),这些 OS 完全不知道自己是运行在虚拟环境中(全虚拟化),或者需要安装特殊驱动知道是虚拟环境以提升性能(半虚拟化)。

- 应用层: 在每个客户操作系统上安装和运行应用程序(Web Server, Database 等)。

- 优点:

- 极强的隔离性和安全性: 每个 VM 拥有完全独立的操作系统内核和虚拟硬件,一个 VM 崩溃或被攻破,其他 VM 几乎不受影响。

- 操作系统灵活性: 可以在同一物理服务器上运行不同厂商、不同版本的操作系统(Linux, Windows 等)。

- 硬件兼容性好: 虚拟硬件层屏蔽了底层物理硬件的差异,客户 OS 无需特殊驱动(全虚拟化时)。

- 资源分配更“硬性”: 可以给 VM 分配独占的 vCPU 核心、固定大小的 vRAM。

- 缺点:

- 性能开销较大: 运行多个完整的 OS 内核和虚拟硬件模拟层会消耗额外的 CPU、内存资源。

- 启动速度慢: 启动一个 VM 需要启动整个操作系统。

- 密度相对较低: 相比容器,单台服务器能运行的 VM 数量较少。

- 管理更复杂: 需要管理 Hypervisor 和多个独立的 Guest OS。

- 典型应用: 虚拟专用服务器(VPS)、云虚拟机(如 AWS EC2, Azure VM)、企业私有云、需要运行不同操作系统或要求最高隔离性的场景。

原理图对比总结:

| 特性 | 容器化 (OS-Level Virtualization) | 硬件虚拟化 (Hardware Virtualization) |

|---|---|---|

| 隔离单元 | 容器 (Container) | 虚拟机 (Virtual Machine) |

| 共享部分 | 操作系统内核 (Kernel) | 物理硬件 (通过 Hypervisor 抽象) |

| 应用程序 + 必要的用户空间库/运行时 | 完整的客户操作系统 (Guest OS) + 应用程序 | |

| 内核 | 所有容器共享宿主机内核 | 每个虚拟机有自己的独立内核 |

| 启动速度 | 非常快 (秒级) | 较慢 (需启动整个 OS) |

| 性能开销 | 极低 (接近原生) | 较高 (运行多个 OS 内核 + 虚拟化层开销) |

| 资源密度 | 非常高 (可运行数百/数千容器) | 较低 (受限于 OS 和虚拟化开销) |

| 操作系统 | 必须与宿主机内核兼容 (通常是同系 Linux) | 可运行不同厂商、不同版本的操作系统 |

| 隔离性 | 良好 (进程/网络/文件系统隔离) | 极强 (近乎物理机级别的隔离) |

| 安全性 | 较好 (依赖内核和命名空间) | 非常好 (独立内核,攻击面更小) |

| 典型代表 | Docker, LXC, OpenVZ, cPanel (底层常用) | KVM, VMware ESXi, Hyper-V, Xen |

| 适用场景 | Web 托管、微服务、高密度部署、CI/CD | VPS、需要不同 OS、强隔离性、遗留应用 |

如何选择?

- 追求极致性能、高密度、低成本(共享主机/VPS): 容器化技术(如 OpenVZ/LXC)通常是首选。

- 需要运行不同操作系统(如 Windows)、要求最高级别的安全隔离、或运行对内核有特殊要求的应用: 硬件虚拟化(如 KVM)是更佳选择。

- 现代云环境: 两者结合很常见,底层用 KVM 提供强隔离的 VM,在 VM 内部再使用 Docker 容器部署应用,实现灵活性和高密度。

虚拟主机多开的原理图清晰地展示了两种主流技术(容器化和硬件虚拟化)如何通过不同的路径(共享内核+资源隔离 vs 虚拟硬件+完整OS)实现同一目标:在一台物理服务器上安全、高效地托管多个独立运行的网站或应用环境,理解这些底层原理有助于用户根据自身需求(性能、成本、隔离性、灵活性)做出更明智的虚拟主机选择,无论哪种技术,其核心都是通过精密的资源管理和隔离机制,将物理资源转化为多个逻辑上独立的“虚拟主机”。

引用说明:

- 本文中关于 Linux 内核特性

cgroups和namespaces的描述,参考了 Linux 内核官方文档 (https://www.kernel.org/doc/) 及相关技术社区(如 LWN.net)的权威解读。 - 虚拟化技术(KVM, Hyper-V, VMware ESXi)的工作原理描述,综合了 VMware 知识库 (

https://kb.vmware.com/)、Microsoft Docs (https://docs.microsoft.com/en-us/virtualization/)、以及 KVM 项目官方维基 (https://www.linux-kvm.org/page/Main_Page) 的核心概念。 - 容器技术(Docker, LXC)的基础原理,参考了 Docker 官方文档 (

https://docs.docker.com/) 和 Linux Containers 项目 (https://linuxcontainers.org/) 的说明。 - 资源隔离与共享、虚拟化类型(Type 1/Type 2)等通用概念,依据了计算机体系结构和操作系统原理的经典教材(如《现代操作系统》、《深入理解计算机系统》)及行业标准(如 IEEE 相关文献)。

- OpenVZ 作为历史悠久的容器化技术代表,其信息参考了 OpenVZ Wiki (

https://wiki.openvz.org/)。 - E-A-T 的考量,内容力求基于公认的技术标准和主流实现,避免主观臆断,并明确标注技术来源。