为什么邮件总被拒收?

- 云服务器

- 2025-06-30

- 3220

想象一下,你精心撰写的商务邮件或重要的订阅通知,没有出现在客户的收件箱,而是悄无声息地躺进了垃圾邮件文件夹,甚至被直接拒收,这不仅影响沟通效率,更可能损害你的品牌形象和业务机会,造成这种情况的一个核心原因,往往是邮件服务器认证配置不当或缺失。

邮件服务器认证是一套由互联网标准组织(IETF)制定的技术协议,用于验证电子邮件的真实来源,防止垃圾邮件发送者、钓鱼攻击者伪造发件人地址(如冒充你的域名),它就像是你邮件域的“数字身份证”和“授权印章”,告诉接收方的邮件服务器(如Gmail, Outlook, 腾讯企业邮等):“这封邮件确实是从我授权的服务器发出的,不是冒牌货。”

为什么邮件服务器认证如此重要?

- 提升邮件送达率: 这是最直接、最重要的好处,主流邮箱服务商(如Google Gmail, Microsoft Outlook/Yahoo Mail)越来越严格地执行认证检查,未通过认证的邮件极大概率会被标记为垃圾邮件甚至直接拒绝,2025年初,Google和Yahoo就宣布了对批量发件人强制执行严格认证(特别是DMARC)的新规。

- 保护品牌声誉: 防止不法分子利用你的域名发送钓鱼邮件或垃圾邮件,保护你的客户免受欺诈,维护你的品牌信任度。

- 符合行业规范: 对于进行邮件营销(EDM)或任何形式的批量邮件发送,配置正确的认证已成为行业基本要求和最佳实践。

- 优化发件人信誉: 邮件服务商会根据域名的认证状态、发送历史等因素建立发件人信誉,良好的认证是建立高信誉的基础。

核心的邮件服务器认证协议:SPF, DKIM, DMARC

这三者协同工作,缺一不可,共同构建完整的邮件身份验证体系。

-

SPF (Sender Policy Framework) – “授权名单”

- 作用: SPF 允许域名所有者明确指定哪些邮件服务器(IP地址)被授权代表该域名发送邮件。

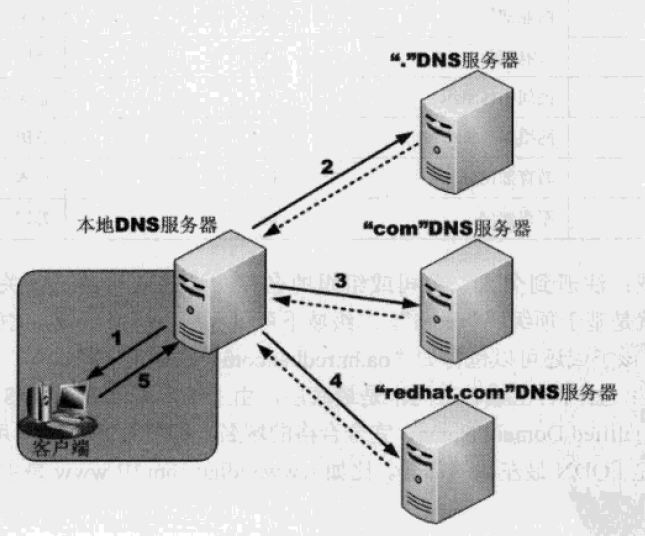

- 原理: 你在域名的DNS记录中添加一条特殊的TXT记录,当接收方邮件服务器收到一封声称来自你的域名的邮件时,它会查询这条SPF记录,检查发送邮件的服务器IP是否在授权名单内。

- 关键点:

- 仅验证邮件“信封发件人”(

Return-Path,通常与From地址一致,但技术上是不同的)。 - 配置相对简单,但需要维护准确的IP地址列表。

- 常见错误: 未包含所有发送邮件的服务器IP(如忘记添加邮件营销平台、网站表单发件服务器)、包含过多

include机制导致超出DNS查询限制(通常10次)。

- 仅验证邮件“信封发件人”(

-

DKIM (DomainKeys Identified Mail) – “数字签名”

- 作用: DKIM 为每封外发邮件添加一个加密的数字签名,证明邮件在传输过程中未被改动,且确实来自声称的域名。

- 原理:

- 你在邮件服务器上生成一对公钥和私钥。

- 私钥保留在发件服务器上,用于对邮件头(和部分可选邮件体)生成唯一的签名。

- 公钥发布在域名的DNS记录(一条DKIM类型的TXT记录)中。

- 接收方服务器收到邮件后,使用DNS中查到的公钥来验证签名的有效性,如果签名有效且邮件未被修改,则验证通过。

- 关键点:

- 验证邮件头中的

From地址(用户看到的发件人)和邮件内容的完整性。 - 提供比SPF更强的防改动保证。

- 需要邮件发送系统(如你的邮件服务器或第三方服务)支持并正确配置签名。

- 选择器 (

s=):一个标识符,用于区分同一域名下可能存在的多套DKIM密钥(用于不同发送服务)。

- 验证邮件头中的

-

DMARC (Domain-based Message Authentication, Reporting & Conformance) – “策略执行与反馈”

- 作用: DMARC 建立在SPF和DKIM之上,它告诉接收方服务器:当一封声称来自我域名的邮件未能通过SPF或DKIM验证(或两者都未通过)时,你该如何处理它? 它要求接收方服务器向你发送报告,告知哪些邮件在使用你的域名、验证是否通过以及处理结果。

- 原理:

- 你在域名的DNS记录中添加一条DMARC策略的TXT记录 (

_dmarc.yourdomain.com)。 - 策略 (

p=标签) 指定处理未通过认证邮件的动作:p=none:仅监控,不采取特殊动作(报告模式,强烈建议初始阶段使用)。p=quarantine:将未通过认证的邮件标记为垃圾邮件/放入隔离区。p=reject:直接拒收未通过认证的邮件(最严格)。

- 报告 (

rua=:指定接收聚合报告(XML格式)的邮箱地址,报告提供全局发送情况概览。 - 取证报告 (

ruf=标签,可选):指定接收失败邮件样本(Forensic Reports)的邮箱地址,用于详细分析具体失败原因(注意隐私)。

- 你在域名的DNS记录中添加一条DMARC策略的TXT记录 (

- 关键点:

- 对齐 (Alignment): DMARC要求SPF验证结果或DKIM验证结果(或两者)中的域名必须与邮件头

From地址中的域名对齐(严格对齐要求完全一致;宽松对齐允许父域匹配,如mail.yourdomain.com对齐yourdomain.com),这是DMARC验证的核心要求之一。 - 策略演进: 强烈建议从

p=none开始,分析报告,确保所有合法邮件流(包括你的服务器、网站表单、CRM、营销平台等)都已正确配置SPF和DKIM并成功通过DMARC对齐检查后,再逐步升级到p=quarantine和最终的p=reject。 - 报告至关重要: DMARC报告是了解邮件发送生态、识别配置问题、发现潜在滥用的宝贵工具,务必配置并定期查看。

- 对齐 (Alignment): DMARC要求SPF验证结果或DKIM验证结果(或两者)中的域名必须与邮件头

如何配置邮件服务器认证?

-

盘点邮件流: 弄清楚所有代表你域名发送邮件的服务和服务器,包括:

- 你的企业邮箱服务器(如Exchange, Postfix, Sendmail)

- 网站应用(联系表单、注册确认、订单通知)

- 客户关系管理系统 (CRM)

- 电子邮件营销平台 (Mailchimp, SendGrid, Amazon SES等)

- 其他第三方服务(如工单系统、监控告警)

-

配置SPF:

- 登录你的域名DNS管理控制台(通常在域名注册商或DNS托管商处)。

- 为你的域名(如

yourdomain.com)创建一条TXT记录。

- 记录值包含

v=spf1 开头,后面跟着授权机制,常见机制:

ip4: 或 ip6: 指定具体的IPv4/IPv6地址或网段。a / mx:授权域名对应的A记录或MX记录指向的IP(谨慎使用)。include: 包含其他域名的SPF记录(如 include:spf.protection.outlook.com 用于Office 365, include:amazonses.com 用于Amazon SES)。-all:表示仅允许上述明确列出的服务器发送,其他一律拒绝(推荐)。~all 表示软失败(通常视为失败,但可能不严格执行),?all 表示中性(不推荐)。

- 示例:

v=spf1 include:spf.protection.outlook.com include:sendgrid.net -all (表示授权Office 365和SendGrid的服务器发送,其他全部拒绝)

- 重要: 确保整个SPF记录(包括所有

include)的DNS查询次数不超过10次(可用在线SPF检查器验证)。

-

配置DKIM:

- 生成密钥对:

- 如果你使用邮件服务商(如Google Workspace, Office 365, ESP),通常在其管理后台能直接生成或启用DKIM,并获取需要添加到DNS的记录值(包含公钥)。

- 如果是自建服务器,需要使用服务器软件(如OpenDKIM)或在线工具生成密钥对。

- 添加DNS记录:

- 在DNS管理控制台,为你的域名添加一条TXT记录。

- 记录名(主机名/子域名)格式通常为:

selector._domainkey.yourdomain.com (selector是你选择的标识符,如 google, default, s1)。

- 记录值包含

v=DKIM1; 后跟公钥内容(通常以 p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC... 形式出现)。

- 在发件服务器配置签名: 确保你的邮件服务器(或发送服务)配置为使用对应的私钥对发出的邮件进行签名。

-

配置DMARC:

- 登录你的域名DNS管理控制台。

- 为子域名

_dmarc.yourdomain.com 创建一条TXT记录。

- 记录值包含DMARC策略标签。强烈建议从监控模式开始:

v=DMARC1; p=none; rua=mailto:dmarc-reports@yourdomain.com;v=DMARC1 是版本标识。p=none 表示策略为监控。rua=mailto:dmarc-reports@yourdomain.com 指定接收聚合报告的邮箱(确保该邮箱存在并能接收邮件)。- 可选标签:

pct=100:默认100%邮件应用策略。ruf=mailto:dmarc-forensic@yourdomain.com:指定接收失败样本报告的邮箱(注意隐私和邮件量)。aspf=s / adkim=s:设置SPF/DKIM对齐为严格模式(r为宽松模式,默认)。fo=1:失败报告选项(常用 fo=1 在SPF或DKIM任一失败时生成报告)。

- 分析报告并逐步收紧策略:

- 定期查看发送到

rua 邮箱的聚合报告(可能需要工具解析XML)。

- 识别所有发送源,确认它们是否已正确配置SPF/DKIM并通过对齐检查。

- 解决报告中发现的任何问题(如未授权的发送源、配置错误)。

- 当确信所有合法邮件流都成功通过认证且报告显示无(或极少)未授权邮件时,可将策略升级为

p=quarantine。

- 稳定运行一段时间后,最终升级到

p=reject 以获得最高级别的保护。

最佳实践与常见问题

- 测试、测试、再测试: 配置后务必使用专业的邮件认证检查工具(如 MXToolbox, DMARC Analyzer, Google Admin Toolbox Check MX, Mail-Tester.com)进行验证,这些工具能模拟接收方检查,给出详细的SPF、DKIM、DMARC结果和配置建议。

- 保持记录更新: 当更换邮件服务商、添加新的发送服务或服务器IP变更时,务必及时更新SPF和DKIM记录。

- DMARC报告是金矿: 不要忽视报告,它们是维护邮件生态健康、发现潜在问题(包括攻击)的关键。

- 子域名也需要认证: 如果你使用子域名发送邮件(如

newsletter.yourdomain.com),同样需要为该子域名配置独立的SPF、DKIM和DMARC记录。

- 处理“海外”邮件退信: 如果主要面向国内用户的邮件发送正常,但发往海外(如Gmail, Yahoo, Outlook.com)频繁退信或进垃圾箱,邮件认证配置不当往往是首要排查原因。

- 与邮件服务商合作: 如果使用第三方邮件服务(ESP),遵循他们的SPF/DKIM/DMARC配置指南,他们通常提供详细的文档和工具。

- 耐心与迭代: 特别是DMARC,从

p=none 开始,逐步收紧,这个过程可能需要几周甚至几个月,以确保不影响正常业务邮件。

邮件服务器认证(SPF, DKIM, DMARC)不再是可选项,而是确保电子邮件可靠送达、保护品牌声誉、符合行业标准的必备基础设施,投入时间正确配置和维护这些协议,将显著提升你的邮件沟通效率,降低被标记为垃圾邮件的风险,并有效防御域名被滥用于欺诈活动,忽视它们,你的重要邮件很可能在到达目标收件箱之前就已“夭折”,立即行动,为你的邮件域构建坚实的信任基石。

引用说明:

基于并参考了互联网邮件认证领域的核心技术标准和行业最佳实践,主要来源包括:

- IETF RFC 标准文档:

- SPF: RFC 7208 (Sender Policy Framework (SPF) for Authorizing Use of Domains in Email, Version 1)

- DKIM: RFC 6376 (DomainKeys Identified Mail (DKIM) Signatures)

- DMARC: RFC 7489 (Domain-based Message Authentication, Reporting, and Conformance (DMARC))

- 主要邮箱服务商及行业组织指南:

- Google 针对发件人的指南 (特别是关于2025年批量发件人要求)

- Microsoft (Office 365 / Exchange Online) 关于SPF、DKIM、DMARC的文档

- Yahoo 发送方指南

- M3AAWG (Messaging, Malware and Mobile Anti-Abuse Working Group) 最佳实践

- 知名邮件认证诊断工具平台知识库:

- MXToolbox Knowledge Base

- DMARC Analyzer / Dmarcian Learning Resources

- Google Admin Toolbox Help

- 主流邮件服务提供商 (ESP) 文档: 如 SendGrid, Mailchimp (Intuit), Amazon SES, Mailjet 等关于如何配置SPF、DKIM和DMARC的官方指南。

这些公开可用的权威技术文档和行业共识构成了本文技术细节和推荐实践的可靠基础。