上一篇

SQL密码如何查看

- 数据库

- 2025-06-22

- 3778

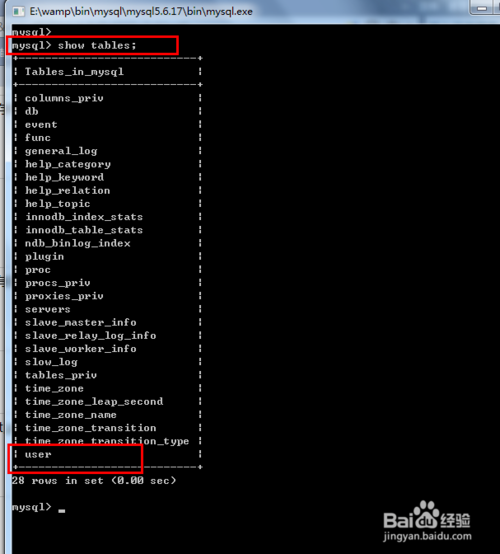

SQL数据库出于安全考虑,不会明文存储用户密码,通常存储的是经过加密(如哈希加盐)的密码摘要。**无法直接查看原始密码**,如需恢复访问权限,应使用数据库提供的**密码重置功能**修改为新密码。

为什么无法(也不应)直接查看密码?

-

安全规范要求

现代数据库遵循安全最佳实践,密码通常以不可逆的加密形式存储(如哈希值)。-- 存储的密码可能是这样的哈希值(非真实密码) d7a8fbb307d7809469ca9abcb0082e4f8d5651e46d3cdb762d02d0bf37c9e592

即使拥有数据库管理员权限,也无法直接还原原始密码。

-

法律与合规风险

根据《网络安全法》和GDPR等法规,擅自查看用户明文密码属于违法行为,可能导致法律追责。

密码在数据库中的存储方式

| 存储方式 | 安全性 | 是否可逆 | 示例 |

|---|---|---|---|

| 明文存储 | 极低 | 是 | password123 |

| 基础哈希 | 中 | 否 | 5f4dcc3b5aa765d61d8327deb882cf99 (MD5) |

| 加盐哈希 | 高 | 否 | sha256$salt$hashed_value |

| 加密算法 | 中高 | 是* | 需解密密钥(如AES) |

*注:加密存储可通过密钥解密,但需严格管控密钥权限。

合法场景下的操作建议

-

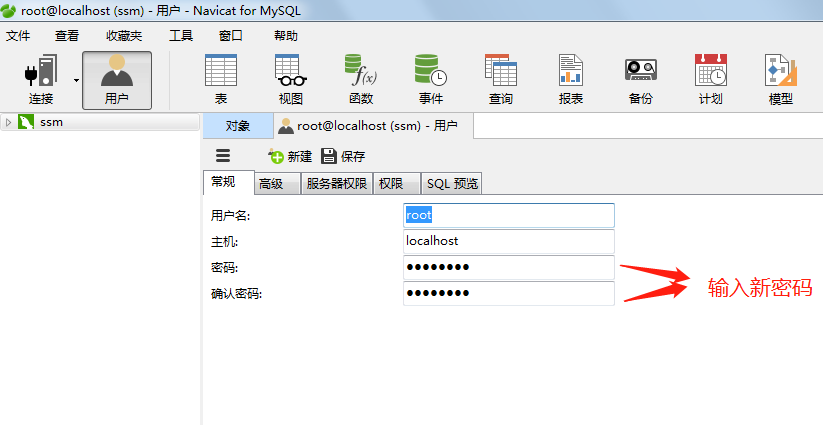

重置密码(非查看)

若用户忘记密码,应通过重置功能生成新密码:

-- 示例:更新为新密码的哈希值 UPDATE users SET password_hash = SHA2(CONCAT('new_password', salt), 256) WHERE user_id = 123; -

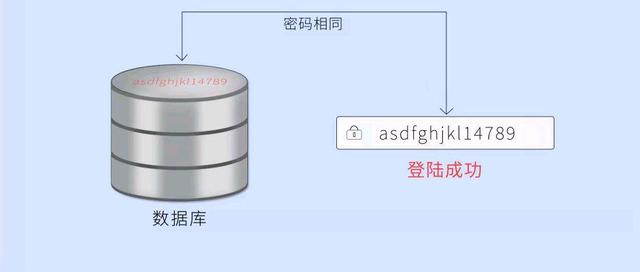

验证密码(非查看)

通过比对用户输入值的哈希结果验证身份:-- 登录验证示例 SELECT user_id FROM users WHERE username = 'test_user' AND password_hash = SHA2(CONCAT('用户输入的密码', salt), 256);

安全实践要求

-

开发层面

- 使用强哈希算法(如SHA-256、bcrypt)。

- 强制添加随机盐值(Salt)防止彩虹表攻击。

- 定期更新加密协议。

-

运维层面

- 限制数据库访问权限(仅授权人员可访问)。

- 审计所有敏感操作日志。

- 定期进行安全渗透测试。

-

用户教育

提示用户避免重复使用密码,并启用多因素认证(MFA)。

常见问题解答

Q:管理员能否查看我的密码?

A:合规系统不应允许任何人查看明文密码,即使拥有最高权限,管理员也只能重置密码。

Q:发现数据库存明文密码怎么办?

A:立即升级存储方案至加盐哈希,并通知用户修改密码。

Q:如何检查密码存储安全性?

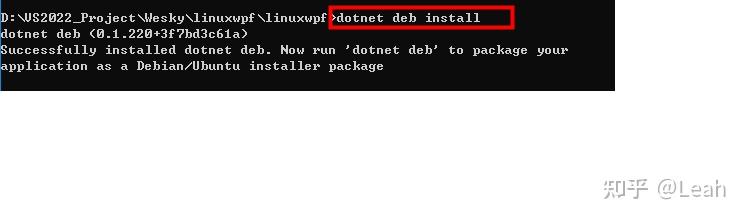

A:通过工具扫描(如OWASP ZAP)或检查代码是否调用哈希函数(如Python的bcrypt.hashpw())。

直接查看SQL数据库中的密码违背安全原则且违法,所有系统应通过不可逆加密存储密码,并通过重置机制而非查看机制管理用户凭证,安全是持续过程,需结合技术、流程和人员培训共同保障。

引用说明参考了OWASP密码存储规范(2025)、NIST SP 800-63B数字身份指南及《网络安全法》第二十一条数据保护要求,技术方案基于行业通用安全标准。