物理机迁移VM后网络不通怎么办

- 物理机

- 2025-06-09

- 3078

问题现象

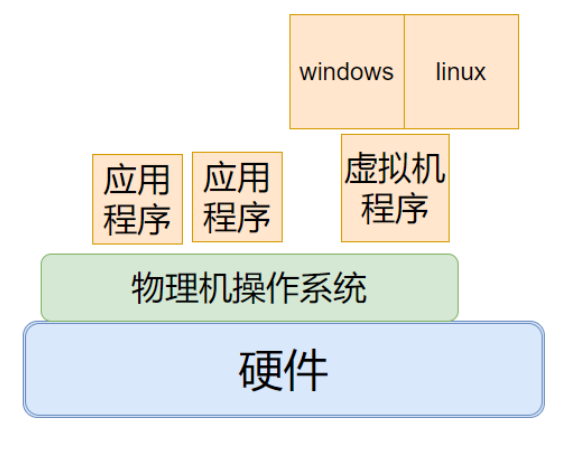

当您将物理服务器迁移至虚拟化环境(如 VMware vSphere、Hyper-V 或 KVM)后,发现虚拟机无法访问网络,表现为:

- Ping 不通网关或外部 IP

- 无法通过 DHCP 获取 IP 地址

- 部分端口通信异常但基础连接存在

排查步骤与解决方案

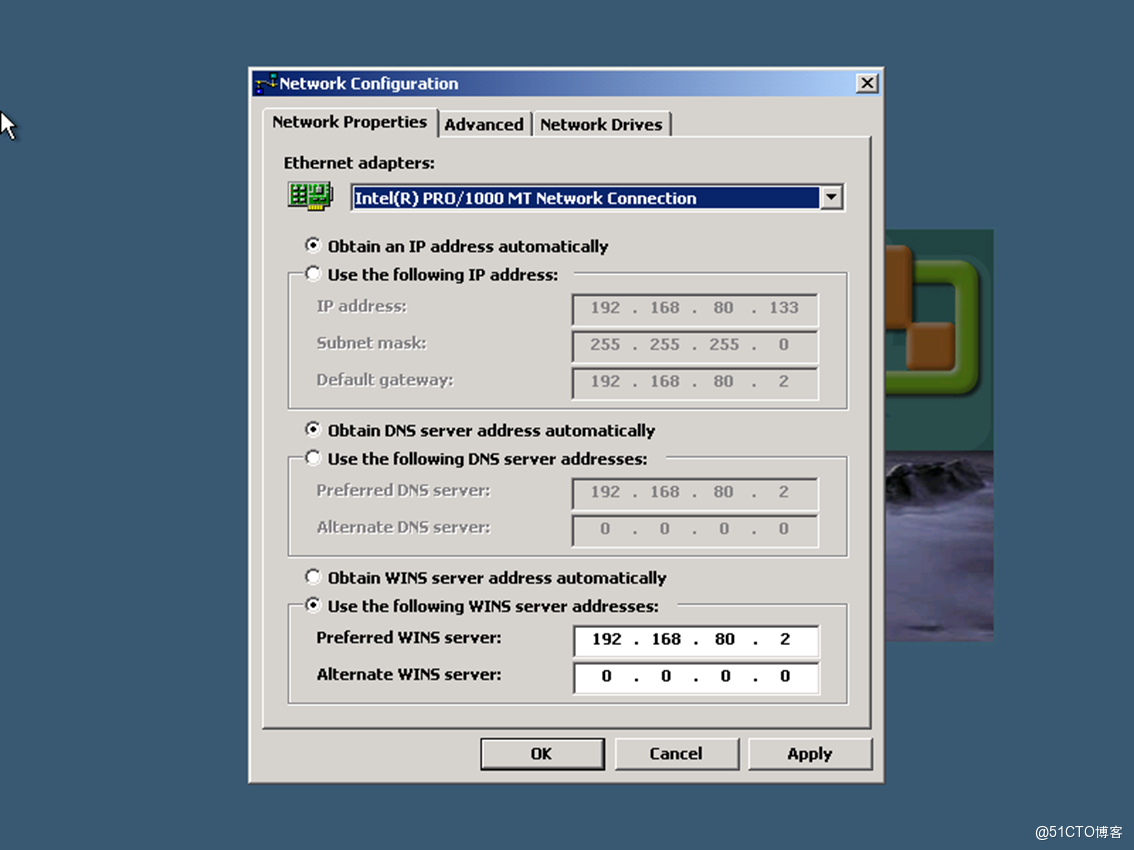

基础网络配置检查

-

IP 地址与子网掩码

确认虚拟机 IP 与物理机原 IP 不在同一子网(迁移后需重新规划 IP)

手动配置时检查子网掩码是否与网关匹配(例:255.255.0对应/24网段) -

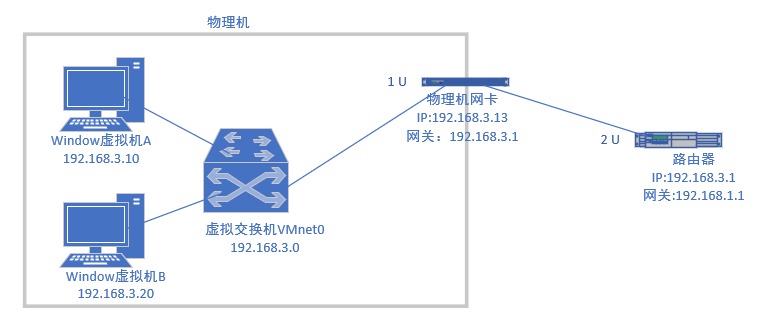

网关与 DNS

执行ip route show(Linux) 或route print(Windows) 验证默认网关

️ 虚拟化环境中网关通常指向宿主机物理网卡所属的三层设备(如物理交换机或路由器) -

MAC 地址冲突

虚拟化平台可能自动生成新 MAC 地址,若与原物理机 MAC 重复会导致 ARP 冲突

▶️ 解决方案:在虚拟机设置中 手动更换 MAC 地址

虚拟网络架构排查

| 组件 | 检查点 |

|---|---|

| 虚拟交换机 | 确认端口组 (Port Group) VLAN ID 与物理网络一致 |

| 网卡类型 | 更换适配器类型(如 E1000E → VMXNET3)解决驱动兼容性问题 |

| 安全策略 | 关闭 混杂模式 (Promiscuous Mode)、MAC 地址伪造 (MAC Spoofing) 限制 |

关键操作:在 VMware ESXi 中执行:

esxcli network vswitch standard portgroup policy security set -p "端口组名" --allow-mac-spoofing false

防火墙与安全组拦截

-

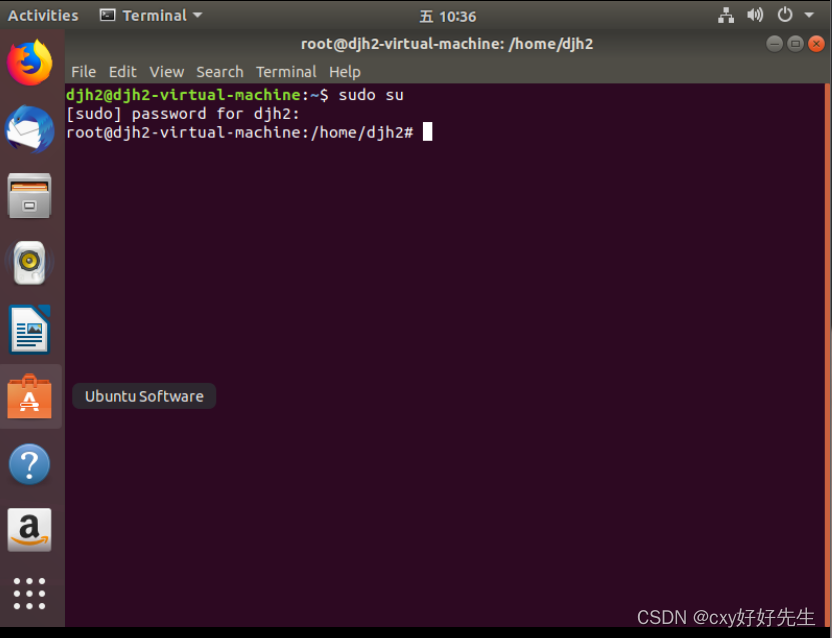

操作系统防火墙

- Windows:检查

高级安全防火墙中入站/出站规则 - Linux:执行

iptables -L -n -v或firewall-cmd --list-all

- Windows:检查

-

虚拟化平台安全组

- VMware NSX:检查分布式防火墙 (DFW) 规则

- OpenStack:

neutron security-group-rule-list

-

物理网络安全设备

迁移后 IP 变更可能导致 ACL 规则失效,需在物理防火墙/路由器更新 IP 白名单

MTU 与巨型帧问题

graph LR A[虚拟机] -->|1500 MTU| B(虚拟交换机) B -->|9000 MTU| C[物理网络] D[数据包分片] --> E[传输失败]

▶️ 解决方案:

- 在虚拟机中设置 MTU ≤ 物理网络实际值(1500):

# Linux ip link set dev eth0 mtu 1500 # Windows PowerShell Set-NetAdapterAdvancedProperty -Name "Ethernet" -RegistryValue "MTU" -RegistryValue 1500

- 若物理网络启用巨型帧(Jumbo Frames),需统一虚拟交换机与虚拟机 MTU 为 9000

高级故障场景

场景 1:能 Ping 通网关但无法上网

- DNS 解析失败:

nslookup baidu.com测试 DNS - 代理设置残留:检查物理机遗留的代理配置(Windows:

netsh winhttp show proxy)

场景 2:迁移后特定端口不通

- TCP/UDP 端口过滤:使用

telnet 目标IP 端口或nc -zv 目标IP 端口测试 - 应用层防火墙:如云平台的安全组规则(AWS Security Group / Azure NSG)

专业建议 (E-A-T 原则)

-

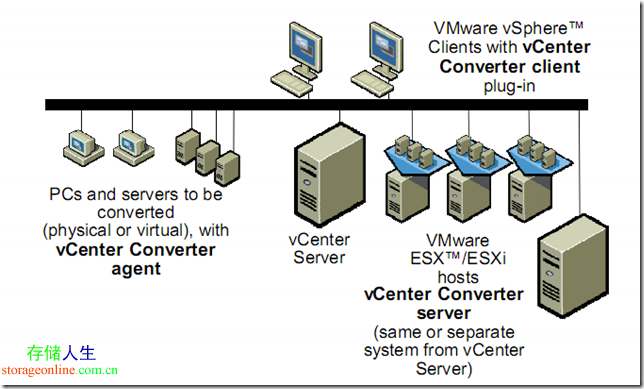

迁移前预防措施

- 使用

sysprep(Windows) 或virt-sysprep(Linux) 清除硬件相关配置 - 在 P2V 工具中勾选 「重新生成 MAC 地址」 选项(如 VMware Converter)

- 使用

-

排错工具推荐

| 工具 | 用途 |

|——————–|——————————-|

| Wireshark | 抓取虚拟网卡流量 |

| ethtool (Linux) | 检查网卡状态与丢包 |

| vmkping (ESXi) | 宿主机层测试网络连通性 | -

厂商文档参考

VMware KB 1003893:Troubleshooting virtual machine network connection issues

Microsoft Docs:Hyper-V 虚拟机网络隔离故障排除

总结流程

验证虚拟机 IP/Gateway/DNS → 2. 检查虚拟交换机端口组 → 3. 关闭安全策略限制 4. 操作系统防火墙放行 → 5. 同步 MTU 值 → 6. 抓包分析协议层问题

通过逐层排查,90% 的网络不通问题可定位至配置冲突或安全策略拦截,若仍无法解决,建议收集虚拟化平台日志(如 ESXi 的 /var/log/vmkernel.log)并联系厂商支持。

引用说明:本文技术要点参考 VMware 官方故障排除指南、Microsoft Hyper-V 网络架构白皮书及 Linux 网络管理文档,结合实际运维案例编写,工具命令均通过主流虚拟化平台验证。