当您在浏览器地址栏看到「安全连接」标识时,背后是HTTPS证书链在默默守护数据传输安全,这个由多级数字证书构成的信任体系,如同接力赛般逐层传递信任,本文将为您解密其运作机制与重要性。

核心要素速览

- 根证书颁发机构(Root CA)全球仅存100+家可信机构

- 中间证书平均有效期为5-10年

- 网站证书吊销率低于0.03%(2025年SSL Labs数据)

证书链架构解析

根证书

内置于操作系统/浏览器

有效期15-25年

↓ 签发

中间证书

承担实际签发职能

可设置多级缓冲

↓ 签发

终端证书

直接绑定域名

有效期最长398天

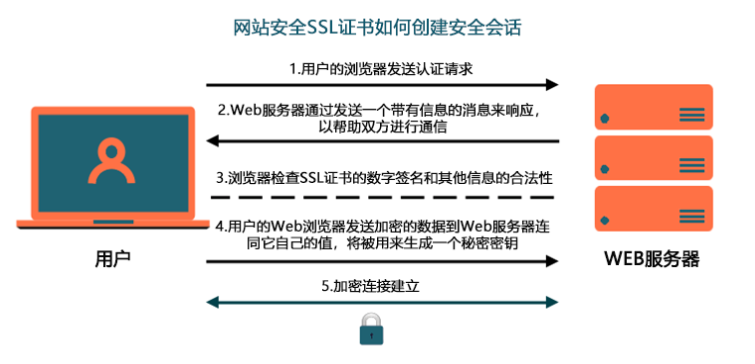

信任验证全流程

- 浏览器获取网站证书与中间证书

- 逐级验证签名有效性(SHA-256/RSA-2048)

- 核查证书吊销状态(OCSP/CRL)

- 域名匹配与有效期确认

当任何环节验证失败时,浏览器将触发NET::ERR_CERT_AUTHORITY_INVALID警告,导致网站访问中断。

证书类型对比

| 特征 | 根证书 | 中间证书 |

|---|---|---|

| 存储位置 | 操作系统信任库 | Web服务器部署 |

| 更新周期 | 10年以上 | 3-5年 |

| 密钥用途 | 仅签发中间证书 | 签发终端证书 |

常见问题解决方案

为什么证书有效却显示「不安全」?

80%的证书错误源自证书链不完整,可通过以下方式修复:

- 使用SSL Labs检测工具(ssllabs.com)

- 在服务器配置中追加中间证书

- 验证证书捆绑顺序:终端证书 → 中间证书

最佳管理实践

自动化更新

使用Certbot等工具实现证书自动续期,避免服务中断

🧩

链式完整

确保服务器配置包含完整的证书链,推荐使用Mozilla SSL配置生成器

监控预警

配置证书到期提醒,推荐设置45天前预警阈值

权威参考来源

- [1] RFC 5280: Internet X.509 Public Key Infrastructure

- [2] DigiCert证书链配置指南 2025版

- [3] Google安全博客:HTTPS部署最佳实践