上一篇

如何利用CDN有效抵御DNS攻击威胁?

- 行业动态

- 2025-05-08

- 3

CDN DNS攻击指通过改动或干扰DNS解析过程,破坏内容分发网络(CDN)的正常服务,常见手段包括伪造解析记录、DNS缓存被墙等,攻击者可利用此方式劫持用户流量至反面服务器,导致服务中断、数据泄露或网络钓鱼,防御需结合DNSSEC协议、DNS监控及CDN厂商的安全策略,确保解析可靠性与服务稳定性。

什么是CDN DNS攻击? 分发网络)通过分布式服务器群组加速网站内容的分发,但它的安全性高度依赖DNS(域名系统),CDN DNS攻击是指破解通过改动DNS解析记录或劫持CDN的DNS服务,将用户引导至反面服务器或瘫痪CDN服务,导致网站无法访问、数据泄露或用户被钓鱼攻击,此类攻击不仅影响网站性能,还可能损害品牌声誉和用户信任。

攻击原理与常见类型

- DNS缓存投毒

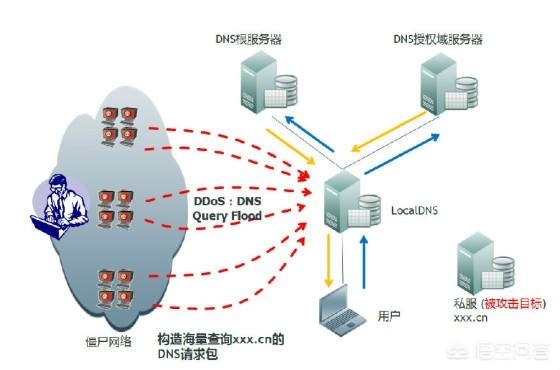

攻击者向DNS服务器注入虚假的CDN节点IP地址,导致用户被重定向到反面服务器,某电商网站的CDN解析记录被改动,用户访问时被引导至仿冒页面,造成支付信息泄露。 - DNS DDoS攻击

通过海量请求淹没CDN提供商的DNS服务器,使其无法响应合法查询,2021年某知名CDN服务商遭受大规模DDoS攻击,导致其服务的数千家网站瘫痪超过2小时。 - 域名劫持

攻击者通过窃取域名管理权限,直接修改CDN的DNS解析设置,破解载入某企业域名注册商账户,将CDN指向反面IP,窃取用户登录凭证。

对网站和用户的影响

- 业务中断:CDN服务不可用,网站加载速度骤降或完全无法访问,直接影响收入(据统计,1小时宕机可导致电商损失超10万美元)。

- 数据泄露:用户敏感信息(如密码、支付数据)可能被反面服务器截获。

- 品牌声誉受损:用户遭遇钓鱼攻击后,对网站信任度大幅下降。

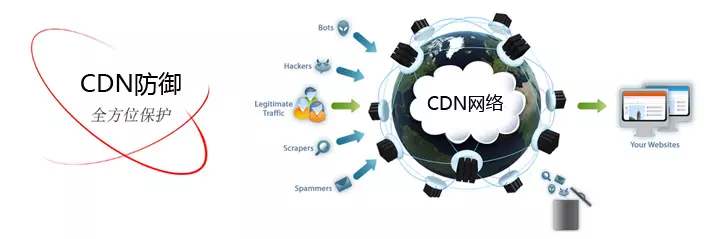

如何防御CDN DNS攻击?

- 启用DNSSEC协议

DNSSEC(DNS安全扩展)通过数字签名验证DNS响应真实性,防止缓存投毒,主流CDN提供商(如Cloudflare、阿里云)均支持DNSSEC。 - 使用高防DNS服务

选择具备抗DDoS能力的DNS服务商(如AWS Route 53、百度云智御),通过分布式节点和流量清洗抵御大规模攻击。 - 多因素认证(MFA)

为域名管理账户开启MFA,防止账号被盗导致的域名劫持,Google Domains强制要求MFA修改关键设置。 - 监控与告警

实时监控DNS解析记录变化,设置异常流量阈值告警,工具如Grafana+Prometheus可自动化监控任务。 - 冗余架构设计

使用多CDN服务商备份,并配置故障转移机制,主CDN故障时自动切换至备用节点。

普通用户如何保护自己?

- 安装可信的DNS工具(如Cloudflare 1.1.1.1),避免使用默认的公共DNS。

- 警惕访问网站时的证书错误提示(如“非HTTPS连接”),可能表明DNS被劫持。

- 定期清理本地DNS缓存(Windows命令:

ipconfig /flushdns)。

典型案例与行业数据

- 2016年Dyn攻击事件

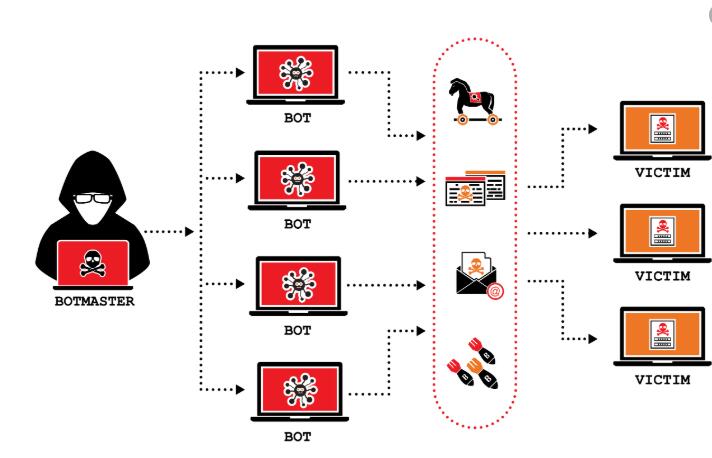

破解通过Mirai僵尸网络发起DNS DDoS攻击,导致Twitter、Netflix等依赖Dyn CDN的网站瘫痪,直接损失超1.1亿美元。 - 2025年CDN攻击趋势

根据Akamai报告,针对CDN的DNS攻击同比增加67%,其中52%与勒索软件团伙关联。

未来防御趋势

- AI驱动的威胁检测:利用机器学习分析DNS查询模式,提前识别异常(如百度安全大脑的AI反欺诈系统)。

- 区块链DNS:分布式账本技术确保DNS记录不可改动,目前处于实验阶段。

- 零信任架构:默认不信任任何节点,对所有CDN请求进行持续身份验证。

参考资料

- OWASP《DNS安全指南》(2025)

- CNCERT《2022年网络安全威胁分析报告》

- 百度云智御《CDN安全防护最佳实践》