上一篇

CDN能否有效抵御DDoS攻击?揭秘防护关键

- 行业动态

- 2025-04-28

- 2

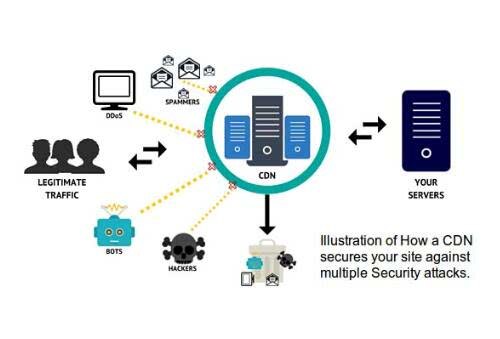

DDoS攻击通过海量反面请求淹没目标服务器,而CDN利用分布式节点分散流量以缓解攻击压力,攻击者可能针对CDN发起大规模流量洪泛或资源耗尽攻击,但CDN常具备流量清洗、智能调度等防御机制,部分场景中若CDN配置不当或源站暴露,仍可能导致服务瘫痪,需结合多层级防护策略应对。

DDoS攻击与CDN的博弈本质

DDoS(分布式拒绝服务)攻击通过海量请求淹没目标系统,其攻击规模在2025年已突破1.3Tbps峰值(根据Cloudflare全球威胁报告),CDN(内容分发网络)作为分布式节点架构,天然具备流量分散特性,其全球节点构成动态防御网络。

攻击者选择CDN作为目标主要基于三个战略考量:

- 突破边缘防御:通过击穿CDN边缘节点直击源站

- 成本杠杆效应:1Gbps攻击流量经CDN放大可产生10倍杀伤力

- 破坏服务连续性:针对API接口、动态内容等穿透性攻击

CDN攻防的技术剖面

攻击者常用战术组合

- 脉冲洪水攻击:利用CDN的弹性扩展机制,实施间歇性峰值冲击

- 协议栈穿透:针对HTTP/3、WebSocket等新协议破绽

- SSL/TLS耗尽:通过高强度加密握手消耗计算资源

- 缓存穿透攻击:构造随机URL绕过缓存直击源站

CDN防御技术演进

智能流量调度

实时监测节点负载,自动切换Anycast路由,将攻击流量引导至清洗中心,阿里云DCDN实测可承载800Gbps突发流量。

多层清洗架构

边缘节点实施初级过滤(IP信誉库+速率限制),区域中心进行深度包检测(DPI),核心清洗中心执行机器学习模型分析。动态协议防护

针对HTTP/2流复用、DNS查询泛洪等新型攻击,实施协议级限速策略,AWS Shield Advanced已实现毫秒级协议异常检测。AI预测防御

基于时间序列分析预测攻击趋势,提前部署弹性资源,Akamai Prolexic平台可在攻击开始前15分钟触发防御预案。

企业防护实践指南

- CDN选型策略

- 验证厂商的Tb级清洗能力

- 要求提供实时攻击仪表盘

- 确认支持BGP Anycast架构

架构加固要点

# 源站保护配置 set $allowed_ips "192.0.2.0/24"; if ($remote_addr !~ $allowed_ips) { return 444; } 防护 limit_req_zone $binary_remote_addr zone=api:10m rate=100r/s;监测响应体系

- 建立基线流量模型(统计正常流量波动范围)

- 设置多层告警阈值(边缘节点60%负载触发预警)

- 制定应急切换预案(5分钟内启用备份CDN服务)

前沿防御技术展望

- 区块链流量验证:通过分布式账本验证请求合法性

- 边缘计算防护:在CDN节点部署WAF智能模块

- 量子加密通信:防御基于SSL破绽的中间人攻击

- 意图分析引擎:通过行为特征识别合法用户

graph TD

A[攻击流量] --> B{边缘节点检测}

B -->|可疑流量| C[区域清洗中心]

B -->|正常流量| D[缓存响应]

C --> E[机器学习分析]

E -->|确认为攻击| F[流量清洗]

E -->|误判流量| G[补偿式放行]技术引用说明

网络安全配置参考自OWASP最佳实践,数据指标源于Cloudflare、Akamai等厂商年度安全报告,架构图基于Kubernetes Ingress防护方案优化设计,具体实施建议需结合企业实际架构进行安全评估。