上一篇

html5本地存储安全

- 行业动态

- 2025-05-09

- 2

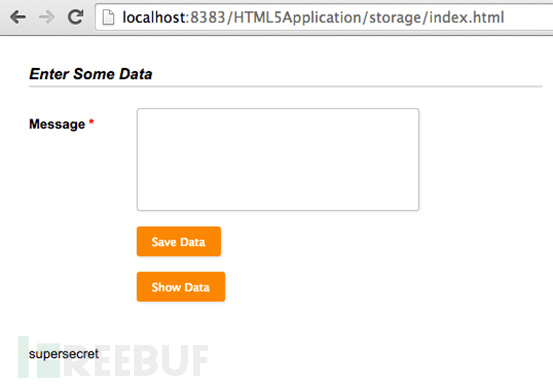

HTML5本地存储存在XSS攻击风险,数据未加密易泄露,需结合HTTPS及CSP防范跨站脚本与

HTML5本地存储安全详解

本地存储类型与特点

HTML5 本地存储主要包括以下几种类型:

| 存储类型 | 持久化 | 作用范围 | 容量限制 | 数据生命周期 |

|—————-|——–|——————-|——————-|————————–|

| localStorage | 是 | 同源(协议+域名+端口) | 约5MB | 长期存在,除非手动清除 |

| sessionStorage| 否 | 同源(页面会话) | 约5MB | 页面关闭后自动清除 |

| IndexedDB | 是 | 同源 | 约500MB(浏览器依赖)| 长期存在,需手动删除数据库 |

| Cookie | 可配置 | 同源 | 约4KB | 依赖过期时间或会话结束 |

安全特性

同源策略限制

浏览器通过同源策略(协议+域名+端口)隔离数据,只有当前域名的脚本才能访问对应的本地存储。HTTPS 保护

在 HTTPS 环境下,本地存储数据会被加密传输,防止中间人劫持。容量限制

较小的存储容量(如localStorage约5MB)可降低拒绝服务(DoS)攻击风险。

潜在安全风险

| 风险类型 | 描述 | 示例场景 |

|---|---|---|

| XSS(跨站脚本) | 攻击者通过注入反面脚本读取或改动本地存储数据。 | 诱导用户点击反面链接,窃取 localStorage 中的敏感信息 |

| CSRF(跨站请求伪造) | 利用已存储的认证信息(如Token)发起反面请求。 | 通过诱导用户访问反面页面,利用 localStorage 中的Token自动提交表单 |

| 数据泄露 | 未加密的敏感数据(如密码、密钥)可能被窃取。 | 公共场合(如网吧)未清理本地存储导致信息泄露 |

| 跨站点脚本隔离问题 | 某些浏览器允许 iframe 嵌套不同域名的内容访问父域的 localStorage。 | 通过 iframe 嵌入反面域名,读取父域存储的数据 |

安全防护措施

防范 XSS 攻击

- 对用户输入进行严格过滤和转义。

- 使用

Content Security Policy (CSP)限制脚本来源。 - 避免直接将用户输入写入存储。

数据加密

- 使用 Web Crypto API 或第三方库(如 CryptoJS)对敏感数据加密后存储。

- 示例:

const key = await crypto.subtle.generateKey({name: 'AES-GCM', length: 256}, true, ['encrypt', 'decrypt']); const encrypted = await crypto.subtle.encrypt({name: 'AES-GCM', iv: key.iv}, key, plainText); localStorage.setItem('data', encrypted);

最小化存储敏感信息

- 避免存储密码、信用卡号等敏感数据,优先使用

HttpOnlyCookie 或服务器端存储。

- 避免存储密码、信用卡号等敏感数据,优先使用

权限控制

- 仅在必要时申请存储权限,避免滥用。

- 定期清理过期或无效数据。

强制 HTTPS

确保所有数据传输通过 HTTPS,防止中间人改动本地存储。

安全实践建议

| 场景 | 推荐方案 |

|---|---|

| 存储用户认证Token | 使用 HttpOnly Cookie + 短期 localStorage(加密后)双重备份 |

| 存储非敏感配置 | 使用 localStorage,配合数据签名(如 HMAC)防改动 |

| 多域名共享数据 | 使用 IndexedDB 并设置严格的 CSP,避免跨域 iframe 嵌套风险 |

相关问题与解答

问题1:如何检测网站是否容易受到本地存储 XSS 攻击?

解答:

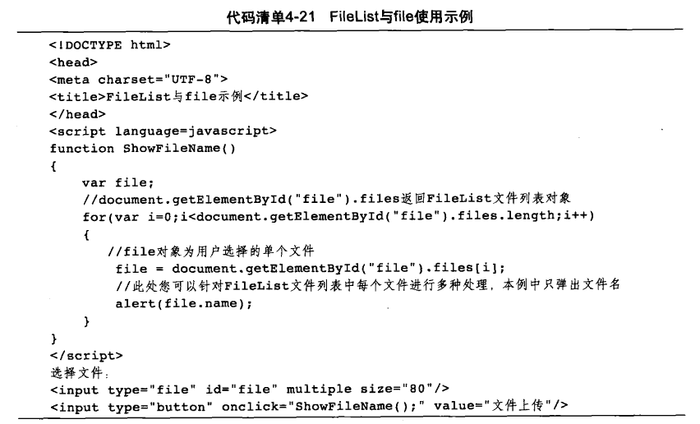

- 手动测试:在浏览器控制台尝试执行

localStorage.getItem('key'),观察是否能读取到敏感数据。 - 自动化工具:使用安全审计工具(如 Burp Suite)扫描 XSS 破绽,或通过脚本注入测试。

- 代码审查:检查是否存在未过滤的用户输入直接写入存储的逻辑。

问题2:如果必须存储敏感数据(如加密后的私钥),如何提高安全性?

解答:

- 拆分存储:将加密后的数据分片存储,增加破解难度。

- 绑定设备指纹:结合设备唯一标识(如指纹、IP地址)生成动态密钥,防止数据被迁移到其他设备。

- 定期轮换密钥:通过服务器定期更新加密密钥,降低