上一篇

DNS系统电脑授权如何正确配置?

- 行业动态

- 2025-05-08

- 4

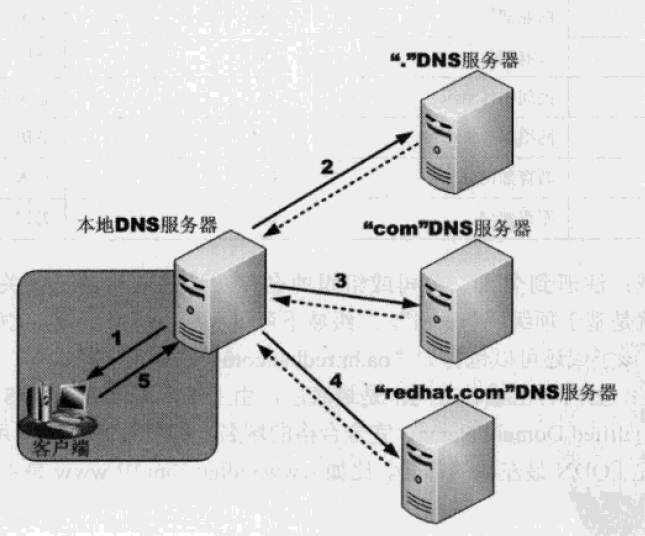

DNS系统中,域名授权通过分层管理实现,顶级域服务器将子域管理权分配给下级DNS服务器,管理员需在上级域配置子域的NS记录,指定负责解析的权威服务器IP地址,并确保子域服务器配置对应区域文件,完成权限委派和解析链路的建立。

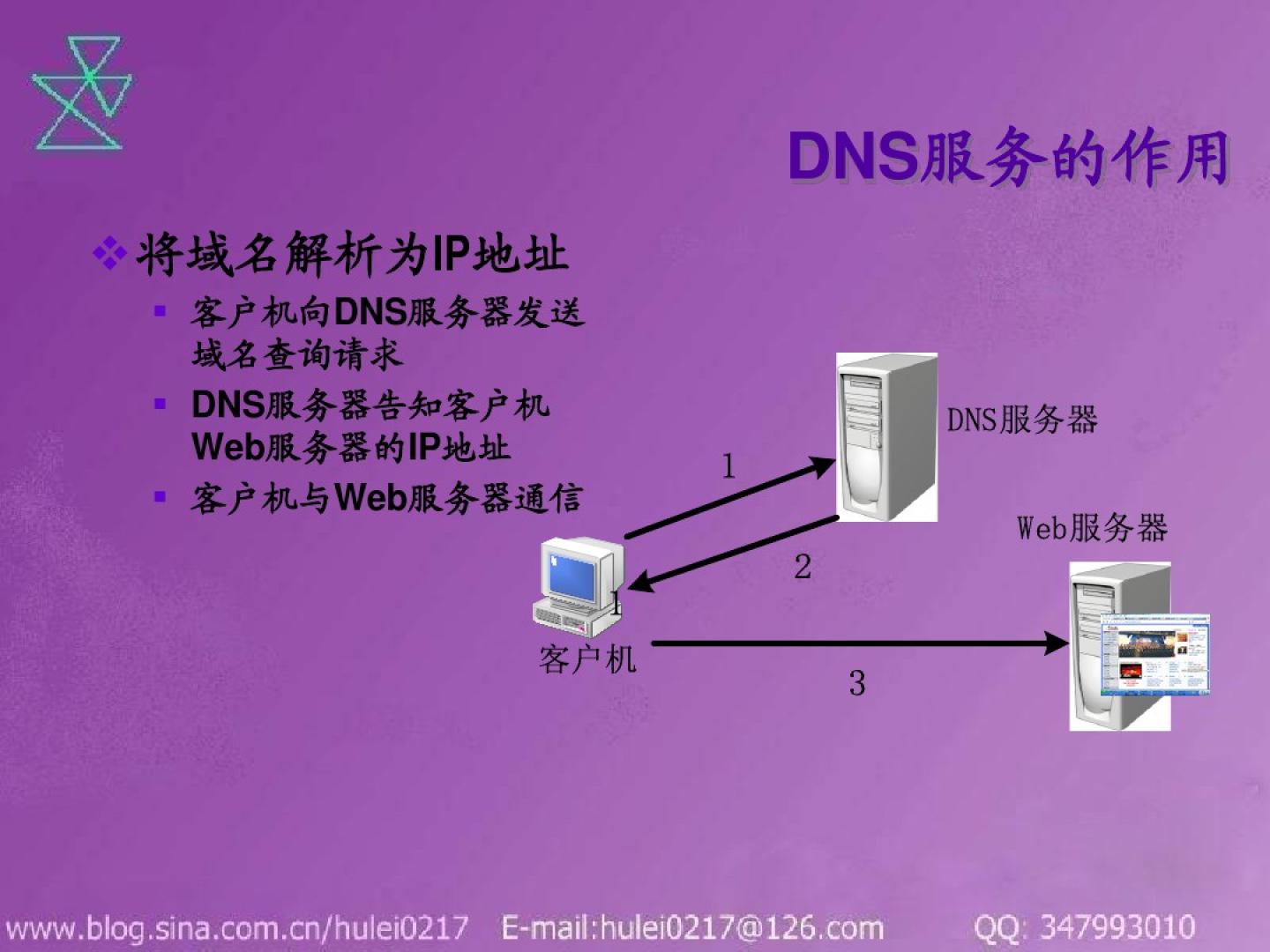

在互联网中,DNS(域名系统)是连接用户与网站的核心桥梁。DNS授权的本质是通过权限控制确保域名解析的可靠性、安全性与高效性,无论是企业网络管理员还是个人站长,理解DNS授权机制都至关重要,以下是关于DNS系统权限管理的详细说明:

DNS授权的核心逻辑

DNS授权是指通过技术手段对域名解析服务器(DNS服务器)的操作权限进行管理,确保只有合法主体能修改或控制域名解析记录,这包括:

- 域名所有权归属:通过域名注册商验证所有者身份。

- 服务器层级控制:主从DNS服务器的权限分配。

- 数据访问限制:防止未授权的解析记录改动。

DNS授权的具体操作步骤

域名注册商处设置权限

- 域名控制面板:在注册商(如GoDaddy、阿里云)的域名管理后台,设置“域名锁定(Domain Lock)”防止非规转移。

- 账户权限分级:为团队分配不同角色(如管理员、只读成员),避免全员拥有修改权限。

- 启用双因素认证(2FA):增强账户登录安全性。

主从DNS服务器配置

主DNS(Primary DNS):拥有域名解析记录的“写权限”,负责生成和更新区域文件(Zone File)。

从DNS(Secondary DNS):通过区域传输(Zone Transfer)同步主服务器的数据,仅具备“读权限”。

配置示例(以BIND为例):

# 主服务器配置(named.conf) zone "example.com" { type master; file "example.com.zone"; allow-transfer { 192.168.1.2; }; # 仅允许从服务器IP同步 }; # 从服务器配置 zone "example.com" { type slave; masters { 192.168.1.1; }; file "bak.example.com.zone"; };

TSIG密钥认证

- 作用:通过加密密钥验证主从服务器的身份,防止伪造请求。

- 生成密钥:

dnssec-keygen -a HMAC-SHA256 -b 128 -n HOST example-key

- 配置密钥:

# 主从服务器的named.conf均添加 key "example-key" { algorithm hmac-sha256; secret "生成的密钥字符串"; };

限制区域传输(AXFR/IXFR)

- 风险:开放的区域传输可能泄露所有解析记录。

- 解决方案:在DNS服务器配置中,通过

allow-transfer限制可访问的IP。

DNSSEC增强安全性

- 原理:通过数字签名验证DNS响应真实性,防止DNS劫持。

- 实施步骤:

- 生成密钥对(ZSK和KSK);

- 签名区域文件;

- 在注册商处上传DS记录。

权限管理的最佳实践

- 定期审计日志:检查DNS查询记录和修改操作,识别异常行为。

- 使用私有DNS服务器:企业内网可通过私有DNS(如Windows Server的AD集成DNS)实现更严格的权限控制。

- 备份配置与区域文件:防止配置丢失导致服务中断。

- API访问控制:若使用云服务商(如Cloudflare),通过Token或IP白名单限制API调用。

常见问题解答

- Q:DNS授权与域名解析生效时间有关吗?

A:授权过程本身不影响TTL(Time to Live),但错误的权限配置可能导致解析延迟或失败。 - Q:个人网站是否需要复杂DNS授权?

A:基础用户只需确保域名账户安全即可;高流量或金融类网站建议启用DNSSEC和TSIG。

引用说明

- RFC 5936:DNS Zone Transfer Protocol (AXFR)

- ICANN《域名系统安全扩展(DNSSEC)实践指南》

- Cloudflare官方文档《如何配置主从DNS服务器》

- BIND 9管理员手册(ISC, 2025版)