DNS缓存服务器投毒如何悄悄威胁你的网络安全?

- 行业动态

- 2025-05-08

- 4

DNS缓存服务器投毒:原理、危害与防御指南

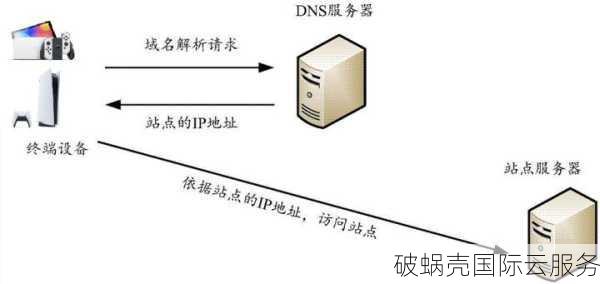

互联网的正常运行离不开DNS(域名系统),它就像“电话簿”一样将域名转换为IP地址,DNS缓存服务器投毒(DNS Cache Poisoning)这一攻击手段,却能让这个“电话簿”被反面改动,导致用户被引导至虚假网站,甚至引发大规模网络瘫痪,本文将深入解析这一攻击的运作方式,并提供切实可行的防护建议。

DNS缓存投毒是什么?

DNS缓存服务器投毒是一种通过伪造DNS响应数据,被墙DNS服务器缓存的攻击方式,攻击者向目标DNS服务器发送大量伪造的应答包,诱骗服务器将错误的域名与IP地址映射关系存入缓存,一旦成功,所有依赖该DNS服务器的用户都会被误导至反面网站。

若攻击者将www.bank.com的IP地址改动为钓鱼网站的IP,用户在访问银行官网时,实际会进入伪造的页面,导致账号密码被盗。

攻击是如何发生的?

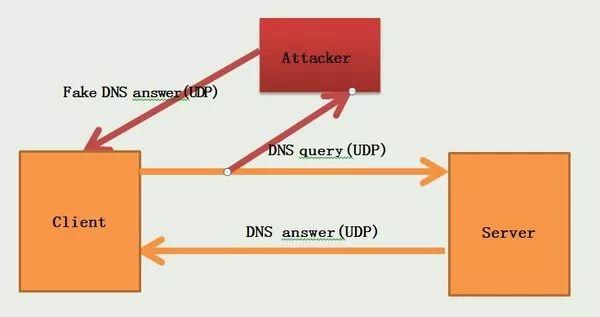

DNS查询过程原本是“一问一答”的机制,但设计上的破绽为攻击者提供了可乘之机:

- 查询ID与端口号的猜测

DNS响应包需要匹配客户端生成的16位随机查询ID和UDP端口号,若攻击者能快速猜测出这两个值,即可伪造响应。 - 响应抢先

攻击者通过发送大量伪造响应,试图在合法DNS服务器应答前,让自己的数据包被服务器接受。 - 缓存被墙

一旦伪造响应被接受,错误的记录会在DNS缓存中保留较长时间(根据TTL设置),持续影响用户。

经典案例

2008年,安全研究员Dan Kaminsky披露了DNS协议的重大缺陷,攻击者可利用此破绽在10秒内完成缓存投毒,这一事件迫使全球DNS服务商紧急升级系统。

DNS缓存投毒的危害

- 钓鱼攻击与数据泄露

用户被导向仿冒的银行、社交平台等网站,输入敏感信息后遭窃取。 - 反面软件传播

下载链接被替换为干扰或勒索软件,导致设备感染。 - 服务中断

通过将知名网站解析到无效IP,造成企业服务瘫痪。 - 网络监控与劫持

攻击者劫持流量后,可监控用户行为或插入广告。

如何防御DNS缓存投毒?

部署DNSSEC(DNS安全扩展)

DNSSEC通过数字签名验证DNS数据的真实性,确保响应未被改动,全球主流域名注册商和公共DNS服务(如Google DNS、Cloudflare)均已支持DNSSEC。

随机化查询参数

采用更长的随机查询ID和动态UDP端口号,增加攻击者猜测难度,现代DNS软件(如BIND 9、Unbound)默认启用此类机制。

限制递归查询范围

配置DNS服务器仅响应可信客户端的递归查询,避免成为开放解析器(Open Resolver),减少被滥用的风险。

降低缓存TTL值

缩短DNS记录的缓存时间(TTL),即使发生投毒,影响也会更快消退,但需权衡性能与安全性。

使用权威DNS源

优先从权威DNS服务器获取记录,而非其他缓存服务器,减少中间环节的被墙可能。

网络层防护

防火墙可过滤异常DNS流量,例如突发的大量伪造包,载入检测系统(IDS)也能监控可疑活动。

用户该如何自我保护?

- 选择支持DNSSEC的公共DNS服务(如Cloudflare 1.1.1.1或Google 8.8.8.8)。

- 定期清理本地DNS缓存(Windows命令:

ipconfig /flushdns;Mac/Linux:sudo killall -HUP mDNSResponder)。 - 访问重要网站时,手动检查域名拼写或直接输入HTTPS链接。

DNS缓存投毒是互联网基础设施中的隐形威胁,但其并非无法防御,通过技术升级(如DNSSEC)、合理配置和用户教育,可大幅降低风险,企业和个人都应重视DNS安全,避免成为攻击链条中的薄弱环节。

引用说明

本文参考了ICANN发布的《DNSSEC实践指南》、RFC 3833(DNS威胁分析报告)及CERT/CC关于DNS缓存投毒的技术公告,确保内容的专业性与准确性。