上一篇

EB安全破绽是否会威胁你的数据安全?

- 行业动态

- 2025-05-06

- 3

EB安全破绽:企业必须警惕的隐性威胁

近年来,随着数字化转型的加速,企业级系统(Enterprise Business Systems,简称EB)的安全破绽成为破解攻击的主要目标,这些破绽可能导致数据泄露、业务中断甚至巨额经济损失,本文从技术视角剖析EB安全破绽的成因、危害及应对策略,帮助企业构建更安全的数字化防线。

EB安全破绽的常见类型

身份验证与权限破绽

- 问题根源:弱密码策略、多因素认证缺失、权限分配过度(如普通员工拥有管理员权限)。

- 风险:攻击者可轻易伪装合法用户,访问敏感数据或操控核心业务模块。

- 案例:2022年某跨国企业因权限配置错误,导致内部财务系统被载入,损失超500万美元。

代码注入破绽

- 问题根源:未对用户输入内容充分过滤(如SQL注入、XSS攻击)。

- 风险:攻击者可通过反面代码改动数据库或窃取用户信息。

- 数据佐证:据OWASP统计,注入破绽长期位列“十大Web应用安全风险”前三名。

第三方组件风险

- 问题根源:EB系统依赖的第三方库或API存在未修复破绽(如Log4j事件)。

- 风险:攻击者利用供应链破绽横向渗透企业网络。

- 案例:2021年Apache Log4j破绽影响全球超40%的企业级Java应用。

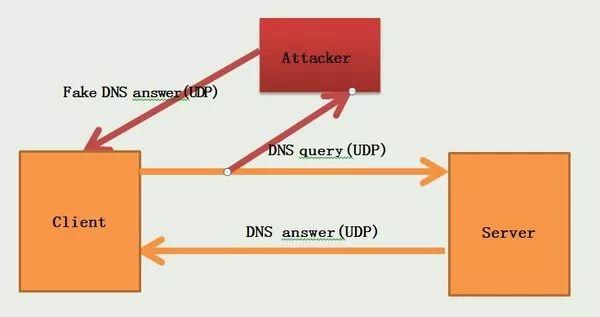

配置错误与默认设置

- 问题根源:服务器、数据库或云服务未按安全基线配置(如开放未加密端口)。

- 风险:攻击者通过暴露的接口发起拒绝服务(DoS)或数据窃取。

破绽的潜在危害

- 直接经济损失:系统宕机导致业务停摆、赎金支付、法律诉讼等。

- 品牌声誉受损:客户数据泄露将严重降低用户信任,影响市场份额。

- 合规风险:违反GDPR、CCPA等数据隐私法规,面临高额罚款。

- 长期运营隐患:破绽可能被植入后门,成为持续性威胁(APT)的入口。

企业如何有效防范?

建立破绽管理生命周期

- 检测:使用自动化扫描工具(如Nessus、Qualys)定期审查系统。

- 修复:制定补丁优先级策略(CVSS评分≥7.0的破绽需48小时内处理)。

- 验证:通过渗透测试确认修复效果,避免“假闭环”。

实施最小权限原则

所有用户与服务的权限需按“业务必需”原则动态分配,并定期审计。

强化开发安全(DevSecOps)

- 在软件开发生命周期(SDLC)中集成安全测试(SAST/DAST)。

- 使用安全的第三方组件,并通过SCA工具监控依赖项风险。

员工安全意识培训

定期模拟钓鱼攻击演练,培养员工对异常链接、附件的警惕性。

应急响应预案

制定分级的破绽响应流程,确保攻击发生时能快速隔离受影响系统。

真实案例警示

- 案例一:2025年某零售巨头因EB系统中的API接口未授权访问破绽,导致200万用户个人信息泄露,公司市值单日蒸发12%。

- 案例二:某金融机构因未及时修复Struts2框架破绽,遭破解植入反面脚本,最终被监管机构罚款2300万元。

EB系统作为企业运营的核心载体,其安全性直接关乎生死存亡,通过技术加固、流程优化与人员培训的多维防御,企业可将破绽风险降至最低,安全不是一次性的项目,而是持续改进的旅程。

引用说明

- OWASP Top 10 Web Application Security Risks(2025)

- CVE-2021-44228(Apache Log4j破绽详情)

- IBM《2025年数据泄露成本报告》

- 某跨国企业2022年财务系统载入事件公开声明