上一篇

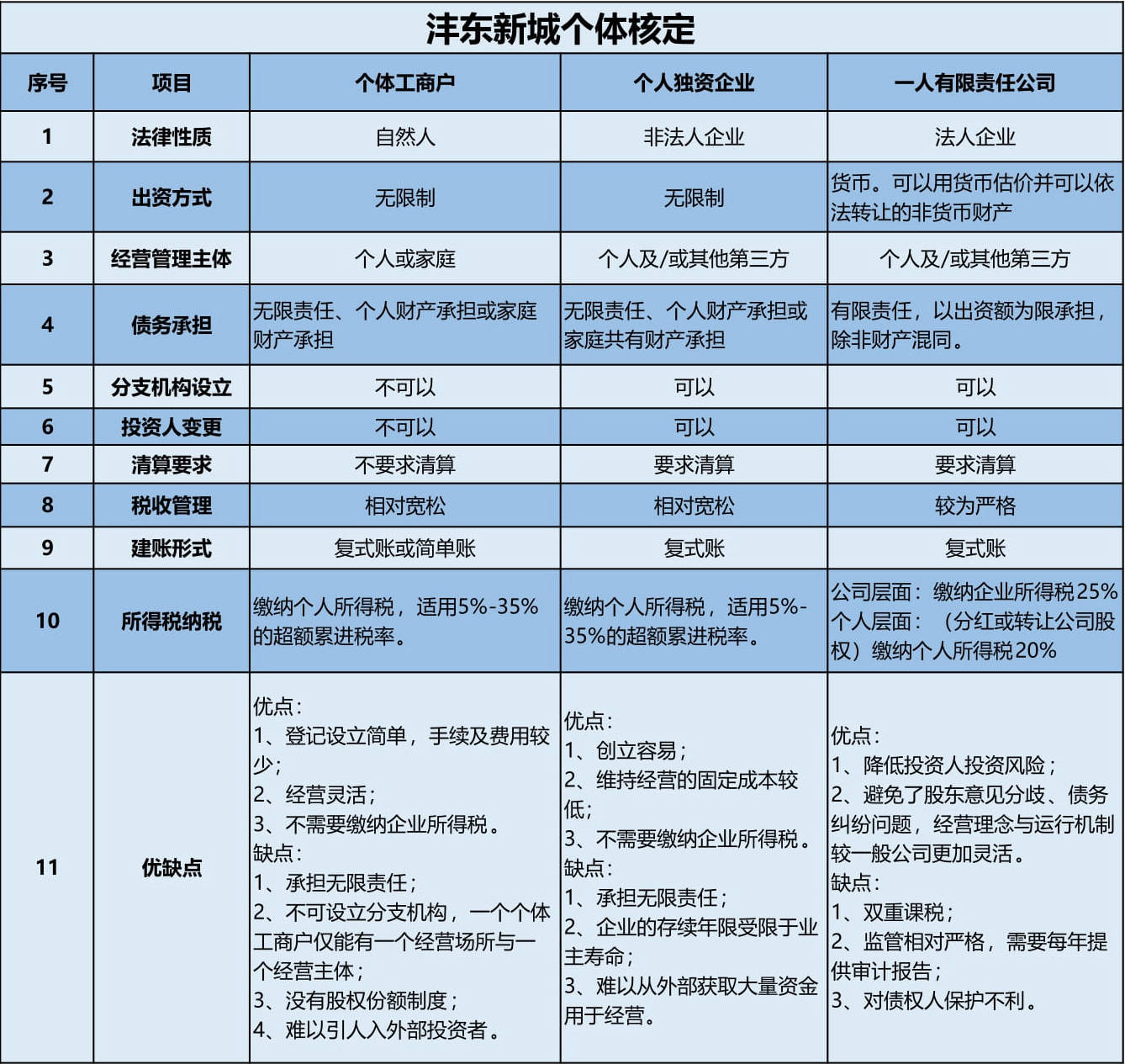

个体户云原生防御文档介绍内容

- 行业动态

- 2025-04-25

- 1

本文档阐述个体户云原生防御体系,依托 云原生架构,通过多租户隔离、容器安全加固、微服务防护及数据加密等技术,结合自动化运维与应急响应机制,全面提升业务连续性与数据安全性,有效抵御网络攻击与数据泄露

个体户云原生防御体系构建指南

在数字经济时代,个体商户作为商业生态的重要组成部分,正加速向线上化、数字化转型,随着业务上云进程加快,传统安全防护模式已难以应对新型网络威胁,本文档基于云原生技术架构,为个体经营者提供轻量化、高弹性的安全防护解决方案,助力小微企业在数字化转型中筑牢安全防线。

云原生技术基础认知

(一)核心概念解析

| 技术维度 | 传统架构 | 云原生架构 |

|---|---|---|

| 部署方式 | 物理服务器/本地机房 | 容器化/Serverless |

| 资源管理 | 固定资源配置 | 弹性伸缩 |

| 安全防护 | 边界防火墙 | 零信任架构 |

| 运维模式 | 人工运维 | 自动化编排 |

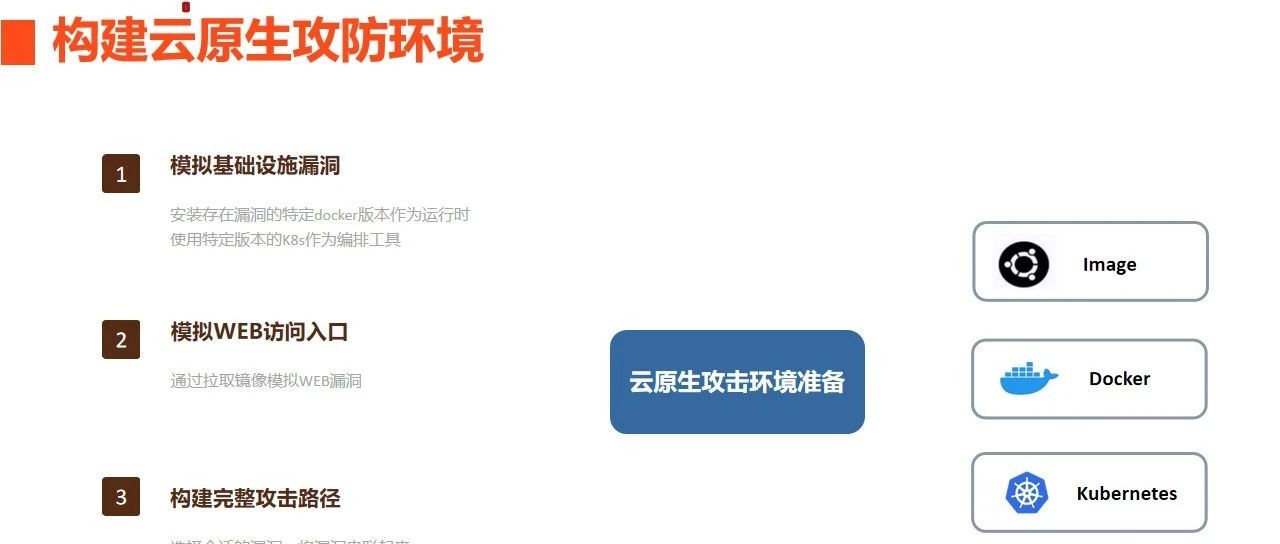

(二)关键技术组件

- 容器化技术:通过Docker实现应用与环境的解耦

- Kubernetes集群:自动化部署与弹性扩缩容

- 微服务架构:模块化拆分降低单点故障风险

- Service Mesh:细粒度流量控制与观测

- FaaS无服务器计算:事件驱动型资源利用

个体户安全威胁图谱

(一)典型风险场景

| 风险类型 | 具体表现 | 潜在影响 |

|---|---|---|

| 数据泄露 | 客户信息/交易数据非规获取 | 信誉损失/法律风险 |

| 服务中断 | DDoS攻击导致业务不可用 | 直接经济损失 |

| 账号盗用 | 员工账号/API密钥泄露 | 资金盗取/数据改动 |

| 配置错误 | 云资源误配置导致暴露面扩大 | 系统载入风险 |

(二)攻击趋势分析

- 自动化攻击工具普及(如LOIC DDoS平台)

- 供应链攻击频发(第三方组件破绽利用)

- 加密勒索靶向中小企业

- API接口成为新攻击面

云原生防御体系架构

(一)五层防护模型

应用层安全防护

↓

微服务治理层

↓

容器运行时安全

↓

主机内核加固

↓

基础设施防护(二)关键技术措施

镜像安全

- 采用多阶段构建流程

- 集成Trivy/Clair破绽扫描

- 启用签名验证机制

运行时防护

- Falco异常行为检测

- eBPF内核级监控

- Namespace资源隔离

网络安全防护

- Istio服务网格mTLS

- Calico网络策略

- Anycast流量清洗

数据保护

- Vault密钥管理

- SPIFFE身份认证

- S3对象存储加密

合规审计

- OpenSCAP基线检查

- Elasticsearch日志分析

- Prometheus指标监控

实施路径规划

(一)成熟度评估矩阵

| 评估维度 | 初始级 | 基础级 | 优化级 |

|---|---|---|---|

| 容器安全 | 手动构建镜像 | 自动化扫描 | SBOM追踪 |

| 访问控制 | 静态密码 | RBAC权限 | JWT令牌+OIDC |

| 灾备能力 | 手动备份 | 定时快照 | 跨区域容灾 |

(二)实施路线图

第一阶段(0-3月)

- 容器化改造现有应用

- 部署基础监控体系

- 建立密钥管理系统

第二阶段(3-6月)

- 引入服务网格架构

- 实施零信任改造

- 构建自动化响应机制

第三阶段(6-12月)

- 智能安全运营中心建设

- 混沌工程测试

- 安全左移开发流程

成本优化策略

(一)资源利用率提升方案

- 弹性计费模式:结合Spot Instance/抢占式实例降低计算成本

- 存储优化:使用生命周期策略管理冷数据,采用Glacier归档

- 自动扩缩容:基于Prometheus指标触发HPA/VPA

(二)开源工具组合

| 功能领域 | 推荐工具 | 核心优势 |

|---|---|---|

| 破绽管理 | Trivy + Syft | 容器镜像SBOM分析 |

| 日志分析 | ELK Stack + Fluentd | 实时日志聚合与可视化 |

| 配置管理 | Terraform + Ansible | 基础设施即代码 |

| 威胁检测 | Wazuh + Falco | 运行时安全监控 |

典型案例分析

案例1:电商店铺容器化改造

某淘宝C店通过Docker容器化订单处理系统,配合Kubernetes实现大促期间自动扩容,结合Istio服务网格实施mTLS加密,成功抵御618期间的CC攻击,系统可用性提升至99.99%。

案例2:餐饮SaaS安全升级

某连锁餐饮管理系统采用Serverless架构重构,通过VPC网络隔离、IAM角色最小权限原则,将运维人力成本降低70%,同时通过AWS Shield Advanced防护DDoS攻击。

FAQs常见问题解答

Q1:个体户实施云原生安全是否需要专业技术团队?

A1:通过使用托管服务和自动化工具,可将技术门槛降至最低。

- 使用AWS ECS/EKS托管容器服务

- 选择预配置的安全组策略模板

- 采用Terraform进行基础设施编排

- 利用CloudFormation实现一键部署

建议初期可委托MSP(托管安全服务商)进行基础架构搭建,后期通过培训逐步掌握自主运维能力。

Q2:如何平衡安全投入与经营成本?

A2:推荐采取”三步递进”策略:

- 基础防护:利用云平台免费安全服务(如AWS GuardDuty)

- 关键加固:优先投资核心业务系统的容器安全(约占总IT预算15-20%)

- 持续优化:通过自动化工具降低运维成本(如使用KubeCost优化资源使用)

可参考”安全即服务”模式,按实际使用量付费,避免过度采购