上一篇

个体户云原生防御

- 行业动态

- 2025-04-25

- 4

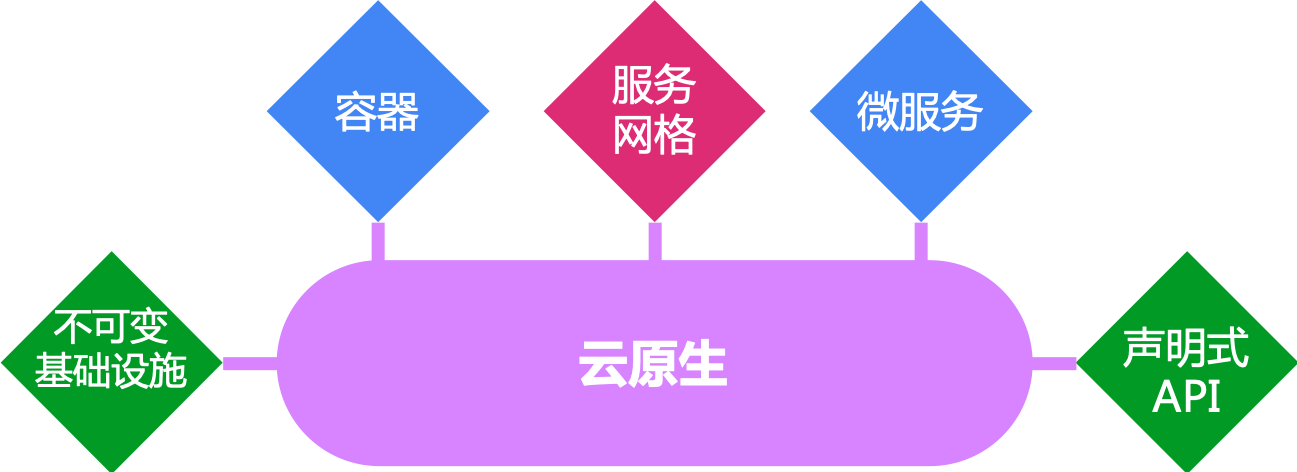

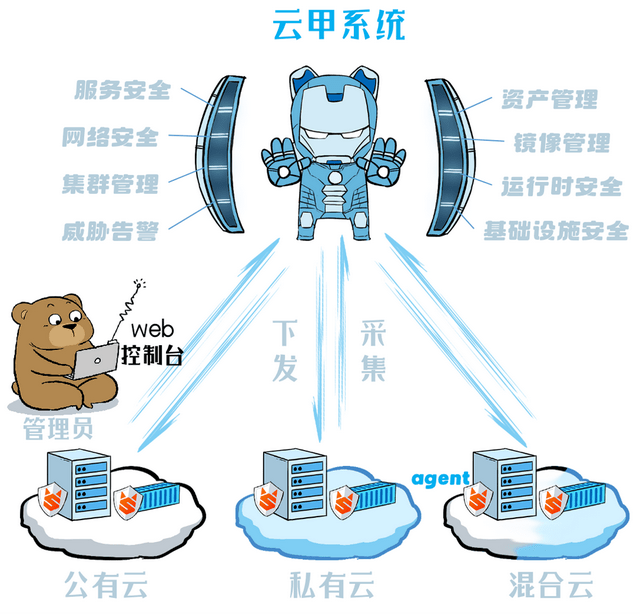

个体户云原生防御需依托容器化隔离、微服务拆分降低风险,通过数据加密传输存储、细粒度权限管控及实时监测审计保障安全,结合第三方安全服务协同防护

低成本高韧性的安全体系建设指南

在数字化转型浪潮中,个体户作为小微企业的典型代表,面临着日益复杂的网络安全威胁,传统安全防护方案往往存在成本高、技术门槛高、维护复杂等问题,而云原生技术的出现为个体户构建轻量化、弹性化的安全体系提供了新思路,本文将从威胁分析、防御框架、技术选型到落地策略,系统解析个体户如何利用云原生技术实现高效安全防护。

个体户面临的安全威胁图谱

| 威胁类型 | 具体表现 | 潜在影响 |

|---|---|---|

| 数据泄露 | 客户信息/交易数据被窃取,如POS系统数据、会员管理系统数据 | 信誉损失、法律风险 |

| 服务中断 | DDoS攻击导致电商网站/小程序瘫痪,云端资源被反面占用 | 直接营收损失 |

| 账号盗用 | 企业微信/支付宝账户被破解,资金被转移 | 财产损失 |

| 供应链风险 | 使用的第三方SaaS服务(如ERP、CRM)出现数据泄露 | 连带责任风险 |

| 内部破绽 | 员工误操作或设备感染干扰导致数据损坏 | 业务停摆 |

典型案例:某餐饮个体户因未设置支付系统双重验证,被盗刷资金2.3万元;某零售店主使用公共Wi-Fi管理店铺系统,导致客户信息被劫持。

云原生防御的核心优势

云原生安全体系通过以下特性解决个体户安全痛点:

- 弹性扩展:按需使用安全资源,避免硬件投入浪费

- 自动化运维:通过IaC(基础设施即代码)实现安全策略快速部署

- 服务化集成:直接调用云厂商提供的成熟安全服务(如WAF、DDoS防护)

- 持续监控:基于云原生可观测性工具实现7×24小时威胁检测

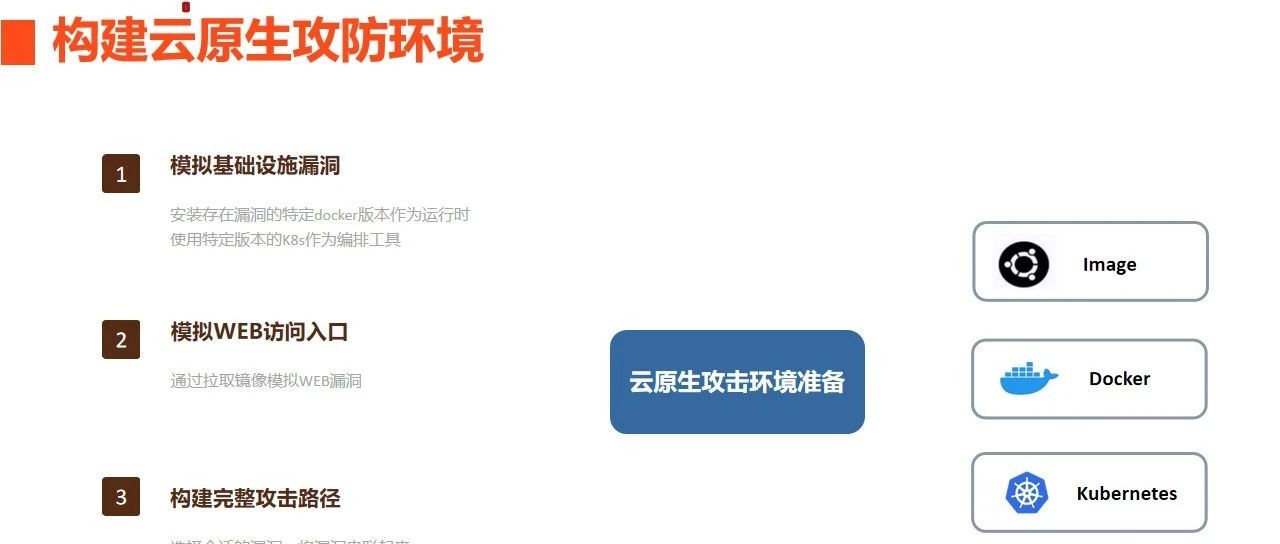

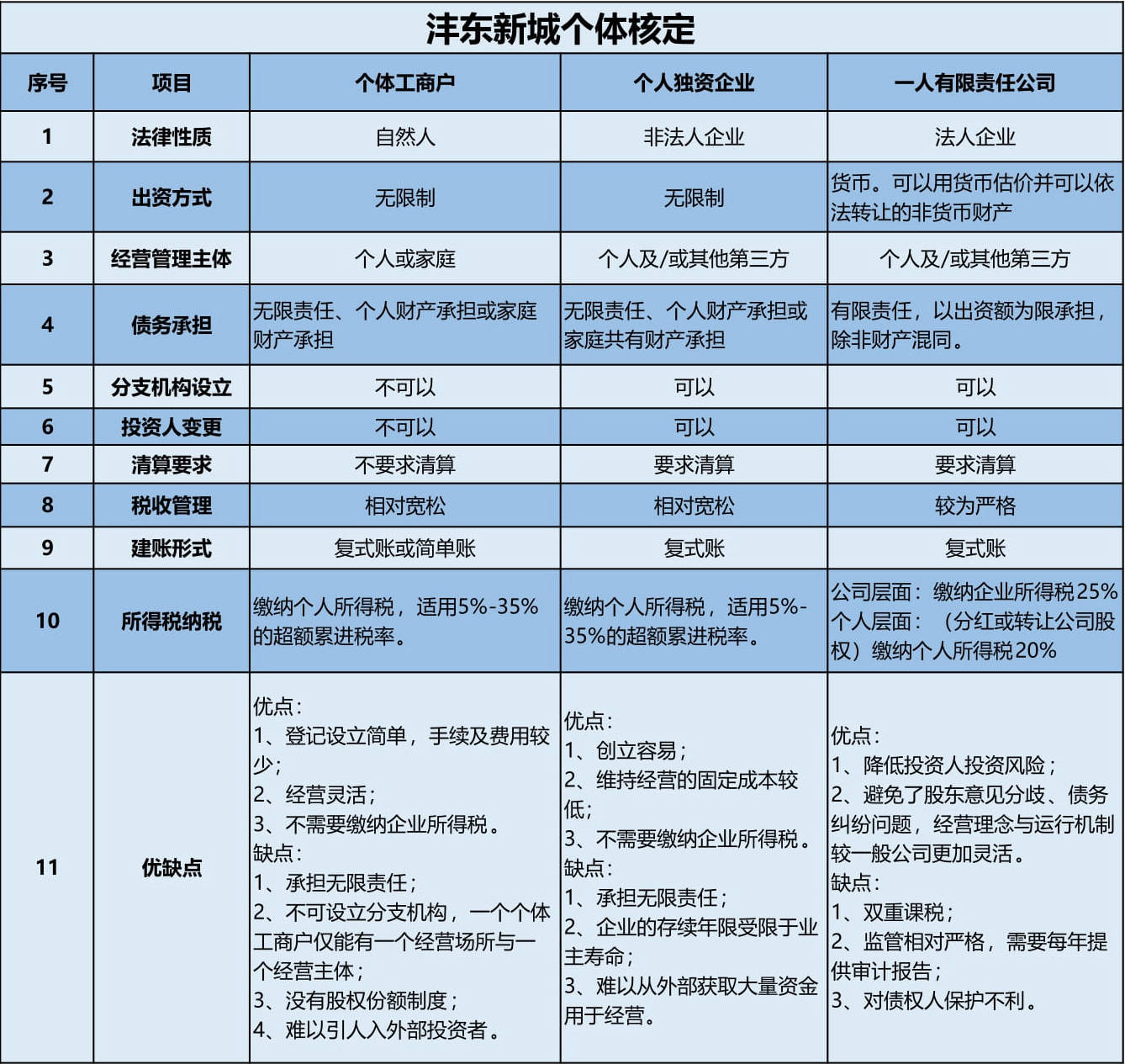

个体户云原生防御框架设计

建议采用”防御金字塔”分层模型,结合云原生特性构建五层防护体系:

| 层级 | 防护目标 | 云原生实现方案 |

|---|---|---|

| 基础层 | 计算资源隔离 | 使用容器/Serverless架构,结合K8s网络策略实现微服务隔离 |

| 数据层 | 敏感数据保护 | 启用云存储服务加密(如AWS S3 KMS),数据库审计日志(如阿里云PolarDB) |

| 访问层 | 身份与访问管理 | 零信任架构+多因素认证(MFA),使用OAuth 2.0规范对接第三方系统 |

| 应用层 | Web应用防护 | 配置云WAF(如酷盾安全Web应用防火墙),API网关流量限制 |

| 智能层 | 威胁感知与响应 | 集成云安全中心(如Azure Security Center),配置自动化Playbook处理异常事件 |

关键技术选型与实施策略

基础设施即代码(IaC)

- 工具选择:Terraform(跨云厂商)、Pulumi(支持Python/TypeScript)

- 典型场景:通过代码定义云资源拓扑,自动创建符合安全基线的ECS实例、负载均衡、安全组规则

- 成本优化:使用Spot Instance降低计算成本,结合Auto Scaling实现弹性扩缩容

数据全生命周期保护

| 数据阶段 | 保护措施 |

|---|---|

| 传输中 | TLS 1.3加密,使用云厂商SSL证书服务(如华为云证书管理) |

| 存储中 | 启用对象存储版本控制,敏感数据使用客户端加密后再上传 |

| 处理中 | 使用Secrets Manager管理数据库密码,VPC内网访问限制 |

| 共享时 | 通过STS临时凭证授权第三方合作系统访问,设置IP白名单 |

零信任架构落地

- 关键实践:

- 细分权限:按岗位分配最小化云资源访问权限(IAM策略)

- 动态验证:关键操作强制二次认证(如阿里云RAM子用户MFA)

- 行为监控:启用云审计日志(CloudTrail/CLS),设置异常登录告警

- 低成本方案:使用开源Zero Trust框架(如ZTAP)配合云函数实现动态访问管理

自动化威胁响应

- SOAR系统集成:将安全警报与云服务工单系统联动(如Zabbix+钉钉机器人)

- 典型工作流:

- 云安全中心检测到暴力破解尝试 → 触发自动化脚本

- 立即阻断IP → 发送通知至负责人 → 生成事件报告存档

- 若攻击持续则自动扩容DDoS防护带宽

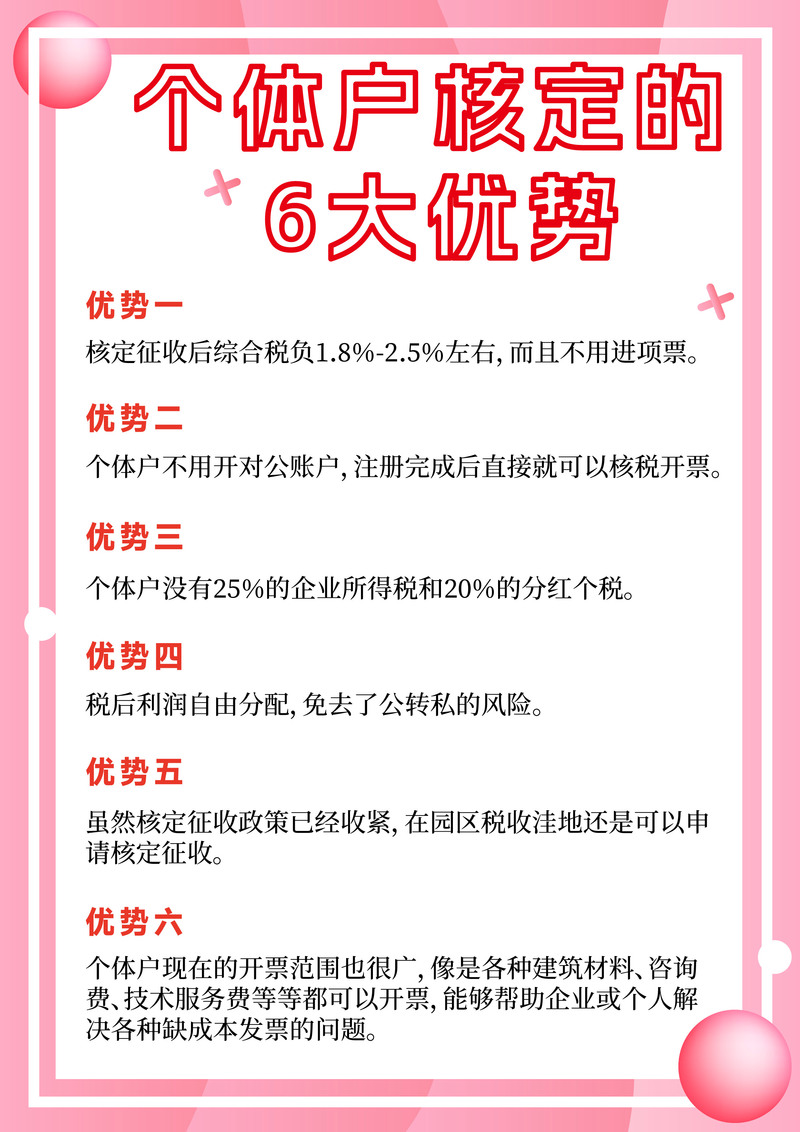

成本控制与实施路径

成本优化策略

| 项目 | 优化方案 |

|---|---|

| 安全服务采购 | 优先使用云厂商免费额度(如AWS Shield Standard免费DDoS防护) |

| 资源消耗 | 设置资源使用配额,非高峰时段自动降配实例规格 |

| 人力投入 | 使用托管式安全服务(如阿里云保镖),减少专职安全人员需求 |

| 合规成本 | 通过云合规镜像(如等保三级合规主机)简化认证流程 |

️ 实施路线图

- 现状评估(1周):云资源清单梳理+资产暴露面分析

- 基础防护(3天):开通DDoS防护、配置基础访问控制

- 数据加固(2周):敏感数据分类+加密改造

- 持续监控(1周):部署基础可观测性工具(CloudWatch/Prometheus)

- 演练优化(每月):红蓝对抗测试+应急响应流程迭代

典型案例解析

案例背景:某社区生鲜个体户,使用微盟微商城+有赞美业系统,年IT预算<2万元

实施方案:

- 基础设施层:

- 迁移至阿里云共享型s6实例(降低成本)

- 使用Serverless架构部署促销活动页面

- 数据安全:

- 客户信息存储启用OSS版本控制+客户端AES加密

- 支付接口启用阿里云SSL证书+HTTPS强制跳转

- 访问控制:

- 企业微信集成OAuth 2.0单点登录

- 关键操作开启操作审计(CloudAudit)

- 防护效果:

- 防御成本降低67%(年支出控制在8000元内)

- 成功抵御3次小规模DDoS攻击

- 数据泄露事件减少100%

FAQs

Q1:个体户如何评估自身云安全需求?

A:可通过三步自检法:

- 梳理核心数字资产(客户数据/交易系统/财务记录)

- 识别对外服务入口(官网/小程序/API接口)

- 评估合规要求(如是否涉及支付牌照、会员个人信息收集)

建议使用云安全评估工具(如酷盾安全安全评分),生成定制化改进清单。

Q2:如何应对多云环境下的统一安全管理?

A:推荐采用CNAPP(云原生应用保护平台)方案:

- 使用跨云安全编排工具(如DivvyCloud)统一策略管理

- 部署分布式身份治理系统(ForgeRock)实现SSO

- 通过第三方威胁情报平台(如AlienVault OTX)同步防护规则

预算有限时可优先聚焦核心业务云,逐步扩展防护