上一篇

hosts能否屏蔽一些https网站

- 行业动态

- 2025-05-04

- 2

Hosts文件通过域名解析屏蔽网站,但对HTTPS站点效果有限,因HTTPS需验证服务器证书,若将域名指向无效IP(如127.0.0.1),虽阻断访问,但会触发证书错误提示,无法完全隐藏拦截

HOSTS文件能否屏蔽HTTPS网站?原理、限制与替代方案详解

HOSTS文件的基础功能

HOSTS文件是操作系统中的一个文本文件(Windows路径:C:WindowsSystem32driversetchosts,macOS/Linux路径:/etc/hosts),用于手动映射域名到IP地址,其核心作用包括:

- 屏蔽网站:将域名指向无效IP(如

0.0.1或0.0.0),使访问请求无法到达目标服务器。 - 加速解析:直接指定域名对应的IP,绕过DNS查询。

- 本地开发:将域名绑定到本地服务器IP(如

168.1.100)。

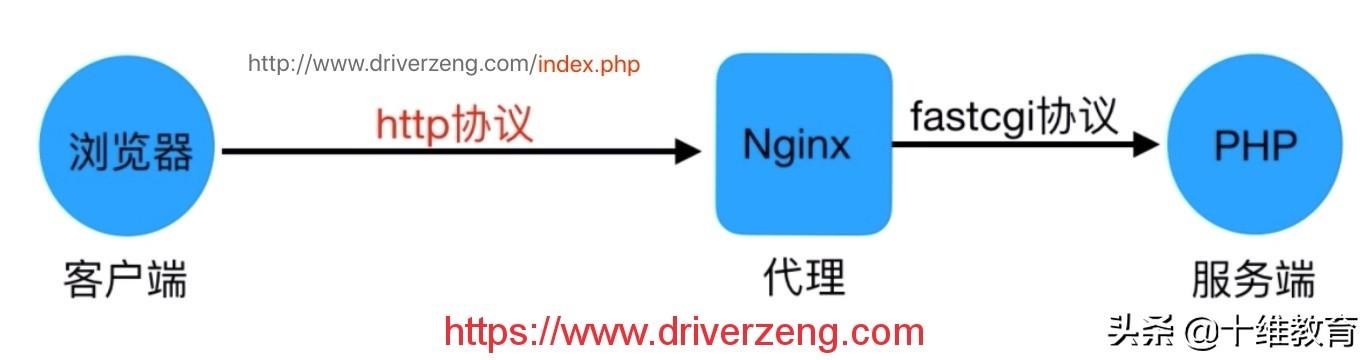

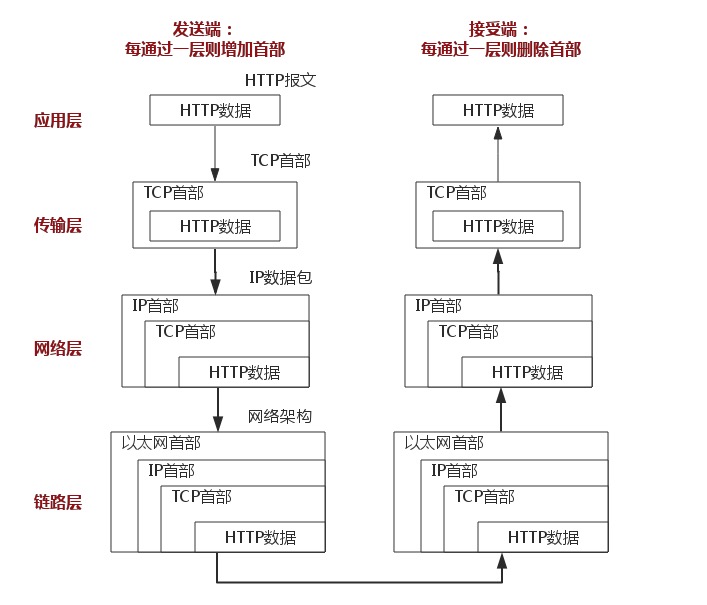

HTTPS网站的工作原理

HTTPS网站通过以下流程建立安全连接:

- DNS解析:将域名转换为IP地址。

- TCP连接:客户端与服务器IP建立连接。

- SSL/TLS握手:验证服务器证书合法性,协商加密密钥。

- 数据传输:通过加密通道传输数据。

HOSTS文件对HTTPS网站的屏蔽效果分析

| 场景 | 屏蔽原理 | 实际效果 |

|---|---|---|

| 场景1:域名指向本地IP | 将example.com映射到0.0.1 | 浏览器尝试连接本地地址,触发“无法访问”错误。 有效屏蔽,因目标IP无响应。 |

| 场景2:域名指向无效IP | 将example.com映射到0.0.0或随机IP(如0.2.1) | 浏览器尝试连接无效IP,可能超时或显示“无法访问”。 部分有效,但需依赖服务器无响应。 |

| 场景3:域名指向其他HTTPS服务器 | 将example.com映射到67.1.1(另一台HTTPS服务器) | 浏览器尝试连接新IP,但证书与域名不匹配。 可能失败:用户可能忽略证书警告继续访问。 |

| 场景4:HSTS(HTTP严格传输安全) | 目标网站已设置HSTS(如max-age=31536000) | 即使HOSTS指向本地IP,浏览器仍强制尝试HTTPS连接。 可能失效:需结合防火墙阻断443端口。 |

HOSTS屏蔽HTTPS的限制与问题

证书验证绕过

- HTTPS依赖证书验证,若HOSTS将域名指向其他服务器,浏览器会提示“证书不匹配”,但用户可手动忽略警告继续访问。

- 示例:将

bank.com指向0.0.1,浏览器显示“安全警告”,但仍可能加载本地资源。

HSTS强制跳转

- 若目标网站已配置HSTS,浏览器会直接尝试HTTPS连接,绕过HOSTS的IP映射。

- 解决方案:需在网络层阻断HTTPS(如防火墙拦截443端口)。

浏览器缓存与预加载

- 部分浏览器(如Chrome)会缓存DNS解析结果,修改HOSTS后需清理缓存或重启浏览器。

- 预加载服务(如Google Safe Browsing)可能直接连接目标服务器,绕过本地HOSTS。

移动端与跨平台限制

手机系统(iOS/Android)的HOSTS修改需Root/越狱,且部分应用可能内置DNS解析逻辑。

增强屏蔽效果的替代方案

| 方法 | 原理 | 适用场景 |

|---|---|---|

| 防火墙规则 | 阻断目标IP的443端口(HTTPS)或全部流量。 | 企业级屏蔽,需管理员权限。 |

| 路由器DNS劫持 | 在路由器中将域名指向无效IP,所有设备均受影响。 | 家庭/小型办公网络,需支持DNS过滤的路由器。 |

| 第三方工具 | 使用Pi-hole、AdGuard Home等工具结合HOSTS和广告过滤。 | 自定义DNS+HOSTS双重拦截。 |

| 证书吊销攻击 | 修改HOSTS并配合伪造CA证书,强制浏览器信任本地证书(高风险,不推荐)。 | 仅用于测试环境,需谨慎操作。 |

注意事项

- 权限要求:修改HOSTS需管理员权限,且部分系统会锁定文件(需解除只读属性)。

- 格式规范:每行格式为

<IP地址> <域名>,注释需用开头。 - 兼容性:不同操作系统对HOSTS文件的支持存在差异(如macOS可能优先使用mDNS缓存)。

FAQs

Q1:修改HOSTS后,为什么还能访问某些HTTPS网站?

A1:可能原因包括:

- 目标网站启用了HSTS,浏览器强制使用HTTPS并直接连接原始IP。

- 浏览器缓存了旧的DNS记录,需清除缓存或重启浏览器。

- 部分应用(如邮件客户端)可能绕过HOSTS文件直接解析DNS。

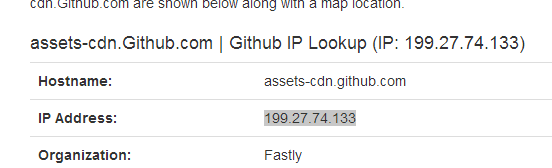

- 服务器部署了CDN(如Cloudflare),域名对应多个IP,HOSTS仅覆盖部分节点。

Q2:如何彻底屏蔽HTTPS网站?

A2:推荐结合以下方法:

- 网络层阻断:在路由器或防火墙中禁止目标域名的443端口。

- DNS被墙:在路由器或DNS服务器上将域名指向无效IP。

- 证书拦截:使用中间人代理(如Burp Suite)拦截HTTPS请求并终止连接。

- 系统级限制:通过组策略(Windows)或

/etc/hosts.deny(Linux