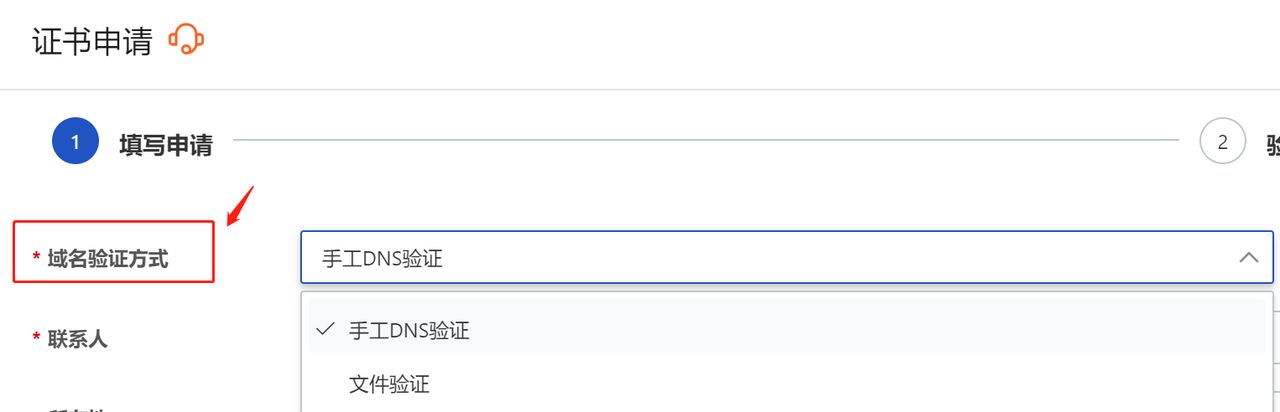

https如何验证证书

- 行业动态

- 2025-05-01

- 3

HTTPS验证证书时,客户端检查证书有效期、签发机构信任锚、域名匹配、证书链完整性及吊销状态,确保服务器身份

HTTPS证书验证方法详解

通过浏览器直观验证

观察地址栏标识

- 有效HTTPS连接:地址栏显示绿色锁图标,协议为

https:// - 无效情况:锁图标为灰色/红色,或提示“不安全”

- 有效HTTPS连接:地址栏显示绿色锁图标,协议为

查看证书详细信息

- 操作步骤:点击锁图标 → 选择“证书” → 进入“详细信息”标签页

- 关键信息核对:

- 颁发者:需为可信CA(如Let’s Encrypt、DigiCert)

- 有效期:需在当前时间范围内

- 域名匹配:证书中的

CN或Subject Alternative Name需包含访问的域名

| 证书字段 | 说明 | 示例 |

|---|---|---|

| 颁发者(Issuer) | 证书签发机构 | DigiCert Inc |

| 有效期(Validity) | 证书生效/过期时间 | 01.01 2024.01.01 |

| 主体(Subject) | 证书绑定的域名 | CN=example.com |

| SAN(扩展字段) | 支持的额外域名/子域名 | www.example.com, test.site |

使用在线工具深度检测

SSL Server Test by SSL Labs

- 访问:https://www.ssllabs.com/ssltest/

- 输入域名 → 生成评级报告(A+至F级)

- :证书链完整性、加密算法强度、OCSP配置等

Chrome开发者工具

- 操作路径:F12打开开发者工具 → Security面板

- :证书类型(DV/OV/EV)、密钥交换算法、HSTS状态

命令行验证(技术向)

OpenSSL命令

openssl s_client -connect example.com:443 -servername example.com

- 输出关键信息:

Verify return code: 0 (ok)表示证书链验证通过Certificate chain展示完整的证书层级

- 输出关键信息:

cURL检测

curl -vI https://example.com --cacert /path/to/ca-bundle.crt

- 作用:验证服务器证书是否与本地CA根证书匹配

常见问题与解答(Q&A)

Q1:自签名证书为什么危险?

A1:自签名证书由站点自行生成,未经过权威CA认证,浏览器会直接标记为“不安全”,且无法验证网站真实身份,易被用于钓鱼攻击。

Q2:证书域名不匹配会怎样?

A2:若证书域名与访问地址不一致(如证书为abc.com,访问xyz.abc.com),浏览器会提示“证书错误”,攻击者可能利用此破绽进行中间人攻击,伪造证书