上一篇

如何高效批量修复服务器破绽并避免安全风险?

- 行业动态

- 2025-04-24

- 2

服务器破绽批量修复是指通过自动化工具集中扫描、识别并修补多台服务器的安全破绽,降低网络攻击风险,该过程需结合补丁管理平台,统一制定修复策略,优先处理高危破绽,确保系统兼容性及稳定性,同时建立回滚机制避免意外故障,从而提升整体运维效率与系统安全防护能力。

破绽管理的科学流程

- 全景式破绽扫描

采用Tenable Nessus、Qualys Cloud Platform等专业工具,通过以下维度进行深度检测:

- 操作系统补丁状态(如Windows Server累积更新、Linux内核版本)

- 中间件配置缺陷(Apache Tomcat文件上传限制、Nginx缓冲区溢出风险)

- 数据库权限破绽(MySQL空密码账户、SQL Server过时协议支持)

- 应用程序安全破绽(Spring框架RCE、Log4j2远程代码执行)

- 风险量化分级体系

基于CVSS 3.1评分标准建立三维评估模型:

- 威胁维度:破绽利用难度(PoC存在性)、攻击路径复杂度

- 业务维度:受影响系统业务等级(核心交易/内部管理)

- 资产维度:服务器暴露面(互联网暴露/内网隔离)

建议采用动态评分机制,例如将面向公网的数据库服务器破绽优先级提升至Critical级别。

- 自动化修复矩阵构建

+------------------+-------------------+-----------------------+ | 破绽类型 | 修复方案 | 执行方式 | +------------------+-------------------+-----------------------+ | 系统补丁缺失 | WSUS批量推送 | Ansible playbook | | Web目录遍历 | 配置文件加固 | Chef自动化策略 | | 弱口令账户 | 密码策略强制执行 | PowerShell脚本 | +------------------+-------------------+-----------------------+

企业级修复实施框架

- 黄金镜像标准化

构建包含以下要素的基准镜像:

- 预置安全基线(符合CIS Benchmarks标准)

- 集成OSquery实时监控模块

- 内置破绽扫描代理(如Rapid7 Insight Agent)

通过VMware vCenter或OpenStack Magnum实现镜像的集群级分发。

- 零信任更新策略

采用分阶段灰度发布机制:

- 开发环境验证(72小时渗透测试)

- 预发布环境负载测试(模拟200%业务峰值流量)

- 生产环境滚动更新(每批次不超过节点总量的10%)

- 修复有效性验证

建立四层验证体系:

- 技术层:使用Metasploit Framework复现破绽

- 业务层:自动化API测试(Postman+Newman)

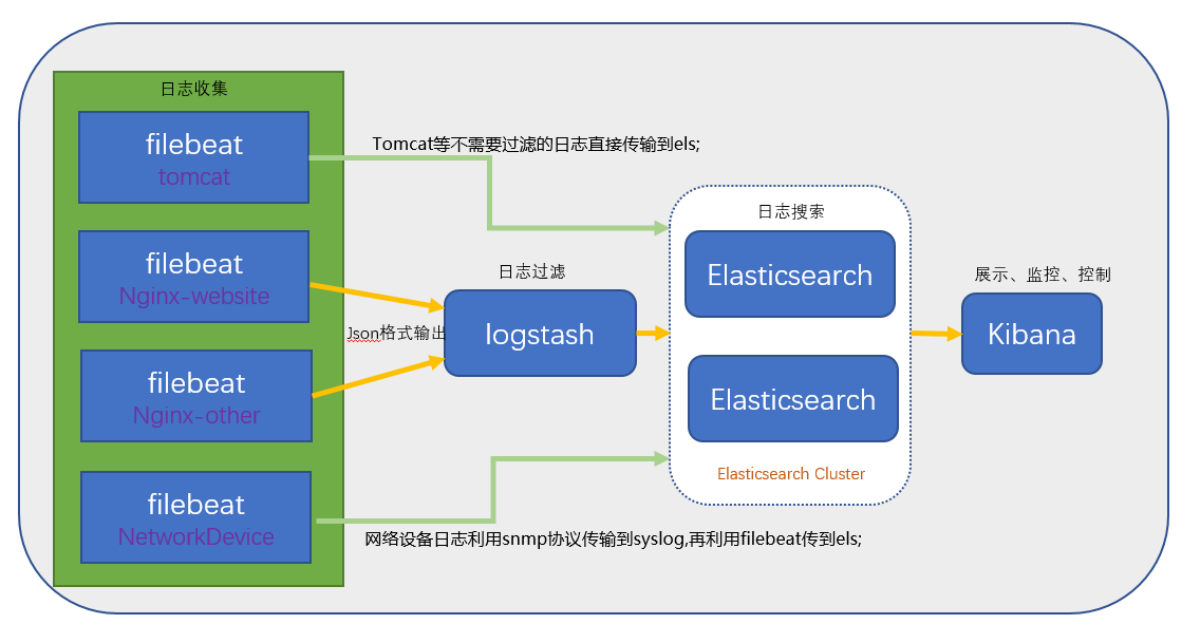

- 监控层:ELK日志分析异常行为模式

- 合规层:生成符合ISO 27001标准的审计报告

持续防护体系构建

- 智能威胁预警系统

- 订阅CVE官方通知邮件列表

- 配置Splunk ES实时解析NVD数据库更新

- 建立Slack/MS Teams安全告警通道

- 攻防演练常态化

每季度开展红蓝对抗演练,重点验证:

- 补丁回滚机制有效性

- 应急响应流程时效性(MTTR控制在2小时内)

- 跨部门协同作战能力

- 技术债可视化看板

使用Jira Service Management构建包含以下维度的管理视图:

- 破绽生命周期(发现->修复->验证->关闭)

- 技术债累积趋势分析

- 团队修复效率指标(平均修复时长、重复破绽率)

典型场景解决方案

案例1:跨国电商平台修复Log4j2破绽

- 挑战:3000+节点跨20个时区

- 解决方案:

- 使用Puppet批量部署临时缓解规则(JNDI查找禁用)

- 通过Chaos Engineering验证补丁兼容性

- 最终实现48小时内全球节点修复完成

案例2:金融机构应对HTTP/2快速重置攻击

- 实施步骤:

- 网络层:部署Cloudflare Magic Transit过滤异常流量

- 系统层:批量升级NGINX至1.25.3版本

- 监控层:配置ExtraHop实时检测每秒请求数异常

演进趋势与前沿技术

- AI驱动破绽预测

采用DeepSeek等AI模型分析代码变更模式,预测潜在破绽 - 云原生修复体系

基于Kubernetes Operator实现:

- 自动生成临时补丁Pod

- 动态注入安全sidecar容器

- 区块链审计溯源

利用Hyperledger Fabric记录每台服务器的:

- 补丁签名信息

- 修复操作时间戳

- 责任人电子签名

技术引用

NIST破绽数据库 | MITRE ATT&CK框架

CIS安全基准 | OWASP Top 10

(注:所有技术方案需根据实际环境进行定制化调整,建议建立变更审核委员会评估重大修复影响)