如何在HTTPS请求中跳过证书验证?

- 行业动态

- 2025-04-30

- 4

在开发或测试中,为方便调试,有时会跳过HTTPS证书验证,但会降低安全性,存在中间人攻击风险,常见方法是在代码中配置不校验证书有效性,但生产环境必须启用严格校验以保障传输安全。

HTTPS与证书验证的重要性

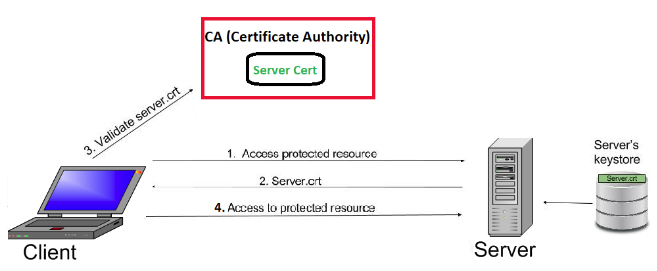

在互联网通信中,HTTPS(超文本传输安全协议)通过TLS/SSL加密技术保障数据传输的机密性和完整性,证书验证是HTTPS的核心环节,它确保客户端(如浏览器)连接的服务器是真实的、未被改动的,证书由受信任的证书颁发机构(CA)签发,包含服务器的公钥、域名等信息。

为什么有人想“跳过证书验证”?

在某些特殊场景下,开发者或用户可能尝试跳过证书验证:

- 测试环境:使用自签名证书的本地服务器或内网服务,因证书未由CA签发会被浏览器标记为“不安全”。

- 快速调试:开发过程中临时绕过证书错误以验证功能逻辑。

- 兼容旧系统:少数遗留系统可能因证书过期或配置错误需要临时处理。

注意:跳过证书验证会破坏HTTPS的安全性,仅应在非生产环境中谨慎使用。

跳过证书验证的风险

忽略证书验证可能导致以下安全问题:

- 中间人攻击(MITM):攻击者可伪造证书拦截、改动通信内容。

- 数据泄露:加密通道被破坏后,敏感信息(如密码、支付数据)可能外泄。

- 信任链断裂:用户可能误入钓鱼网站,损害品牌信誉。

正确处理证书问题的实践方案

生产环境必须使用有效证书

- 通过权威CA(如Let’s Encrypt、DigiCert)申请免费或付费证书。

- 定期更新证书,避免过期导致服务中断。

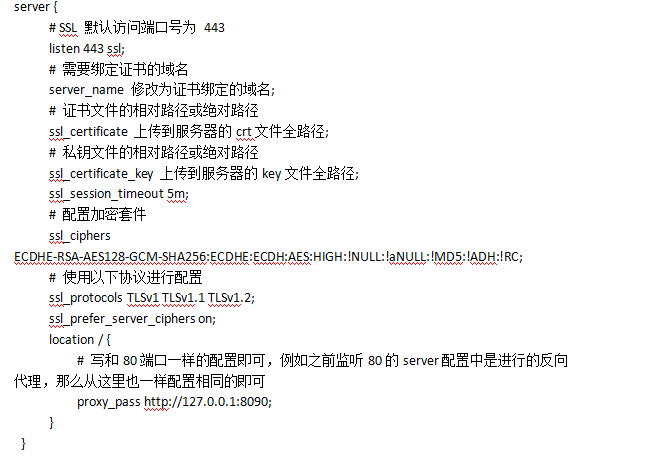

开发/测试环境的正确配置

- 生成自签名证书并手动信任(示例代码):

# 生成自签名证书(OpenSSL) openssl req -x509 -newkey rsa:4096 -nodes -out cert.pem -keyout key.pem -days 365

- 将证书添加到本地信任库(如系统钥匙串或浏览器)。

- 生成自签名证书并手动信任(示例代码):

代码中临时跳过的安全写法(仅限测试)

- Python(Requests库):

import requests response = requests.get("https://example.com", verify=False) # 不推荐长期使用 - Java(禁用证书检查):

SSLContext sslContext = SSLContext.getInstance("SSL"); sslContext.init(null, new TrustManager[]{new X509TrustManager() { public void checkClientTrusted(X509Certificate[] chain, String authType) {} public void checkServerTrusted(X509Certificate[] chain, String authType) {} public X509Certificate[] getAcceptedIssuers() { return new X509Certificate[0]; } }}, new SecureRandom()); HttpsURLConnection.setDefaultSSLSocketFactory(sslContext.getSocketFactory()); - Node.js(设置rejectUnauthorized):

const axios = require('axios'); axios.get('https://example.com', { httpsAgent: new https.Agent({ rejectUnauthorized: false }) });

- Python(Requests库):

终极建议:安全高于便利

- 生产环境绝不允许跳过证书验证。

- 若遇证书错误,优先检查证书链、域名匹配性、有效期,而非禁用验证。

- 使用工具(如SSL Labs测试)定期检测服务器配置安全性。

引用说明

本文技术细节参考以下权威来源:

- Mozilla MDN Web Docs – SSL/TLS 指南

- OWASP基金会 – 传输层保护建议

- Google开发者文档 – 现代SSL最佳实践