如何在gRPC中绕过SSL证书验证?

- 行业动态

- 2025-05-04

- 6

在gRPC中绕过SSL证书验证通常用于测试环境,可通过配置客户端禁用证书检查实现,常见方法包括设置InsecureSkipVerify参数或使用自定义TLS配置跳过服务端证书校验,但会降低通信安全性,生产环境必须使用有效证书保障加密与身份验证。

gRPC 绕过 SSL 证书的场景与实现方法

(本文仅用于技术讨论,严禁用于非规用途,生产环境中请严格遵循安全规范。)

为什么需要关注 SSL 证书验证?

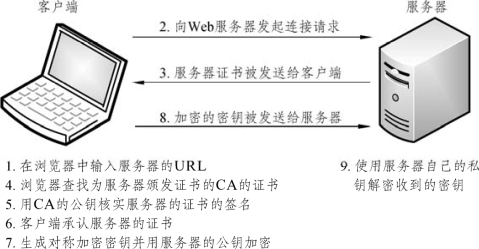

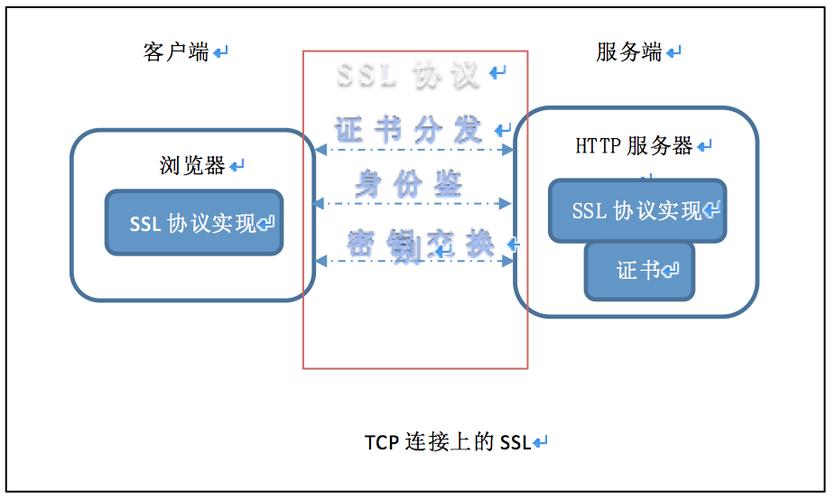

在 gRPC 通信中,SSL/TLS 证书是保障数据传输安全的核心机制,它通过加密通信内容和验证服务端身份,防止中间人攻击和数据泄露,但在开发、测试或特定内部场景中,开发者可能需要临时绕过证书验证(例如使用自签名证书或本地测试环境),以下内容将详细探讨如何实现这一目标,同时强调安全风险与合规性。

如何绕过 gRPC 的 SSL 证书验证?

以下方法适用于非生产环境,操作前请确保已了解潜在风险。

禁用证书验证(不推荐,但简单)

通过配置 gRPC 客户端忽略证书验证,强制建立非加密连接。

示例代码(Go 语言):

import (

"google.golang.org/grpc"

"google.golang.org/grpc/credentials/insecure"

)

func main() {

conn, err := grpc.Dial(

"localhost:50051",

grpc.WithTransportCredentials(insecure.NewCredentials()), // 跳过证书验证

)

// ...后续逻辑

}自定义证书校验逻辑

在客户端代码中覆盖默认的证书校验逻辑,例如信任所有证书或指定自签名证书。

示例代码(Python):

import grpc

from grpc import ssl_channel_credentials

# 自定义证书验证(信任所有)

credentials = ssl_channel_credentials(

root_certificates=None,

private_key=None,

certificate_chain=None

)

channel = grpc.secure_channel('localhost:50051', credentials)使用自签名证书

生成自签名证书并在服务端和客户端显式加载,避免系统根证书库的校验。

步骤:

- 使用 OpenSSL 生成自签名证书(

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes)。 - 服务端加载证书:

creds, _ := credentials.NewServerTLSFromFile("cert.pem", "key.pem") server := grpc.NewServer(grpc.Creds(creds)) - 客户端显式信任该证书:

with open('cert.pem', 'rb') as f: trusted_certs = f.read() credentials = grpc.ssl_channel_credentials(root_certificates=trusted_certs) channel = grpc.secure_channel('server:50051', credentials)

绕过 SSL 的风险与合规建议

安全威胁

- 未经验证的连接可能被中间人劫持,导致数据泄露或改动。

- 违反行业安全标准(如 PCI DSS、GDPR),面临法律风险。

合规实践

- 开发/测试环境:使用自签名证书并通过内部机制(如证书预置)完成验证。

- 生产环境:必须使用受信任的证书颁发机构(CA)签发的证书,并启用严格校验。

- 通过日志监控和网络隔离降低临时绕过的风险。

引用说明

- gRPC 官方安全指南:https://grpc.io/docs/guides/auth/

- Go 语言 gRPC 库文档:https://pkg.go.dev/google.golang.org/grpc

- Python gRPC 安全配置:https://grpc.io/docs/languages/python/security/

重要声明:本文仅为技术研究提供参考,实际应用中需遵循企业安全策略和法律法规,任何绕过安全机制的行为均需获得明确授权并做好风险管控。