上一篇

存储器防护措施是否足够抵御潜在威胁?

- 行业动态

- 2025-04-29

- 3

存储器的存储保护措施通过硬件和软件机制确保系统安全稳定,主要包括界限寄存器限制访问范围、权限控制(读写执行)及内存分段/分页技术,防止程序越界或非规操作核心区域,同时配合地址随机化降低攻击风险。

存储器存储保护措施

在数字化时代,数据已成为个人和企业的核心资产,无论是手机、电脑还是企业级服务器,存储器的安全性直接关系到数据隐私和业务连续性。存储保护措施通过技术手段确保数据在写入、存储和读取过程中的完整性、机密性和可用性,以下从硬件、软件和管理三个维度,详细解析现代存储器的保护机制。

硬件级保护:物理屏障与加密技术

物理隔离与访问控制

- 独立存储区域:高端存储器(如企业级SSD)通过划分独立分区,隔离核心数据与普通数据,防止越权访问。

- 安全芯片(TPM):集成可信平台模块(TPM),通过硬件加密密钥保护数据,即使存储介质被拆卸,也无法绕过芯片解密。

- 物理只读模式:部分存储设备支持硬件开关,锁定数据为只读状态,避免反面改动。

数据加密技术

- 全盘加密(FDE):如AES-256算法,在数据写入时实时加密,即使硬盘被盗,也无法通过物理手段读取明文数据。

- 自加密硬盘(SED):内置加密引擎,密钥由硬件管理,性能损耗低于软件加密方案。

错误检测与纠正

- ECC内存:通过错误校正码(ECC)检测并修复数据位错误,防止因宇宙射线或电路干扰导致的数据损坏。

- RAID冗余:企业级存储通过RAID 5/6等技术,实现数据分布式存储与自动恢复,避免单点故障。

软件级保护:权限管理与动态防护

访问权限控制

- 用户身份认证:基于角色(RBAC)或多因素认证(MFA),限制不同用户对存储资源的操作权限。

- 文件系统权限:如Linux的chmod命令或Windows的ACL列表,精细化控制文件读写、执行权限。

动态数据保护

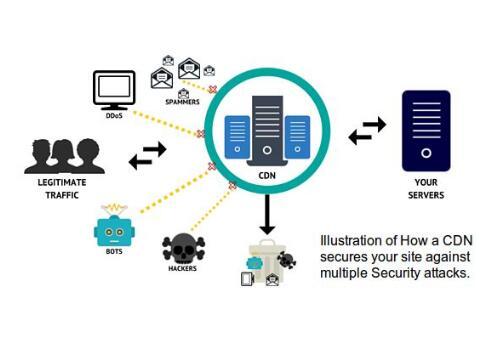

- 实时监控与告警:部署载入检测系统(IDS),监测异常访问行为(如高频读取敏感文件),及时触发告警。

- 内存保护技术:如地址空间布局随机化(ASLR)和数据执行保护(DEP),阻止缓冲区溢出攻击。

数据备份与快照

- 增量备份:定期备份差异数据,降低存储开销,确保灾难恢复时数据完整性。

- 版本快照:利用ZFS或Btrfs等文件系统的快照功能,保留历史版本,抵御勒索软件攻击。

管理策略:制度与合规

数据分类与生命周期管理

- 敏感数据标识:依据《通用数据保护条例(GDPR)》等法规,对个人隐私、商业机密等数据分级标记。

- 自动销毁机制:设置数据保留期限,过期后自动擦除(如军工级固态硬盘的“安全擦除”指令)。

审计与合规性验证

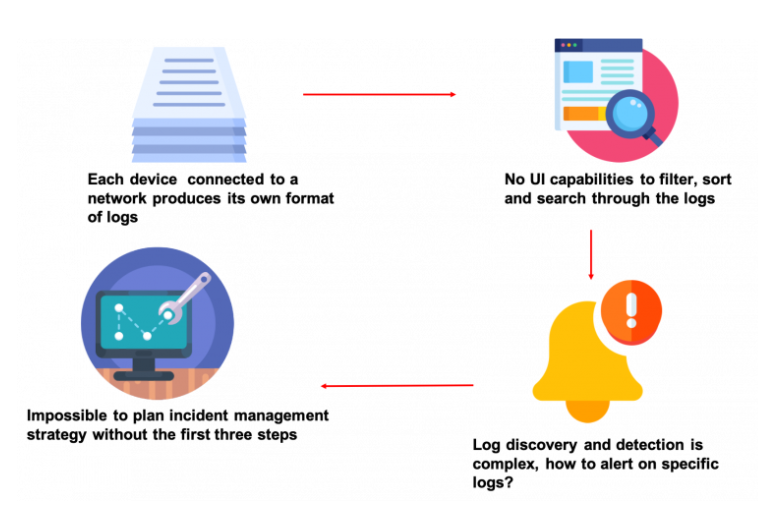

- 日志记录:完整记录存储设备的访问日志,支持事后追溯与责任认定。

- 第三方认证:通过ISO 27001、SOC 2等安全认证,证明存储方案符合行业标准。

员工培训与应急响应

- 安全意识教育:定期培训员工防范钓鱼攻击、社交工程等导致的数据泄露风险。

- 灾难恢复演练:模拟数据丢失场景,测试备份恢复流程的时效性与可靠性。

前沿技术:量子安全与AI防御

- 抗量子加密算法

为应对量子计算威胁,后量子密码学(如Lattice-based Cryptography)已开始应用于高安全领域。 - AI驱动的异常检测

通过机器学习分析访问模式,识别潜在威胁(如内部人员异常操作),提升主动防御能力。

引用说明

本文参考了以下权威资料:

- NIST SP 800-88《媒体清理指南》

- 《IEEE Transactions on Dependable and Secure Computing》关于存储加密的研究

- 三星、英特尔等厂商的固态硬盘技术白皮书

- GDPR第32条“数据安全措施”要求