如何全面抵御CDN攻击并确保网站零风险?

- 行业动态

- 2025-04-27

- 2

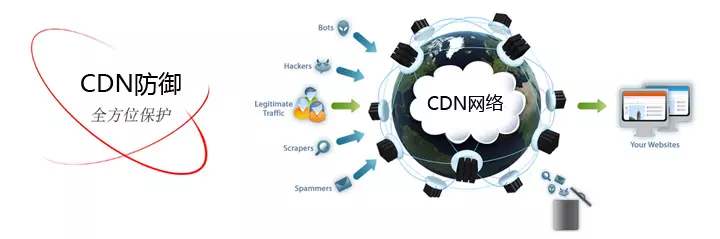

随着网络攻击手段的日益复杂,许多依赖内容分发网络(CDN)的企业和开发者开始面临新型威胁——针对CDN本身的攻击,这类攻击不仅可能导致网站瘫痪、数据泄露,还可能影响品牌信誉和用户体验。以下是针对CDN攻击的防御策略与技术解析,帮助用户构建更安全的网络环境。

CDN攻击的常见类型与风险

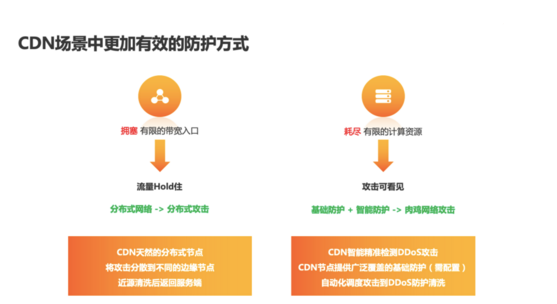

DDoS攻击放大

攻击者利用CDN节点的带宽优势,通过伪造源IP发起大规模请求,导致CDN节点将流量反射至源站,造成服务器过载。缓存被墙(Cache Poisoning)

反面用户改动CDN缓存的静态资源(如JavaScript、CSS文件),注入反面代码,影响所有访问该资源的用户。API接口滥用

针对CDN服务商提供的API接口进行高频调用,导致服务配额耗尽或配置被改动。路径遍历攻击

利用CDN未正确限制的目录权限,通过构造特殊URL访问服务器敏感文件(如配置文件、数据库备份)。

防御CDN攻击的核心策略

选择具备安全能力的CDN服务商

- 验证服务商的防护能力:优先选择提供Web应用防火墙(WAF)、DDoS防护、Bot管理等功能的CDN厂商(如Cloudflare、Akamai、阿里云)。

- 启用区域访问控制:通过IP黑白名单、地理位置限制(Geo-Blocking)过滤反面流量。

- 检查合规认证:确认服务商是否通过ISO 27001、SOC 2等安全认证。

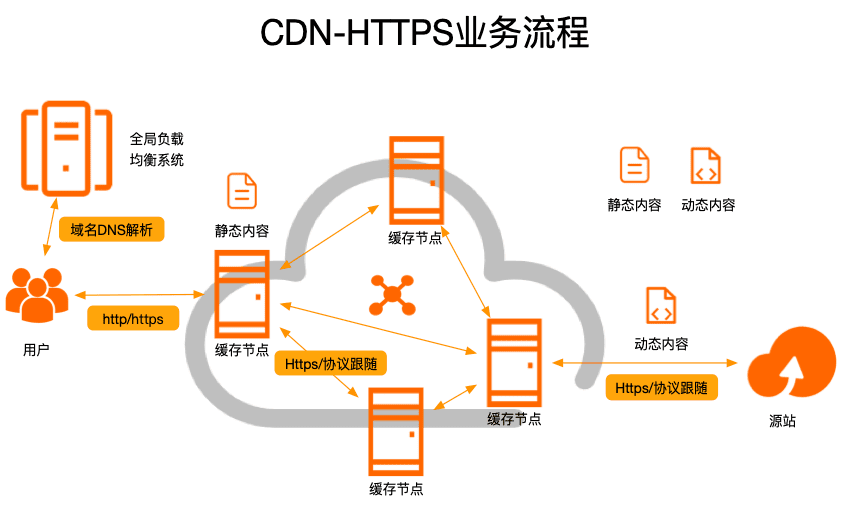

配置精细化缓存策略

- 设置严格的缓存规则:仅缓存静态资源(如图片、CSS),动态内容(如API响应)不缓存。

- 添加缓存签名:通过Query String参数或HTTP头区分请求,避免缓存被反面覆盖。

- 定期清理缓存:通过CDN服务商的API或控制台强制刷新异常缓存。

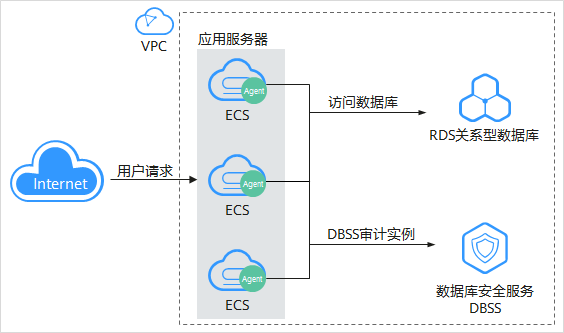

强化源站保护

隐藏源站IP

使用CDN的“源站盾”(Origin Shield)功能,确保攻击者无法通过反向探测获取真实服务器IP。

启用双因素认证(2FA)

对CDN管理后台和API接口开启2FA,防止账户被盗。限制直接访问源站

通过防火墙规则仅允许CDN节点IP访问源站服务器(需提前获取CDN服务商提供的IP段)。

监控与日志分析

实时流量监控

利用CDN服务商提供的仪表盘,关注带宽峰值、请求频率异常等指标。日志集成与分析

将CDN日志接入SIEM系统(如Splunk、ELK Stack),通过机器学习模型检测异常行为(例如同一IP在短时内请求不同缓存路径)。

防御API滥用与配置改动

API速率限制

对CDN管理API设置调用频率阈值,例如单IP每分钟最多发起10次配置变更请求。权限最小化原则

为运维人员分配最低必要权限,避免使用超级管理员账号执行日常操作。

紧急响应与灾备方案

熔断机制

当CDN节点负载超过阈值时,自动切换至备用节点或暂时回源,避免服务完全中断。数据备份

定期备份CDN配置(如缓存规则、域名解析记录),确保攻击后能快速恢复。渗透测试与攻防演练

每季度委托第三方安全团队模拟CDN攻击场景,验证防御体系的有效性。

案例:某电商平台防御CDN缓存被墙攻击

- 攻击现象:用户访问商品页面时被重定向至钓鱼网站。

- 根因分析:攻击者通过改动CDN缓存的JavaScript文件注入反面代码。

- 解决方案:

- 启用WAF的“敏感操作防护”,拦截可疑的缓存刷新请求;

- 为静态资源添加Subresource Integrity(SRI)哈希校验;

- 配置CDN日志实时告警,发现异常文件变更后自动触发缓存清理。

防御CDN攻击需要技术、流程、人员三者的协同:

- 技术层面:选择可靠服务商,配置精细化防护策略;

- 流程层面:建立监控、响应、灾备标准化流程;

- 人员层面:定期进行安全培训,提升团队应急能力。

通过多层防御体系,企业可大幅降低因CDN攻击导致的业务风险,保障用户数据与服务的连续性。

引用说明

- OWASP《Web应用防火墙指南》

- Cloudflare《2025年DDoS攻击趋势报告》

- 阿里云《CDN安全最佳实践白皮书》