上一篇

如何高效防御CDN攻击确保网站安全?

- 行业动态

- 2025-04-27

- 2

通过配置CDN访问控制策略(如IP限速、Referer校验),启用HTTPS加密传输,结合WAF防护反面流量,并隐藏源站真实IP,定期监测异常请求,更新安全规则,同时采用多节点负载均衡与缓存策略,降低DDoS攻击风险,确保内容分发安全可靠。

理解CDN的核心安全威胁

- DDoS攻击

攻击者通过海量请求淹没CDN节点,导致服务中断。 - 盗刷流量与资源滥用

反面用户利用CDN缓存机制,盗取带宽或存储资源。 - 配置错误引发的破绽

例如未启用HTTPS、缓存规则不合理,导致数据泄露或页面劫持。 - 缓存中毒与改动

被墙CDN缓存内容,向用户分发反面代码。 - API接口滥用

未受保护的CDN管理API可能被攻击者利用,改动配置或窃取数据。

CDN防御的8大核心策略

选择具备安全能力的CDN服务商

- 基础能力验证

确保供应商支持WAF(Web应用防火墙)、DDoS防护、实时监控等安全功能。 - 节点分布与冗余

优先选择全球节点覆盖广泛、支持多活架构的CDN,避免单点故障。 - 合规认证

查看是否通过ISO 27001、SOC 2等国际安全认证。

示例配置

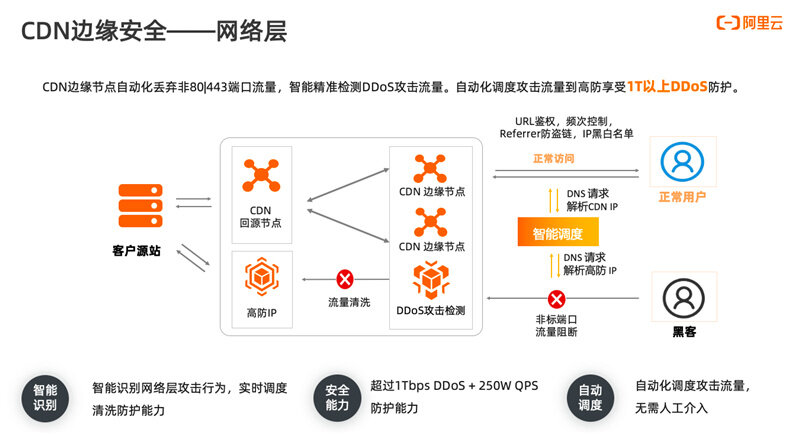

启用Cloudflare的“Under Attack Mode”或阿里云CDN的“边缘安全加速”。

强制HTTPS加密与证书管理

- 全站HTTPS跳转

在CDN配置中设置HTTP自动重定向至HTTPS,避免中间人攻击。 - 启用HSTS(HTTP严格传输安全)

通过响应头Strict-Transport-Security强制浏览器仅通过HTTPS连接。 - 证书自动化续期

使用Let’s Encrypt等工具实现证书自动更新,避免过期导致的信任问题。

精细化访问控制

- IP黑白名单

根据业务需求,在CDN控制台屏蔽反面IP段(如Tor出口节点)。 - 地域访问限制

若业务仅面向特定地区,可屏蔽高风险区域的请求。 - 速率限制(Rate Limiting)

针对API接口或登录页面,设置单IP请求阈值(如100次/分钟)。

操作示例

在AWS CloudFront中,通过“Web ACL”设置基于地理位置的拦截规则。

缓存策略优化与防盗链

- 禁用缓存

对含敏感信息的页面(如用户中心)设置Cache-Control: no-store。 - 参数规范化处理

启用“忽略查询字符串”功能,避免攻击者通过添加随机参数绕过缓存。 - 防盗链(Hotlink Protection)

在CDN中配置Referer白名单,阻止第三方网站盗用图片、视频资源。

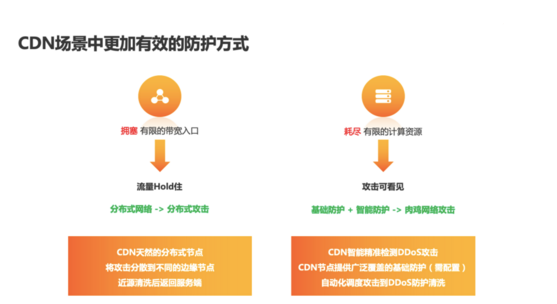

DDoS攻击防御

- 启用CDN原生防护

多数CDN服务商提供TB级DDoS清洗能力,需在控制台主动开启。 - 分层流量过滤

结合CDN与云厂商的云防火墙,实现L3-L7层攻击的联合防御。 - 业务冗余设计

通过多CDN服务商负载均衡(如Cloudflare+Fastly),分散攻击流量。

实时监控与日志分析

- 关键指标监控

关注带宽突增、4xx/5xx错误率、缓存命中率等异常波动。 - 日志集成SIEM系统

将CDN日志接入Splunk或ELK平台,设置自动化威胁告警。 - 定期攻防演练

模拟CC攻击、缓存穿透场景,验证防御策略有效性。

API接口安全加固

- 密钥动态轮换

避免长期使用静态API密钥,采用短期令牌(如JWT)替代。 - 最小权限原则

为CDN管理API分配仅满足需求的操作权限(如只读权限)。 - 请求签名验证

对API调用添加HMAC签名,防止重放攻击。

定期配置审计与更新

- 季度安全审查

检查HTTPS配置、缓存规则、访问控制列表是否与当前业务匹配。 - 破绽响应机制

订阅CVE公告,及时修复CDN依赖的第三方组件(如OpenSSL)。 - 数据备份容灾

对CDN中的静态资源进行多版本存储,防止误删或反面覆盖。

CDN防御需从供应商选择、配置管理、攻击防御、持续监控四大维度构建体系,关键在于平衡性能与安全——过度严格的控制可能影响用户体验,而疏于防护则会放大风险,建议企业每半年进行一次渗透测试,并参考OWASP《CDN安全指南》更新防御策略。

参考文献

- Cloudflare官方文档 -《Advanced DDoS Protection》

- OWASP基金会 -《Content Delivery Network Security Cheat Sheet》

- 阿里云白皮书 -《CDN安全最佳实践》

- NIST SP 800-144 -《云计算安全与隐私指南》