上一篇

如何彻底修复存储型跨站破绽?

- 行业动态

- 2025-04-26

- 2

存储型跨站破绽(Stored XSS)可通过输入过滤、输出编码及内容安全策略(CSP)修复,后端需对用户输入进行严格校验,过滤危险标签与特殊字符;前端展示时采用HTML实体转义,防止脚本解析,同时设置CSP头限制外部资源加载,并定期进行安全审计与破绽扫描,确保数据持久化过程中的风险可控。

什么是存储型跨站破绽(Stored XSS)?

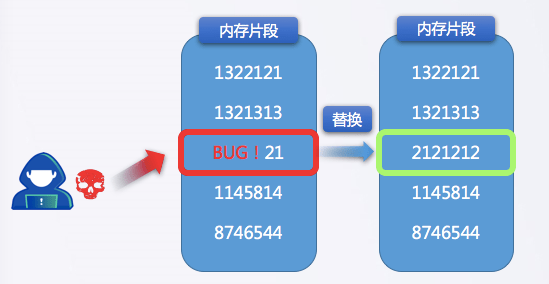

存储型跨站脚本破绽(Stored XSS)是Web应用中一种高危安全破绽,攻击者通过输入反面脚本(如JavaScript),将代码永久存储在目标服务器数据库、评论区、用户资料等位置,当其他用户访问包含反面代码的页面时,脚本会被浏览器执行,可能导致数据泄露、会话劫持、钓鱼攻击等严重后果。

存储在服务器端,这种破绽的影响范围更广、持续时间更长,修复难度也更高,与反射型XSS或DOM型XSS不同,存储型XSS的危害更隐蔽,可能长期未被发现。

如何修复存储型跨站破绽?

修复存储型XSS破绽需从输入验证、输出编码、内容安全策略(CSP)等多维度入手,以下是详细的修复方案:

严格输入验证与过滤

- 白名单机制:仅允许用户输入符合特定规则的内容(如限定字符类型、长度、格式),拒绝不符合规则的输入,邮箱字段仅接受和符号,过滤

<script>等危险标签。 - 转义特殊字符:将用户输入的

<、>、&、、等字符转义为HTML实体(如<、>),后端框架(如Django、Spring)通常内置了转义函数,可直接调用。 - 使用成熟的安全库:

- OWASP Java Encoder(Java)

- HTML Purifier(PHP)

- DOMPurify(JavaScript)

输出编码(Output Encoding)

即使数据经过输入验证,输出到前端时仍需二次编码,确保浏览器不将其解析为可执行代码,根据输出场景选择不同的编码方式:

- HTML上下文:使用

htmlspecialchars()(PHP)或encodeForHTML()(Java)转义。 - JavaScript上下文:使用

JSON.stringify()并配合uXXXX格式转义。 - URL参数:使用

encodeURIComponent()处理动态生成的URL。

内容安全策略(Content Security Policy, CSP)

通过HTTP响应头Content-Security-Policy限制页面加载的脚本来源,降低XSS攻击风险:

- 禁止内联脚本:设置

script-src 'self',仅允许同源脚本。 - 禁用

eval()函数:添加'unsafe-eval' 'none'。 - 启用CSP报告机制:通过

report-uri收集潜在违规行为,持续优化策略。

示例配置:

Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted.cdn.com; 前端框架的防御机制

现代前端框架(如React、Vue、Angular)已内置XSS防护:

- React:自动转义JSX中的变量,除非使用

dangerouslySetInnerHTML。 - Vue:双花括号语法默认转义内容,使用

v-html时需手动过滤。 - Angular:插值表达式和属性绑定自动转义,

bypassSecurityTrust方法需谨慎使用。

定期安全扫描与测试

- 自动化工具:使用工具(如OWASP ZAP、Burp Suite)扫描破绽,识别未过滤的注入点。

- 人工渗透测试:模拟攻击者输入反面脚本(如

<script>alert(1)</script>),验证防护机制有效性。 - 代码审计:检查数据流是否全程转义,重点关注用户输入→数据库→前端展示的链路。

数据库层的防护

- 参数化查询:使用Prepared Statements避免SQL注入间接导致XSS(如通过注入反面数据到数据库)。

- 数据分类存储:区分纯文本与富文本内容,对富文本(如博客正文)启用更严格的过滤策略。

用户教育与权限控制

- 最小权限原则:限制用户输入敏感字段的权限,例如普通用户不可修改网站全局配置。

- 风险提示:在用户提交内容时,提示“禁止输入代码或外链”,并展示示例。

应急响应与日志监控

- 实时监控:记录用户输入和输出行为,分析异常模式(如高频提交含

<script>)。 - 快速修复:若破绽被利用,立即清理数据库中的反面数据,并升级过滤规则。

真实案例分析

某社交平台曾因用户昵称字段未过滤XSS代码,导致攻击者通过反面昵称窃取其他用户的Cookie,修复方案包括:

- 对昵称字段启用白名单(仅允许中文、字母、数字)。

- 输出到页面时强制转义特殊字符。

- 部署CSP策略阻止未经授权的脚本加载。

存储型XSS破绽的修复需要“纵深防御”思维,从输入到输出层层过滤,结合技术手段与管理措施,通过定期更新安全策略、借助自动化工具、遵循OWASP Top 10等权威指南,可大幅降低风险,保障用户数据与业务安全。

引用说明

- OWASP XSS防护指南:https://owasp.org/www-community/attacks/xss/ 安全策略规范:https://www.w3.org/TR/CSP3/

- Google开发者安全实践:https://developers.google.com/web/fundamentals/security