https验证自签名证书

- 行业动态

- 2025-04-30

- 2

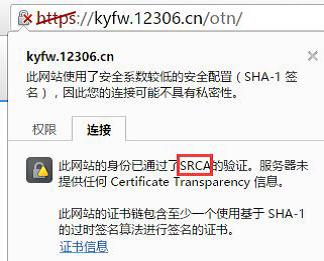

HTTPS验证自签名证书错误,因证书未被受信任的CA机构签发,需手动将证书导入浏览器信任库,或申请正规CA签发

HTTPS验证自签名证书的流程与方法

自签名证书的基本概念

自签名证书是由证书所有者(个人或组织)自行生成并签名的SSL/TLS证书,未经过权威证书颁发机构(CA)的认证,其特点是:

- 无第三方信任背书:浏览器默认不信任,需手动添加到信任列表。

- 用途受限:适用于内部测试、开发环境或特定信任场景。

- 风险较高:存在被伪造或滥用的可能。

验证自签名证书的步骤

以下是验证自签名证书有效性的关键步骤:

| 步骤 | 操作说明 | 工具/命令 |

|---|---|---|

| 获取证书文件 | 从服务器下载或通过浏览器导出证书(通常为.crt或.pem格式)。 | 浏览器导出:点击锁图标 → 查看证书 → 导出 |

| 检查证书基本信息 | 确认证书的颁发者、有效期、域名匹配等。 | openssl x509 -in cert.pem -text -noout |

| 验证证书签名 | 检查证书是否由自身私钥签名(自签名的核心特征)。 | openssl verify -CAfile cert.pem cert.pem输出 OK表示签名有效。 |

| 检查证书链 | 自签名证书无上级CA,需确保证书未被改动。 | openssl verify -CAfile cert.pem cert.pem若报错 depth=0,需确认证书未被修改。 |

| 测试HTTPS连接 | 使用工具检查证书是否被系统/浏览器信任。 | curl -v https://yourdomain.com或浏览器直接访问。 |

常见问题与解决方案

| 问题现象 | 原因分析 | 解决方法 |

|---|---|---|

| 浏览器提示“不受信任” | 证书未被导入到本地信任存储。 | 手动将证书添加到操作系统或浏览器的信任列表(见下文)。 |

| 证书域名不匹配 | 证书中的CN或SAN字段与访问的域名不一致。 | 重新生成证书,确保Common Name或Subject Alternative Name包含目标域名。 |

| 证书已过期 | 证书有效期已超过Not After时间。 | 重新生成并安装新证书。 |

| 证书格式错误 | 证书文件损坏或编码格式不正确(如PEM/DER混淆)。 | 使用openssl x509 -inform DER -outform PEM -in cert.der -out cert.pem转换格式。 |

将自签名证书添加到受信任列表

不同平台的操作方法如下:

| 平台 | 操作步骤 |

|---|---|

| Windows | 双击证书文件 → 点击“安装证书”。 选择“本地计算机” → 勾选“将所有的证书放入下列存储” → 选择“受信任的根证书颁发机构”。 |

| macOS | 打开“钥匙串访问” → 拖拽证书到“系统”钥匙串。 右键证书 → 设置“始终信任”。 |

| Linux | 复制证书到/usr/local/share/ca-certificates/。执行 sudo update-ca-certificates刷新存储。 |

| Chrome/Firefox | 浏览器设置 → 手动添加证书到例外列表。 或直接访问时选择“高级”→“继续浏览”。 |

相关问题与解答

问题1:如何强制浏览器信任自签名证书?

解答:

浏览器通常会拦截自签名证书并提示风险,若需临时访问,可点击“高级”→“继续浏览(不安全)”,但长期使用需将证书导入系统信任存储(见上方表格),或使用浏览器开关--ignore-certificate-errors(仅限测试环境)。

问题2:自签名证书与CA签发的证书有何本质区别?

解答:

| 对比项 | 自签名证书 | CA签发证书 |

|————|—————-|—————-|

| 信任基础 | 依赖手动导入到本地信任存储。 | 依赖CA的权威信任链,浏览器默认信任。 |

| 安全性 | 易被伪造,适合内部场景。 | 由CA验证身份,更适合公开服务。 |

| 使用场景 | 开发、测试、内网服务。 | 生产环境、对外公开服务。 |

| 成本 | 免费(仅需工具生成)。 | 免费(如Let’s Encrypt)或付费。 |