反射型DDOS怎么防护

- 行业动态

- 2025-05-02

- 2

反射型DDOS防护需结合源IP验证、限速策略,禁用非必要UDP服务,部署抗DDOS设备,配置防火墙阻断伪造请求,实时监测异常流量并联动

反射型DDoS攻击防护体系构建与实战策略

反射型DDoS攻击原理深度解析

反射型DDoS(Distributed Denial of Service)攻击通过伪造受害者IP地址,利用公共服务器的响应机制形成攻击流量,攻击者发送少量请求到开放 resolver、Chargen 等反射器,这些服务器将响应数据包发送给伪造的源IP(即受害者),形成流量放大效果,典型攻击类型包括:

| 攻击类型 | 放大倍数 | 常用协议 | 典型反射器示例 |

|---|---|---|---|

| DNS反射攻击 | 50-100倍 | UDP 53 | 公共DNS服务器 |

| NTP反射攻击 | 200-500倍 | UDP 123 | 未加固的NTP服务器 |

| SSDP反射攻击 | 30-100倍 | UDP 1900 | 智能设备SSDP服务 |

| CHARGEN攻击 | 10-50倍 | UDP 19 | CHARGEN字符生成服务 |

| SNMP反射攻击 | 10-30倍 | UDP 161/162 | 暴露的SNMP管理接口 |

攻击链通常包含三个阶段:1)扫描可用反射器 2)构造伪造请求 3)多向量并发攻击,现代攻击者常采用混合反射技术,结合多种协议发起复合型攻击。

多层防护体系架构设计

有效防护需要构建”预防-检测-缓解”三位一体的防御体系:

网络层基础防护

- 访问控制策略:

- 默认拒绝所有入站UDP流量

- 仅开放业务必需端口(如DNS使用TCP 53)

- 配置状态检测防火墙(Stateful Firewall)

- 速率限制策略:

# 示例:iptables限速规则 iptables -A INPUT -p udp --dport 53 -m recent --name dns_limit -set iptables -A INPUT -p udp --dport 53 -m recent --name dns_limit -update --seconds 10 -hitcount 10 -j DROP

- 协议合规性检查:

- 禁用DNS递归查询

- 过滤异常长度的DNS查询报文

- 验证NTP模式(仅允许client模式)

应用层增强防护

- DNS安全加固:

- 启用DNSSEC签名验证

- 部署递归DNS缓存防护(如BIND的dnssec-validation)

- 分离权威DNS与递归DNS服务

- 服务硬化配置:

| 服务类型 | 加固措施 |

|—————-|————————————————————————–|

| NTP服务器 | 禁用monlist/sysinfo协议,限制版本查询,启用authentication |

| SSDP服务 | 修改默认1900端口,添加MAC地址白名单 |

| CHARGEN服务 | 移除不必要的Character Generator服务,升级固件修补CVE破绽 |

流量清洗与异常检测

- 行为分析引擎:

- 建立流量熵值模型:正常业务流量熵值范围[1.5,3.2],攻击时骤降至0.8以下

- 协议异常检测:UDP报文占比突增30%触发告警

- AI驱动的清洗系统:

- 机器学习模型识别攻击特征(如DNS查询速率>5000qps)

- 实时生成黑洞路由规则(BGP Flowspec)

- 动态QoS策略:对可疑IP实施带宽限制(<5Mbps)

高级缓解技术与创新方案

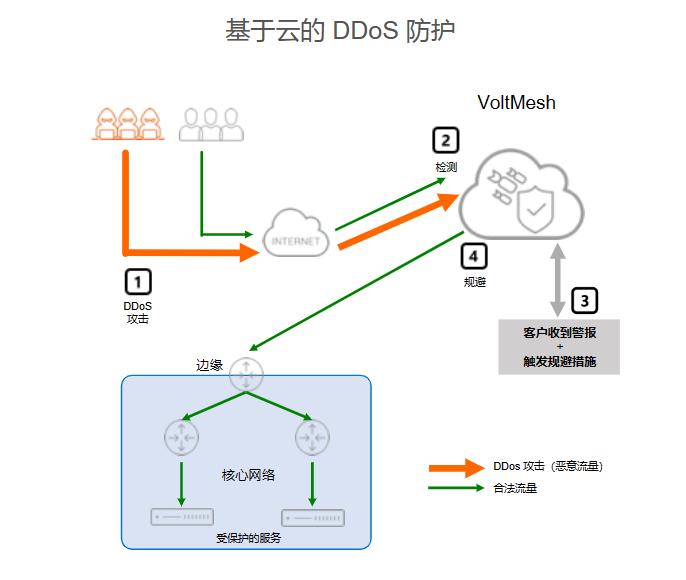

Anycast网络防御

通过全球分布式节点实现流量就近清洗:

- 部署区域:主要网络交换节点(IXP)和云服务商PoP

- 技术指标:

- DNS查询延迟<50ms

- DDoS攻击吸收能力>100Gbps

- 自动故障转移时间<1秒

云原生防护集成

- 容器化清洗模块:

FROM alpine:latest RUN apk add --no-cache dnsproxy python3 COPY ddos_detect.py /usr/local/bin/ CMD ["python3", "/usr/local/bin/ddos_detect.py"]

- Serverless防护函数:

AWS Lambda示例:实时分析CloudWatch日志中的异常DNS查询模式

BGP流量工程

- 动态路由调整:

- 攻击流量超过阈值时触发BGP劫持保护

- 将受攻击子网路由至清洗中心

- AS路径优化:

- 预配置RPKI证书防止路由泄漏

- 建立紧急路由联盟(ERC)

应急响应流程标准化

建立标准化处置流程:

- 攻击识别:

- NetFlow分析显示UDP流量占比>70%

- Scrutiny日志出现大量”malformed packet”记录

- 威胁评估:

- 计算攻击流量强度(1-10级分类)

- 评估业务影响范围(关键业务优先保护)

- 分层处置:

- Level1:自动启动预设ACL规则

- Level2:手动切换至备用DNS集群

- Level3:协调ISP实施上游清洗

- 事后分析:

- 取证留存:保存至少7天的PCAP文件

- 根因分析:检查是否存在私钥泄露或配置错误

持续演进的安全生态建设

威胁情报共享

- 接入STIX/TAXII标准的威胁情报平台

- 订阅CERT机构发布的反射器列表(如Shadowserver汇总的开放NTP列表)

- 参与行业联防(如金融行业DDoS信息共享小组)

自动化响应系统

- Playbook示例:

# Ansible剧本片段 name: Deploy anti-DDoS measures hosts: edge_routers tasks: name: Update ACL rules ios_acl: dest: "inbound_traffic" sequence: "30" action: "deny" protocol: "udp" source: "any" destination_port: "53" name: Modify rate-limiting profile ios_config: lines: "class-map match-all DDOS_PROTECT" "match access-group name inbound_traffic" "policy-map DDOS_POLICY" "class DDOS_PROTECT" "police cir 10000000" "conform-action transmit" "violate-action drop"

零信任架构融合

- 实施微分段(Micro-segmentation):

- 将DNS服务区划分为独立VLAN

- 启用Egress代理控制出站请求

- 持续验证机制:

- 每小时执行端口扫描(nmap -sU

- 每日检查系统日志中的异常连接尝试

FAQs

Q1:如何区分正常业务突发和DDoS攻击?

A1:需建立多维度判别标准:1)流量来源分散度(攻击通常来自大量离散IP)2)协议分布特征(如DNS查询中90%为单域名请求)3)用户行为基线(对比历史同期流量模式),建议部署UEBA(用户实体行为分析)系统,结合机器学习算法进行异常评分。

Q2:防护反射型DDoS是否需要专用硬件设备?

A2:视具体情况而定,对于峰值<10Gbps的中小规模攻击,软定义方案(如开源Scrotex+商用流量探针)即可应对,当面临T级攻击时,建议采用专用抗DDoS设备,其优势在于:1)硬件加速深度包检测(DPI)性能 2)支持电信级BGP Anycast 3)具备多维流量整形能力,当前主流厂商解决方案可提供