反射ddos怎么防护

- 行业动态

- 2025-05-02

- 2

反射型DDoS攻击防护详解

反射型DDoS(Distributed Denial of Service)攻击是一种通过利用公共服务器(如DNS、NTP、SSDP等)反射放大攻击流量的反面行为,攻击者伪造目标IP地址向反射服务器发送请求,反射服务器将响应流量发送至目标,导致目标被大量高带宽流量淹没,此类攻击具有流量放大、难以溯源等特点,防护难度较高,以下是针对反射型DDoS攻击的详细防护方案:

反射型DDoS攻击原理

反射型DDoS的核心在于利用反射放大器(Reflection Amplifier),即支持双向通信的公开协议服务器,攻击者通过伪造源IP地址(目标受害者的IP),向反射服务器发送特定请求(如DNS查询、NTP时间同步等),反射服务器收到请求后,将响应数据包发送至伪造的源IP(即受害者),导致攻击流量被放大数十甚至数百倍。

典型攻击流程:

- 攻击者扫描可利用的反射服务器(如开放UDP服务的DNS服务器)。

- 伪造受害者IP地址,向反射服务器发送请求(如DNS查询)。

- 反射服务器将响应数据包发送至受害者,形成流量放大。

- 多个反射服务器同时发起响应,导致受害者网络带宽耗尽或服务瘫痪。

常见反射型DDoS攻击类型与放大倍数

| 协议类型 | 攻击方式 | 典型放大倍数 | 危害范围 |

|---|---|---|---|

| DNS | 伪造DNS查询请求 | 20-50倍 | 耗尽目标带宽,干扰域名解析服务 |

| NTP | 伪造NTP时间同步请求 | 50-100倍 | 导致网络链路拥塞,服务不可用 |

| SSDP | 伪造简单服务发现协议请求 | 10-30倍 | 针对家庭路由器和物联网设备 |

| Chargen | 伪造字符生成协议请求 | 50-100倍 | 利用UDP协议放大流量 |

| LDAP | 伪造轻量级目录访问协议请求 | 20-40倍 | 针对企业内网目录服务 |

反射型DDoS防护策略

防护反射型DDoS需从网络架构、协议安全、流量清洗等多个层面入手,以下为具体措施:

网络层防护

访问控制列表(ACL)

在路由器/防火墙上配置ACL,限制反射协议(如DNS、NTP)仅允许可信IP访问,禁止外部未授权请求。

示例:# 仅允许内网IP访问DNS服务器 access-list 100 permit udp host 192.168.1.100 any eq 53 access-list 100 deny udp any any eq 53

BGP黑洞路由

与上游ISP合作,对反射攻击流量(如UDP flood)实施BGP黑洞路由,直接丢弃反面流量。

优点:快速缓解大流量攻击;缺点:可能误伤正常业务。Anycast网络分流

使用Anycast技术将流量分散至多个节点,避免单点过载,部署高防IP或CDN服务,通过全球节点吸收攻击流量。

应用层防护

协议限速与验证

- DNS查询限制:对单个IP的DNS查询频率进行限速(如每秒≤10次),防止高频伪造请求。

- NTP认证:启用NTP服务器密钥认证(如NTPv4的MD5加密),拒绝未授权的时间同步请求。

- SSDP关闭:在路由器/IoT设备中禁用SSDP服务,或设置访问密码。

深度包检测(DPI)

通过DPI技术识别伪造的反射请求特征(如异常TTL值、畸形协议字段),直接丢弃反面数据包。

流量清洗与抗DDoS服务

本地流量清洗

部署抗DDoS设备(如FortiDDoS、Arbor),实时分析流量并过滤反射攻击:- 黑名单机制:屏蔽已知反射服务器IP段。

- 行为分析:检测短时间内大量相同协议的UDP请求。

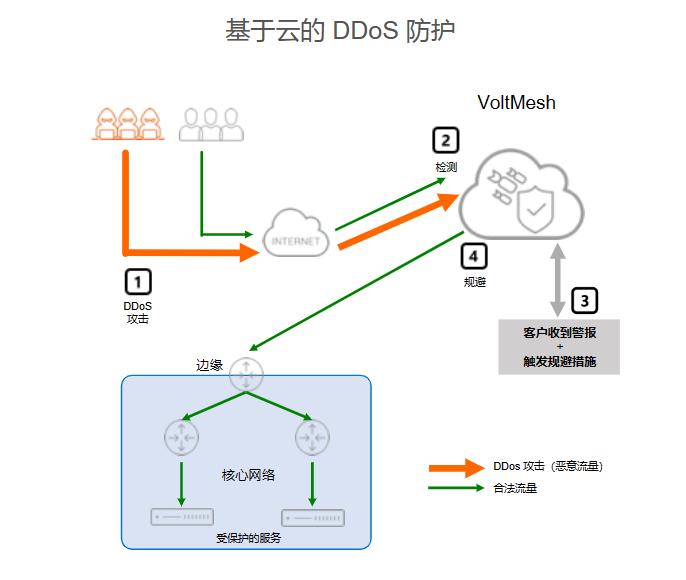

云端抗DDoS服务

使用阿里云、AWS、Cloudflare等提供的抗DDoS服务,通过云端清洗中心吸收攻击流量。- 阿里云SCDN:支持反射攻击自动识别与清洗。

- Cloudflare Magic Transit:提供BGP链路保护,防止流量入口过载。

应急响应与事后处理

实时监控与告警

- 部署流量监控系统(如Zabbix、NetFlow),设置阈值告警(如UDP流量突增50%)。

- 使用SIEM工具(如Splunk)关联分析日志,识别异常请求模式。

攻击流量阻断

- 临时关闭受影响端口(如UDP 53、123)。

- 启用防火墙的“紧急模式”,仅允许必要业务流量。

溯源与修复

- 分析攻击日志,提取伪造源IP和反射服务器信息。

- 修复破绽(如未授权的NTP服务暴露)。

预防性措施

隐藏反射放大器

- 禁用非必要的UDP服务(如Chargen、SSDP)。

- 将反射服务器部署在内网或受限IP段。

合作与情报共享

- 加入抗DDoS联盟(如Radware、Bitdefender),共享攻击IP黑名单。

- 定期更新反射协议的安全配置(如升级DNSSEC)。

员工安全意识培训

- 避免私自开放公网服务(如个人搭建的NTP服务器)。

- 定期审计网络设备的安全策略。

FAQs

Q1:反射型DDoS与传统DDoS有什么区别?

A1:

- 流量来源:反射型DDoS的流量来自合法反射服务器,而传统DDoS通常由僵尸主机直接发起。

- 放大效应:反射型DDoS通过协议特性放大攻击流量(如DNS放大50倍),传统DDoS依赖僵尸主机数量堆叠流量。

- 隐蔽性:反射型DDoS的源IP是伪造的,更难追踪攻击者。

Q2:如何判断是否遭受反射型DDoS攻击?

A2:

- 流量特征:UDP流量占比骤增,且目标端口为反射协议(如53、123、1900)。

- 日志异常:反射服务器日志中出现大量来自不同IP的请求,但响应均指向同一目标。

- 带宽耗尽:入站流量远超平常,但连接数较少(因UDP无握手过程)。