上一篇

服务器载入扫描

- CMS教程

- 2025-08-26

- 23

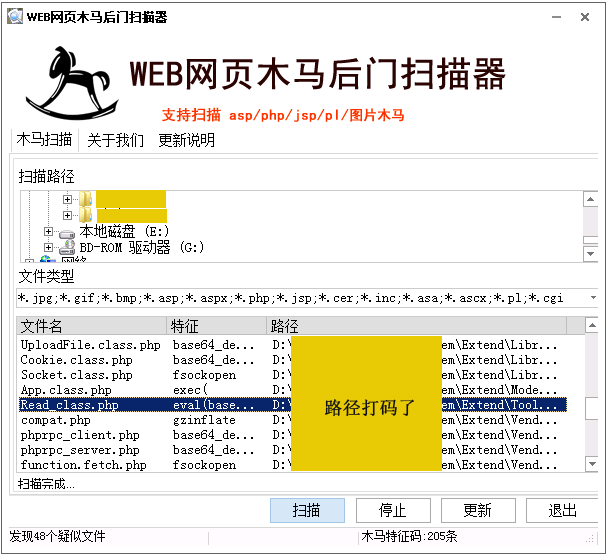

服务器进行全面载入扫描,精准识别潜在反面程序,及时清除风险,保障系统

服务器载入扫描的重要性

服务器作为企业核心数据存储与业务运行的载体,一旦被植入载入程序(反面软件),可能导致敏感信息泄露、系统控制权丧失甚至整个网络瘫痪,定期进行服务器载入扫描是主动防御的关键措施,能够及时发现潜在威胁并阻断攻击链,以下是关于该过程的详细说明:

适用场景

| 类型 | 示例 | 风险等级 |

|---|---|---|

| Web应用服务器 | Apache/Nginx + PHP/Java环境 | 高 |

| 数据库服务器 | MySQL, PostgreSQL, MongoDB | 极高 |

| 文件共享设备 | FTP/SMB协议开放的存储节点 | 中高 |

| 域控制器 | Active Directory域管理主机 | 致命级 |

主流扫描工具对比分析

不同工具针对的目标和技术特点各异,需根据实际需求选择组合使用:

| 工具名称 | 核心功能 | 优势领域 | 典型命令示例 |

|---|---|---|---|

| ClamAV | 干扰特征码匹配 | 已知反面文件检测 | clamscan -r /path/to/scan |

| Rkhunter | Rootkit狩猎与系统异常检查 | Linux内核级后门发现 | rkhunter --check --skip-version |

| Chkrootkit | 本地提权破绽利用检测 | Unix类系统的隐蔽进程追踪 | chkrootkit -r |

| PowerShell版Mimikatz | 内存凭证提取模拟攻击测试 | Windows域账户安全评估 | Invoke-Mimikatz -DumpCreds |

| Wireshark+Zeek | 网络流量深度包解析 | C2通道通信模式识别 | tshark -i eth0 -w capture.pcap |

️ 注意:生产环境慎用破坏性测试工具(如Metasploit框架),建议优先采用只读模式扫描。

标准化操作流程(分阶段实施)

第一阶段:预处理准备

- 备份关键配置:导出防火墙规则、用户权限列表及服务端口映射表;

- 建立基线快照:记录正常系统下的CPU/内存占用率、网络连接数等指标;

- 隔离测试环境:通过虚拟化技术创建镜像副本用于验证扫描策略有效性。

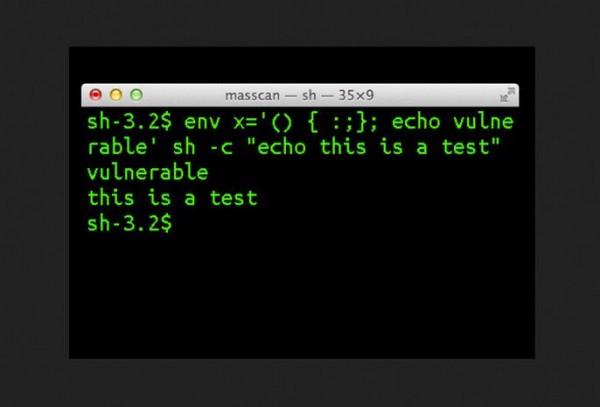

第二阶段:执行深度扫描

静态分析层

- 使用

find / -name ".exe" -exec ldd {} ;检查异常依赖库加载行为; - 解析启动项注册表键值(Windows):

reg query HKLMSoftwareMicrosoftWindowsCurrentVersionRun; - PAM模块审计(Linux):审查

/etc/pam.d/目录下自定义认证插件。

动态监控层

- Netstat实时监听非标准端口绑定情况;

- Sysdig捕获进程间通信轨迹:

sysdig -c spy_files; - Auditd日志回溯最近72小时内的文件修改事件。

第三阶段:结果研判与处置

| 告警类型 | 处置方案 | 验证方法 |

|---|---|---|

| 可疑ELF二进制文件 | 沙箱环境运行观察网络请求特征 | Cuckoo Sandbox提交分析报告 |

| 未知计划任务项 | crontab条目溯源+原子删除 | grep -r "malicious_script" |

| 异常出站连接 | IPReputation查询+GeoIP定位 | MaxMind数据库交叉验证 |

| 加密流量突增 | TLS指纹比对+JA3哈希匹配 | Zeek Network Miner插件分析 |

高级防护增强建议

-

纵深防御体系构建

- EDR终端检测响应系统部署(如CrowdStrike Falcon);

- WAF规则库每日更新(OWASP Top 10防护策略);

- SIEM平台关联分析多源日志(Splunk预警阈值设定)。

-

应急响应预案要素

# IR流程卡要点: [ ] Isolate受感染主机(物理断网或VLAN隔离) [ ] Forensics取证镜像制作(FTK Imager工具) [ ] Killchain追溯攻击路径绘制(BloodHound可视化) [ ] Playbook自动化剧本触发(Ansible Playbook执行)

相关问题与解答(FAQ)

Q1: 如果扫描导致合法进程误报怎么办?

A: 应立即将样本提交至VirusTotal进行多引擎复检,同时检查文件数字签名是否有效,对于白名单程序,可通过修改杀毒软件排除规则实现精准放行,推荐使用YARA规则引擎自定义信任策略,避免通用特征库导致的误杀。

Q2: 如何判断扫描结果中的“低危”破绽是否需要修复?

A: 根据CVSS评分体系评估:若基础分≥4.0且可利用路径暴露在外网区域,则必须修复;对于内部专网使用的陈旧协议(如SMBv1),即使标记为低危也应尽快升级替代方案,建议结合资产重要性矩阵(Asset Value × Exposure Level)