数据库用户名及密码忘了怎么办

- 数据库

- 2025-08-23

- 20

遗忘数据库用户名及密码,可联系系统管理员重置,或通过安全认证流程找回/修改凭证,建议定期备份并妥善

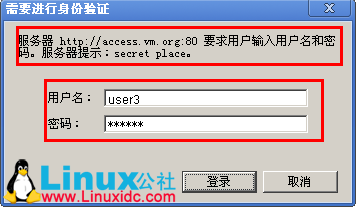

确认问题范围与初步排查

-

区分环境类型

- 本地开发环境(如MySQL/PostgreSQL单机版):通常由个人或团队自行搭建,恢复权限相对简单。

- 云端托管服务(AWS RDS、阿里云数据库等):需通过控制台重置密码,并注意安全组配置。

- 企业级集群(Oracle RAC、MongoDB分片集群):涉及多节点协同,操作复杂度较高。

示例对比表:

| 环境类型 | 典型特征 | 推荐解决方案 | 风险等级 |

|—————-|————————–|————————–|———-|

| 本地单实例 | 无外网访问,仅内网使用 | 直接修改配置文件 | 低 |

| 云数据库 | 支持Web界面管理 | 控制台重置+防火墙放通 | 中 |

| 分布式集群 | 主从复制、负载均衡机制 | 联系DBA统一协调 | 高 |

-

检查日志文件

大多数数据库会记录认证失败事件。- MySQL的错误日志路径通常为

/var/log/mysql/error.log,搜索关键词如Access denied for user可定位异常登录尝试。 - PostgreSQL可通过

pg_stat_activity视图查看当前连接状态。

️ 注意:若发现暴力破解痕迹(短时间内大量失败请求),应立即启用IP白名单限制。

- MySQL的错误日志路径通常为

按数据库类型分类处理方案

A. 关系型数据库(以MySQL为例)

-

跳过授权表启动服务

编辑my.cnf配置文件,添加参数skip-grant-tables后重启服务:# Linux系统示例 sudo systemctl stop mysql # 停止常规服务 sudo mysqld_safe --skip-grant-tables & # 无权限模式启动

此时可直接以root身份登录,执行以下命令修复账户:

FLUSH PRIVILEGES; # 刷新权限缓存 ALTER USER 'target_user'@'localhost' IDENTIFIED BY 'new_password'; # 修改密码 DELETE FROM mysql.user WHERE User='旧用户名'; # 彻底删除遗忘账户(慎用!)

优势:无需备份即可快速恢复访问权。

风险:误删系统内置账户可能导致服务不可用,建议先做快照备份。 -

利用初始化脚本重建凭据

对于全新安装的环境,可通过mysql_secure_installation交互式工具设置初始密码,此方法尤其适用于Docker容器部署场景,因容器销毁后元数据丢失的问题较常见。

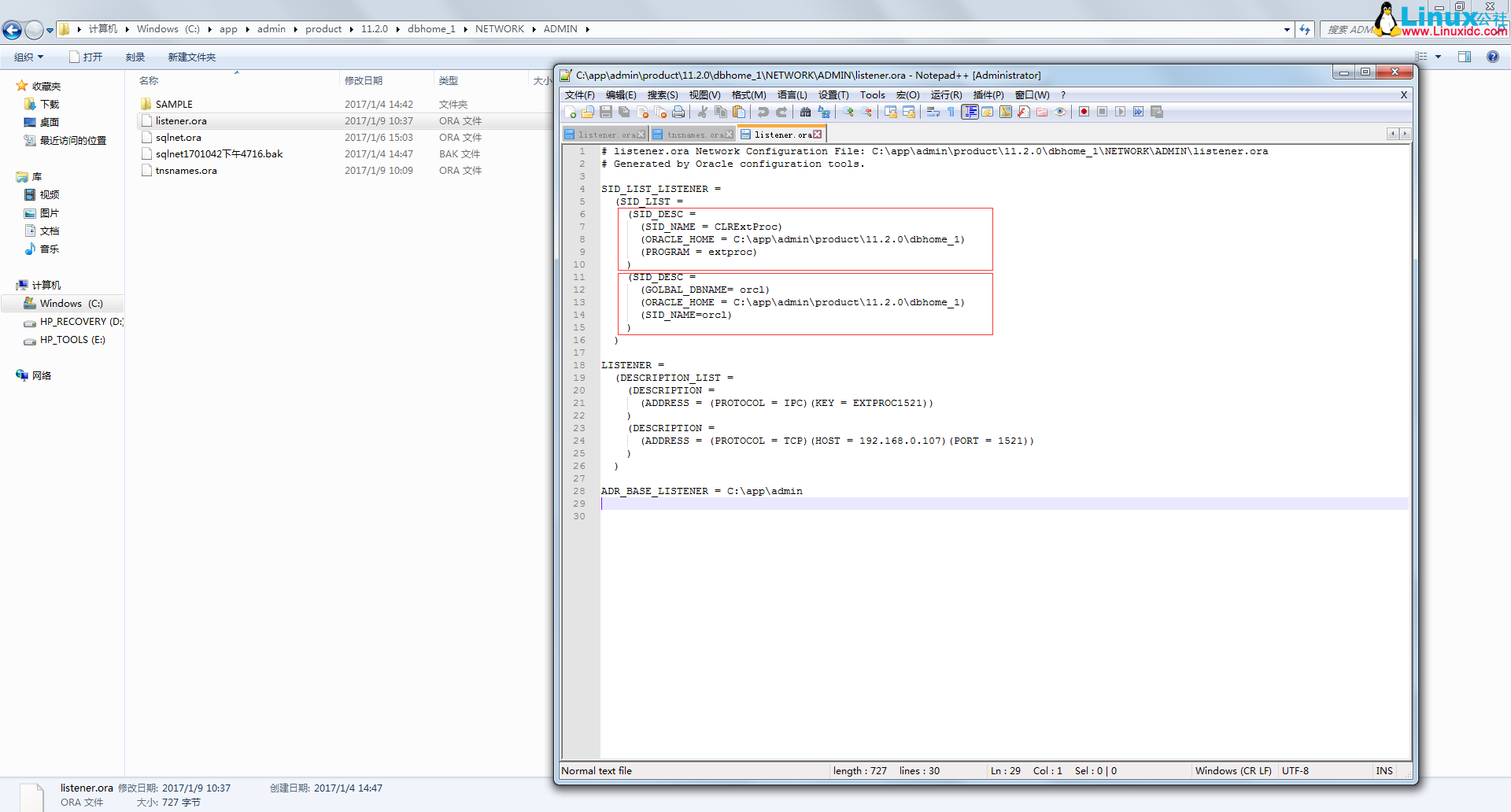

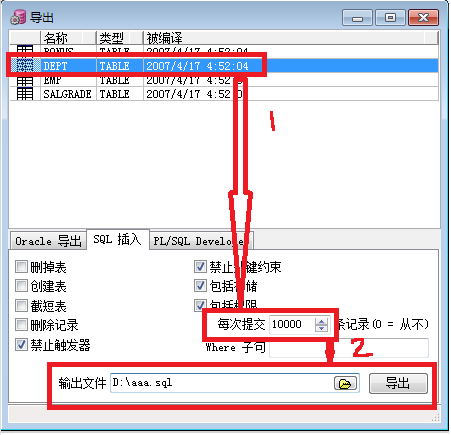

B. NoSQL数据库(MongoDB案例)

-

单节点复位流程

停止服务→以--noauth参数启动:mongod --dbpath /data/db --noauth --logpath /tmp/mongodb.log

进入shell后执行:

db.getSiblingDB('admin').createUser({user:"admin", pwd:"P@ssw0rd!", roles:["root"]});重新启动正常模式服务即可生效。

-

副本集特殊处理

若为主节点丢失权限,需依次对每个成员执行上述操作,并确保rs.conf()中的配置一致性,特别注意Oplog大小设置,避免脑裂导致的数据分歧。

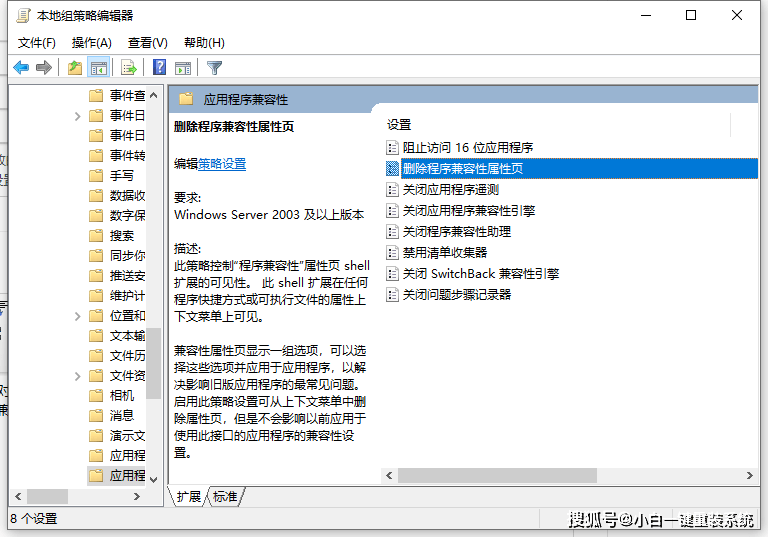

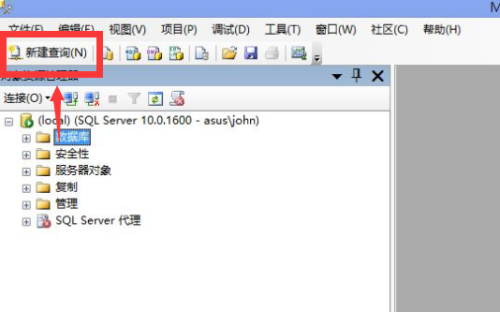

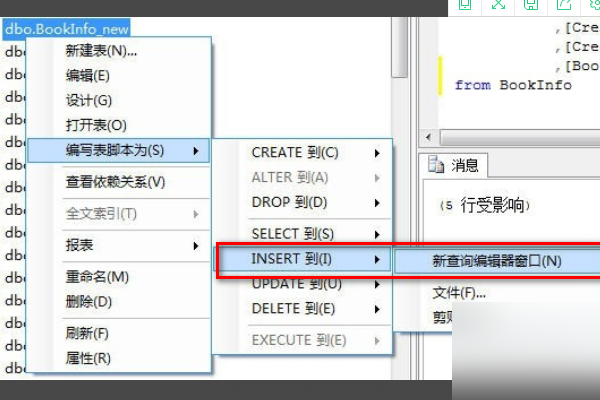

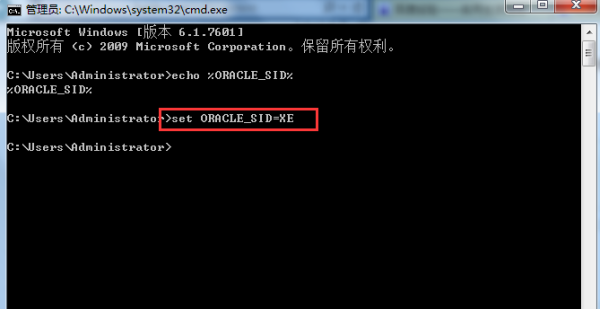

C. Windows平台通用方法

针对SQL Server等微软系产品:

- 使用SQLCMD工具以SA身份连接(需提前知道Windows域管理员凭证);

- 执行

ALTER LOGIN [loginname] WITH PASSWORD = 'NewStrongPass!123'; - 通过注册表编辑器定位到

HKEY_LOCAL_MACHINESOFTWAREMicrosoftMicrosoft SQL ServerInstance NamesMSSQLSERVER,导出Security子键作为备份。

预防机制建设

| 措施 | 实施细节 | 预期效果 |

|---|---|---|

| 定期密码轮换 | 每90天强制更新复杂密码(含大小写+数字+特殊字符≥8位) | 降低长期暴露风险 |

| 双因素认证(2FA) | 结合YubiKey硬件令牌或Google Authenticator生成动态验证码 | 阻断80%以上的未授权访问 |

| 审计追踪开启 | 启用general log记录所有DDL/DML操作,保留周期≥180天 | 满足等保三级合规要求 |

| 最小权限原则 | 根据RBAC模型分配只读/读写分离账号,禁止超级用户日常使用 | 缩小攻击面 |

| 自动化脱敏处理 | 对生产环境的敏感字段进行掩码展示(如信用卡号显示为••••-••••-••••) | 防止肩窥式窃密 |

紧急情况应急通道

当常规手段失效时,可考虑以下终极方案:

- 物理介质恢复

从最近的全量备份+增量日志中还原整个实例到测试环境,提取明文存储的用户表记录,此方法耗时较长(取决于数据量),但能完整复原历史状态。 - 内核级调试

在Linux系统中使用gdb附加到数据库进程,通过内存转储分析加密后的凭证哈希值,该技术门槛极高,仅建议由专业安全团队操作。 - 厂商技术支持介入

联系Oracle/Microsoft官方支持团队,提供License编号后可获得紧急救援服务,部分商业版本提供7×24小时SLA保障。

相关问答FAQs

Q1: 如果忘记的是远程服务器上的数据库密码怎么办?

A: 优先通过SSH协议登录跳板机,找到对应数据库进程的PID号(如ps aux | grep mysqld),发送SIGHUP信号触发优雅重启,期间插入--skip-grant-tables参数临时绕过权限验证,切勿直接kill -9强制终止,可能导致事务回滚失败。

Q2: 能否通过默认账户绕过身份验证?

A: 理论上存在root@localhost这样的隐式账户,但现代数据库均已禁用空密码登录,即使发现test@%、information_schema等特殊库的存在,也无法直接获取数据,因为SELECT权限仍需显式授权,建议始终遵循“显式拒绝优于隐式允许”的安全原则。