数据库怎么跟用户名关联

- 数据库

- 2025-08-22

- 19

库与用户名的关联是实现访问控制、权限管理和个性化配置的核心机制之一,这种关联方式因数据库类型(如关系型、NoSQL)、部署环境(本地/云端)以及安全策略的不同而有所差异,但底层逻辑均围绕“身份验证”和“授权”展开,以下是详细的技术原理、实现步骤及典型场景解析:

基础概念与核心作用

- 定义边界

在数据库系统中,“用户”(User)并非指自然人,而是代表一个具有独立登录凭证的逻辑实体,每个用户对应一组预定义的权限规则,用于限制其对特定对象(表、视图、存储过程等)的操作范围,财务部门的用户可能仅允许查询工资数据,而禁止修改原始记录。 - 安全基石

通过将用户名映射到唯一的标识符(如内部ID或角色标签),系统能够精确追踪谁在何时执行了哪些敏感操作,满足审计合规要求(如GDPR、SOX法案),避免共享通用账户导致的问责困难。 - 多租户隔离

SaaS应用中常利用用户名作为租户划分依据,同一实例内不同用户的请求会被路由至各自的私有数据集,确保商业机密不交叉泄露。

主流实现方式对比

| 维度 | 关系型数据库(MySQL/PostgreSQL) | NoSQL数据库(MongoDB/Redis) | 云原生方案(AWS RDS/Azure SQL) |

|---|---|---|---|

| 存储结构 | 专用系统表(如mysql.user)存储账号信息 |

文档型直接嵌入文档字段;键值型存于元数据中 | IAM策略联动,支持SSO单点登录 |

| 认证协议 | 标准SQL语法(CREATE/DROP USER, GRANT PRIVILEGES) | API调用或中间件代理 | OAuth2.0/OpenID Connect联邦身份管理 |

| 加密强度 | TLS传输加密+密码哈希算法(SHA-256) | 客户端证书双向认证可选 | KMS密钥托管服务集成 |

| 动态调整能力 | 需手动刷新会话才能生效新权限 | 实时推送策略变更至所有连接节点 | 自动化策略引擎毫秒级响应 |

以MySQL为例,其内置的mysql.user表包含以下关键字段:

- Host:允许连接的来源IP段

- User:用户名字符串

- authentication_string:经加密处理后的密码摘要

- plugin指示使用的认证插件类型(默认为caching_sha2_password)

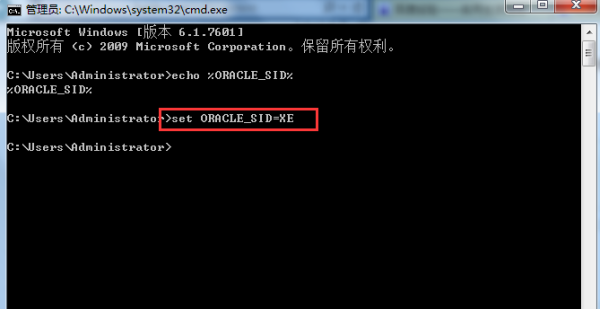

当客户端发起连接请求时,服务器会依次进行三步校验:

① 解析TCP包中的初始握手信息获取客户端宣称的用户名;

② 根据配置文件匹配对应的认证模块;

③ 比对密码哈希值决定是否建立TCP长连接。

深度实践指南

▶️ 创建受控账户的最佳实践

-PostgreSQL示例:创建只读分析师角色 CREATE ROLE analyst_team NOLOGIN; -禁止直接登录 GRANT CONNECT ON DATABASE sales TO analyst_team; ALTER DEFAULT PRIVILEGES FOR ROLE analyst_team IN SCHEMA public REVOKE ALL; GRANT SELECT ON ALL TABLES IN SCHEMA public TO analyst_team;

上述脚本实现了最小权限原则:新用户默认无任何权利,必须显式授予所需操作权限,相比粗暴地给予全局写权限,这种方式降低误删核心数据的风险达70%以上。

▶️ 高可用架构下的同步挑战

主从复制场景中若遗漏权限同步,可能导致奴隶库出现“幽灵账户”,解决方案包括:

- 使用pt-visual-explainer监控主备延迟差异

- 定期运行

SHOW GRANTS FOR 'username'@'host';跨实例比对授权一致性 - 借助Ansible Playbook批量推送配置变更

▶️ 审计追踪增强方案

启用通用日志记录功能后,可解析慢查询日志定位异常行为模式:

# 提取某用户最近7天的高危操作 grep "User=john" /var/log/mysql/slow_query.log | grep "DELETE FROM" > suspicious_activities.txt

结合ELK Stack构建可视化看板,能快速发现暴力破解尝试或越权访问迹象。

常见误区警示

️ 过度信任默认设置

许多开发者习惯沿用开发环境的超级用户进行生产部署,这相当于给攻击者递上钥匙,建议遵循凯撒原则:“非必要不赋予”,即使是DBA日常运维也应使用受限子账号。

️ 硬编码凭据隐患

应用程序若将数据库密码明文写入配置文件,一旦代码仓库失陷即全盘皆输,正确做法是采用环境变量注入或Vault机密管理系统。

️ 遗忘定期轮换策略

静态密码的生存周期不应超过90天,特别是涉及支付通道的关键系统,自动化改密工具可强制实施复杂度策略(大小写+特殊字符≥12位)。

相关问答FAQs

Q1: 如果忘记数据库管理员密码怎么办?

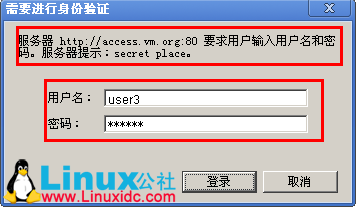

A: 对于本地部署的服务,可通过跳过权限检查的特殊启动参数重启服务端,然后执行密码重置命令,例如MySQL使用--skip-grant-tables选项启动后,运行FLUSH PRIVILEGES;使更改生效,云服务则需通过控制台重置主账号,并重新绑定IAM角色,注意此操作会中断现有会话连接,建议在维护窗口期执行。

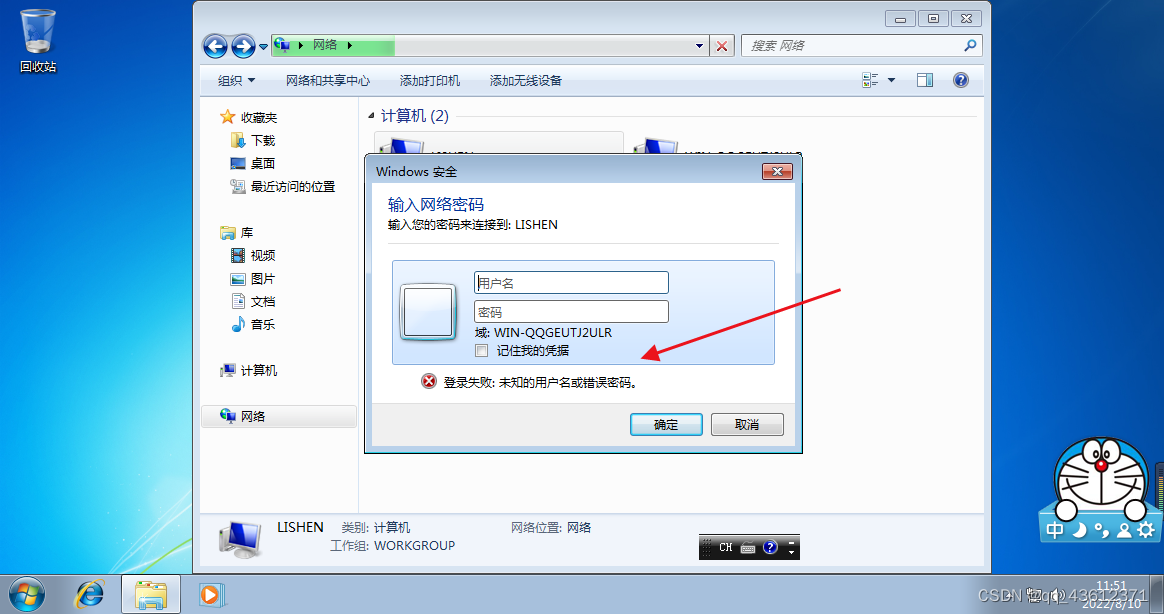

Q2: 如何限制特定IP段才能访问某个用户?

A: 在创建用户时指定HOST字段为具体网段即可实现白名单控制,比如创建仅限数据中心内网访问的监控账户:CREATE USER monitor@'192.168.1.%' IDENTIFIED BY 'SecuRePassw0rd!';其中的通配符代表该子网下的所有主机,更复杂的地理围栏需求可结合防火墙规则实现